Što je ispitivanje penetracije mreže?

Zastarjeli kôd, dodavanje značajki, pogrešne konfiguracije ili razvoj inovativnih uvredljivih metoda mogu rezultirati "slabostima" koje zlonamjerni kod iskorištava za dobivanje pristupa ili izvršavanje radnje na udaljenom (ili lokalnom) cilju. Te se „slabosti“ nazivaju „ranjivostima“ ili „sigurnosnim rupama“.

Testiranje penetracije ili test olovke je radnja revizije cilja (poslužitelja, web stranice, mobitela itd.) Kako bi se saznale sigurnosne rupe koje napadaču omogućavaju prodor u ciljni uređaj, presretanje komunikacije ili kršenje zadana privatnost ili sigurnost.

Glavni razlog zbog kojeg svi ažuriramo svoj OS (operativni sustavi) i softver je spriječiti "razvoj" ranjivosti kao rezultat starog koda.

Neki primjeri sigurnosnih rupa mogu uključivati snagu lozinke, pokušaje prijave, izložene sql tablice itd. Ova kultna ranjivost za Microsoft Index Server iskorištava međuspremnik unutar datotečnog koda Windows DLL-a omogućujući daljinsko izvršavanje koda zlonamjernim kodovima poput CodeRed crv, dizajniran poput ostalih crva za iskorištavanje ovog dijela pogrešnog koda.

Ranjivosti i sigurnosne rupe pojavljuju se svakodnevno ili tjedno u mnogim operativnim sustavima koji su OpenBSD iznimka, a Microsoft Windows pravilo, zato je testiranje penetracije jedan od glavnih zadataka koji bi svaki sysadmin ili dotični korisnik trebao izvršiti.

Ispitivanje penetracije Popularni alati

Nmap: Nmap (Map Mapper) poznat kao Švicarski nož Sysadmin, je vjerojatno najvažniji i osnovni alat za reviziju mreže i sigurnosti. Nmap je skener porta koji može procijeniti identitet ciljnog OS-a (otisak stopala) i softver koji sluša iza portova. Uključuje paket dodataka koji omogućuje testiranje prodiranja kroz grubu silu, ranjivosti itd. Primjere 30 Nmap možete vidjeti na https: // linuxhint.com / 30_nmap_examples /.

GSM / OpenVas: GreenBone Security Manager ili OpenVas besplatna je ili zajednička verzija Nessus Security Scannera. To je vrlo cjelovit i prijateljski skener korisnika koji se lako koristi za prepoznavanje ranjivosti, konfiguracijskih pogrešaka i sigurnosnih rupa općenito na ciljevima. Iako je Nmap sposoban pronaći ranjivosti, zahtijeva ažuriranu dostupnost dodataka i neke mogućnosti korisnika. OpenVas ima intuitivno web sučelje, ali Nmap ostaje obvezni alat za bilo kojeg mrežnog administratora.

Metasploit: Glavna funkcionalnost Metasploita je izvršavanje eksploatacija protiv ranjivih ciljeva, no Metasploit se može koristiti za traženje sigurnosnih rupa ili za njihovo potvrđivanje. Pored toga, rezultati skeniranja koje pokreću Nmap, OpenVas i drugi sigurnosni skeneri mogu se uvesti u Metasploit radi eksploatacije.

Ovo su samo 3 primjera ogromnog popisa sigurnosnih alata. Preporučuje se svima koji su zainteresirani za sigurnost da to zadrže Popis glavnih alata za mrežnu sigurnost kao glavni izvor za hakiranje ili sigurnosne alate.

Primjer ispitivanja penetracije Nmap:

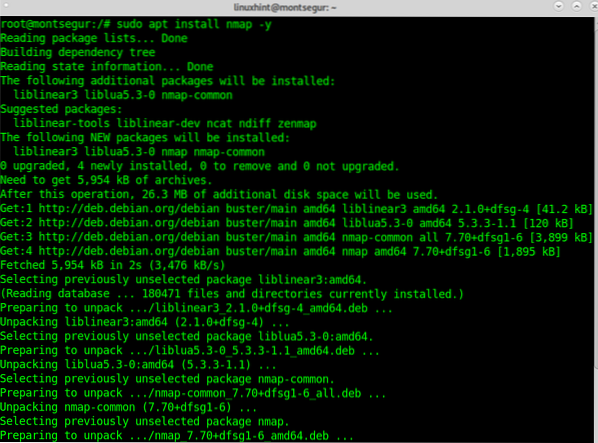

Da biste započeli s pokretanjem Debian sustava:

# apt instalirati nmap -y

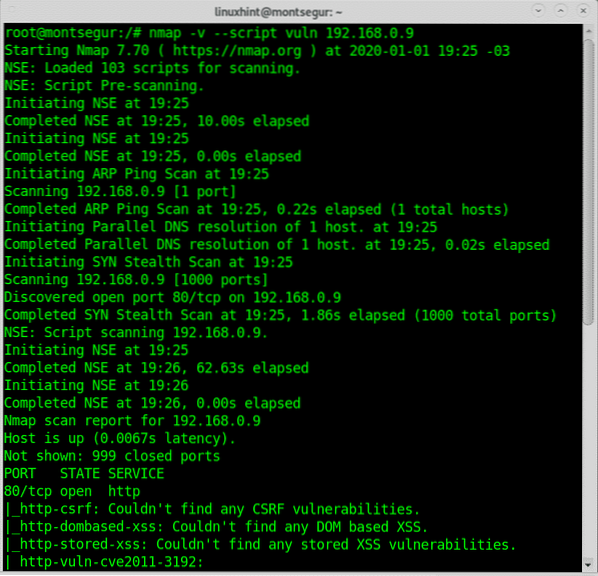

Jednom instaliran prvi korak za isprobavanje Nmapa za testiranje penetracije u ovom vodiču je provjera ranjivosti pomoću vuln dodatak uključen u Nmap NSE (Nmap Scripting Engine). Sintaksa za pokretanje Nmapa s ovim dodatkom je:

# nmap -v --skripta vulnU mom slučaju pokrenut ću:

# nmap -v --skripta vuln 192.168.0.9

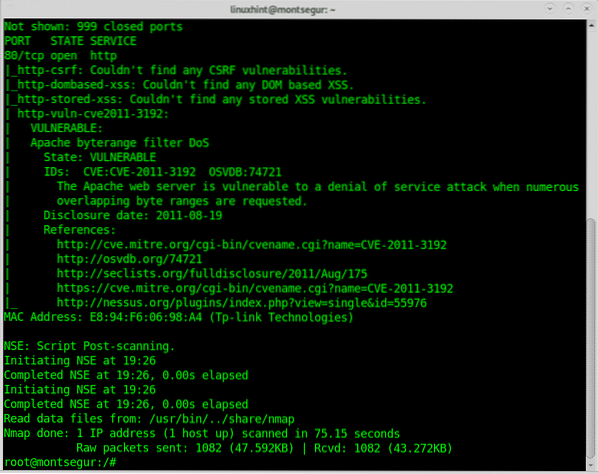

Ispod ćete vidjeti da je Nmap pronašao ranjivost koja izlaže ciljani uređaj napadima uskraćivanja usluge.

Izlaz nudi veze na reference na ranjivost, o ovom slučaju mogu pronaći detaljne informacije https: // nvd.nist.gov / vuln / detail / CVE-2011-3192.

Sljedeći primjer prikazuje izvršavanje testa olovke pomoću OpenVas-a, na kraju ovog vodiča možete pronaći vodiče s dodatnim primjerima s Nmap-om.

Primjer ispitivanja penetracije Openvas:

Za početak s OpenVasom preuzmite izdanje Greenbone Community iz https: // dl.zelene kosti.net / download / VM / gsm-ce-6.0.0.izo za postavljanje pomoću VirtualBox-a.

Ako su vam potrebne upute za postavljanje VirtualBox-a na Debianu, pročitajte https: // linuxhint.com / install_virtualbox6_debian10 / i vratite se neposredno nakon što završite instalaciju prije postavljanja gosta ili virtualnog OS-a.

Na VirtualBoxu slijedite upute

Sljedeće opcije u čarobnjaku za VirtualBox odaberite ručno putem "Novo":

- Upišite: Linux

- Verzija: Ostali Linux (64-bitni)

- Memorija: 4096 MB

- Tvrdi disk: 18 GB

- Procesori: 2

Sada stvorite novi tvrdi disk za virtualni stroj.

Pazite da mrežna veza radi iznutra i izvana: sustav treba pristup Internetu za postavljanje. Da biste koristili web sučelje sustava, sustavu morate pristupiti s mjesta na kojem radi vaš web preglednik.

Audio, USB i disketa trebaju biti onemogućeni.

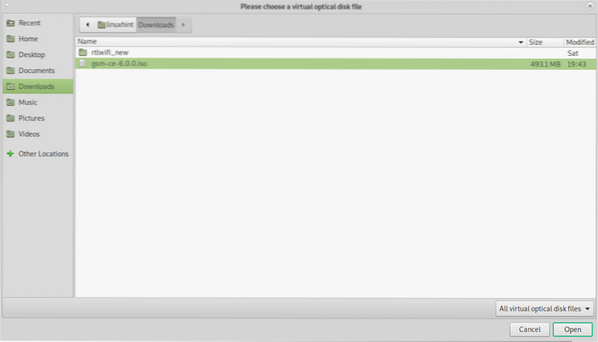

Sada kliknite Start i kliknite ikonu mape da biste preuzeli iso sliku preuzeli kao medij za CD pogon i pokrenuli virtualni stroj kao što je prikazano na slikama zaslona u nastavku:

Dođite do direktorija koji sadrži ISO, odaberite ga i pritisnite Otvorena.

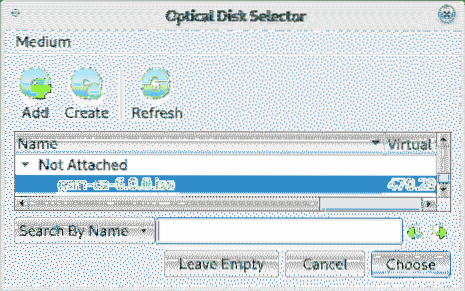

Odaberite svoju ISO sliku i pritisnite Odaberite.

Pritisnite Početak za pokretanje GSM instalacijskog programa.

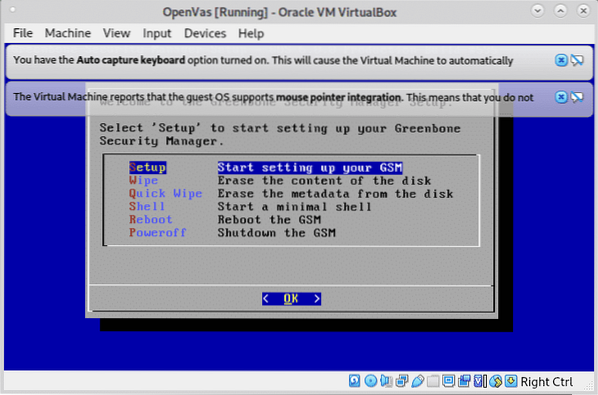

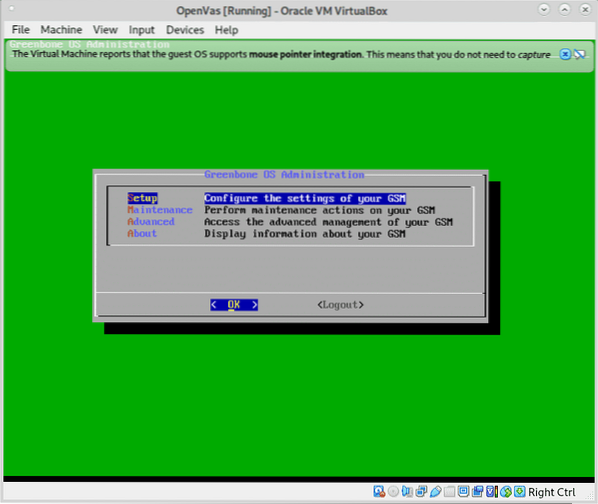

Nakon pokretanja i pokretanja odaberite Postaviti i pritisnite u redu nastaviti.

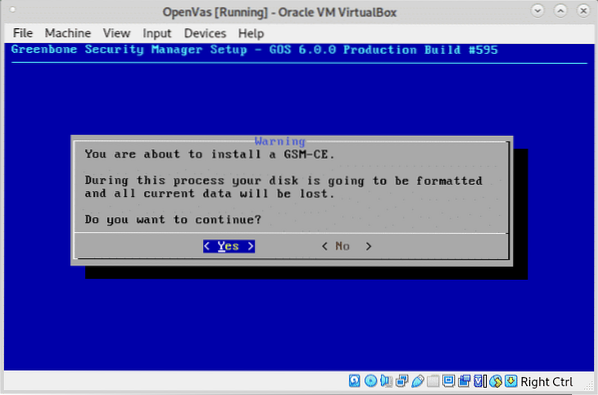

Na sljedećem zaslonu pritisnite DA nastaviti.

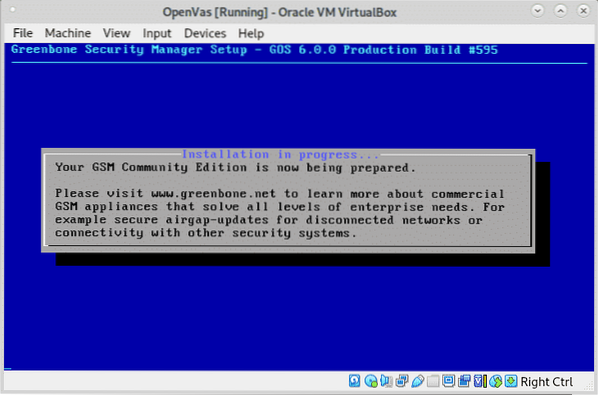

Dopustite instalateru da pripremi vaše okruženje:

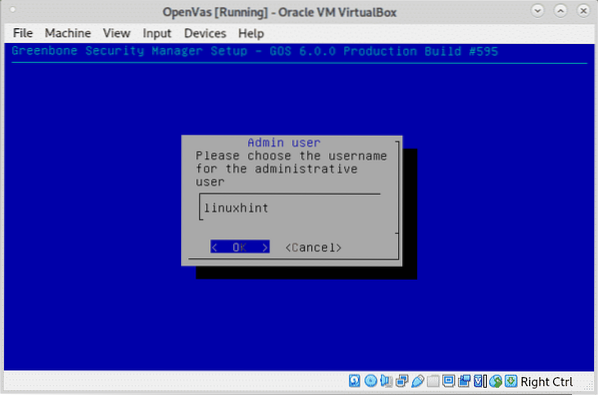

Na zahtjev definirajte korisničko ime kao što je prikazano na donjoj slici, možete ostaviti zadano admin korisnik.

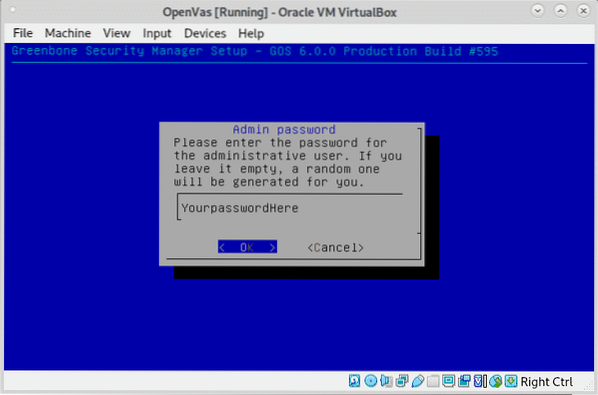

Postavite lozinku i pritisnite u redu nastaviti.

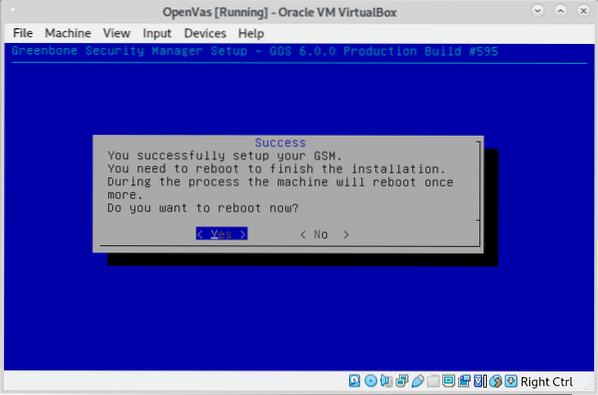

Na upit za ponovno pokretanje pritisnite DA.

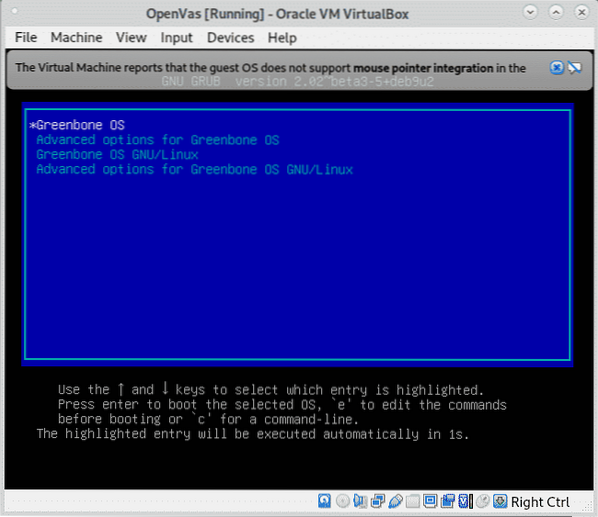

Prilikom pokretanja odaberite Greenbone OS pritiskom UNESI.

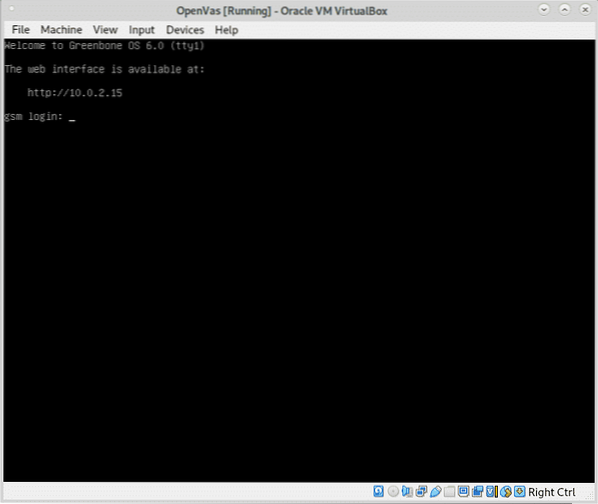

Prilikom prvog pokretanja nakon instalacije nemojte se prijavljivati, sustav će završiti instalaciju i automatski će se ponovno pokrenuti, a zatim ćete vidjeti sljedeći zaslon:

Trebali biste osigurati da vaš virtualni uređaj bude dostupan s vašeg host uređaja, u mom slučaju promijenio sam mrežnu konfiguraciju VirtualBox iz NAT u Bridge, a zatim sam ponovno pokrenuo sustav i to je funkcioniralo.

Bilješka: Izvor i upute za ažuriranja i dodatne programe za virtualizaciju na https: // www.zelene kosti.net / hr / install_use_gce /.

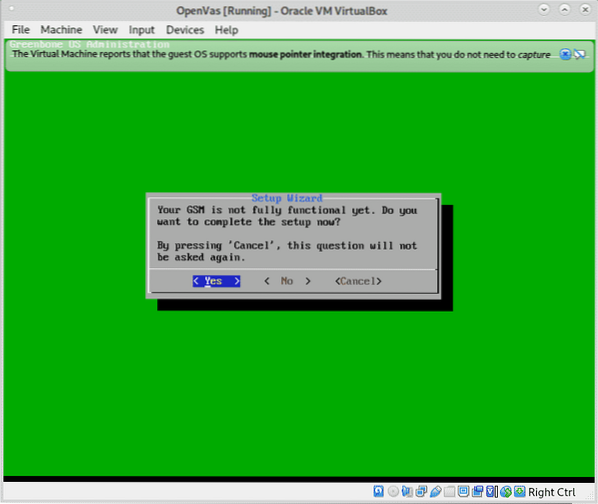

Nakon pokretanja prijave i vidjet ćete zaslon u nastavku, pritisnite DA nastaviti.

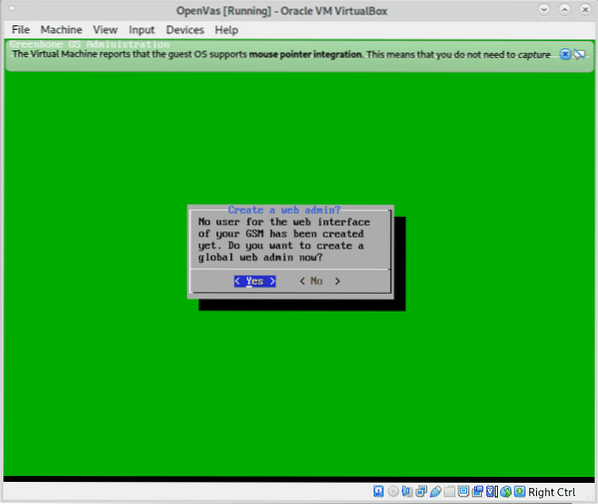

Da biste stvorili korisnika za web sučelje, pritisnite DA opet za nastavak kao što je prikazano na donjoj slici:

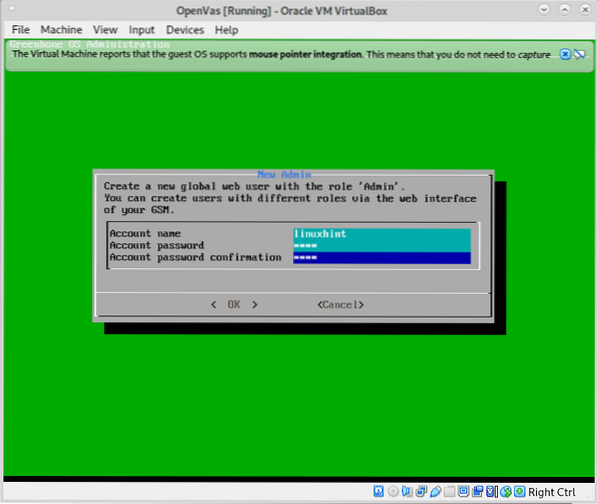

Unesite traženo korisničko ime i lozinku i pritisnite u redu nastaviti.

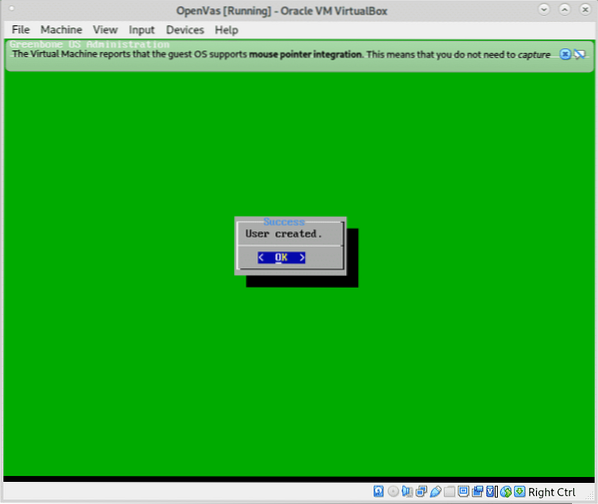

Pritisnite u redu na potvrdi stvaranja korisnika:

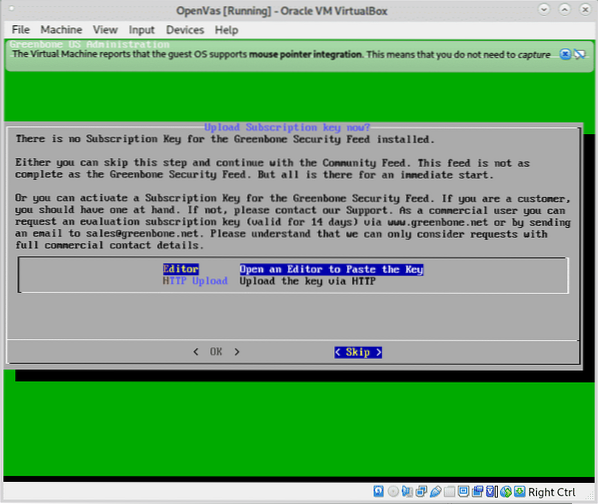

Zasad možete preskočiti pretplatnički ključ, pritisnite na Preskočiti nastaviti.

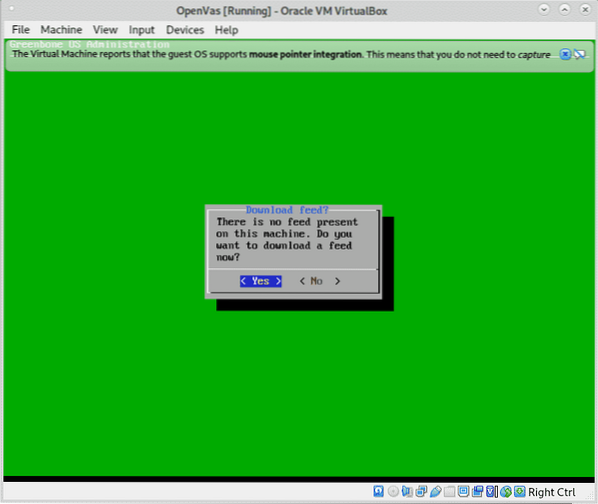

Da biste preuzeli feed, pritisnite DA kako je prikazano dolje.

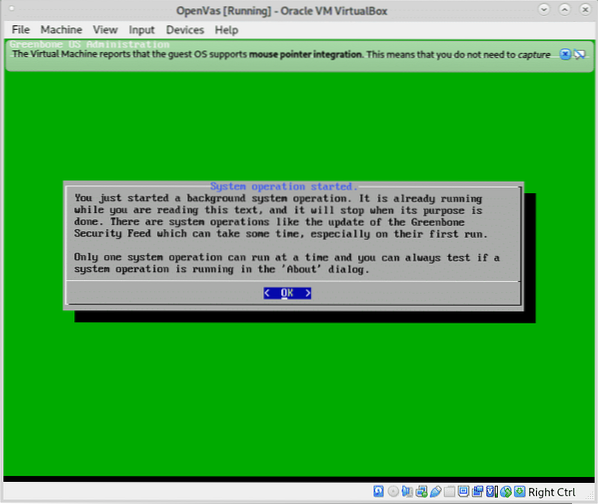

Kad ste obaviješteni o pozadinskom zadatku koji se izvodi, pritisnite u redu.

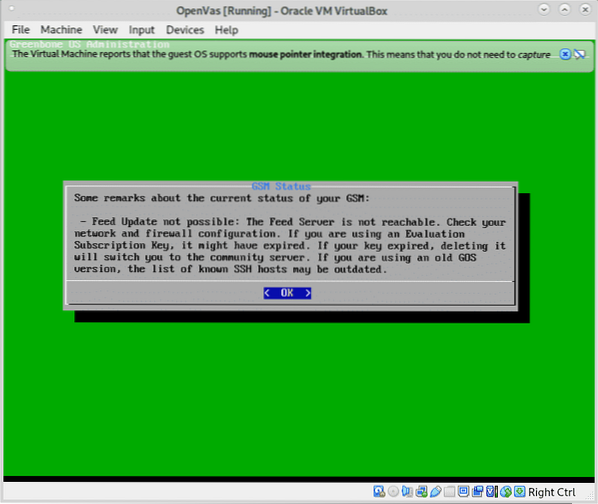

Nakon kratke provjere vidjet ćete sljedeći zaslon, pritisnite u redu da biste završili i pristupili web sučelju:

Vidjet ćete sljedeći zaslon, ako se ne sjećate adrese za pristup internetu, možete je provjeriti na zadnjoj opciji izbornika Oko.

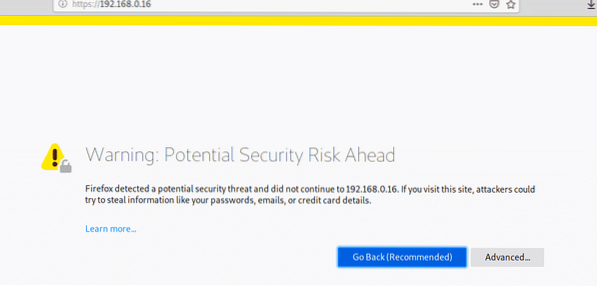

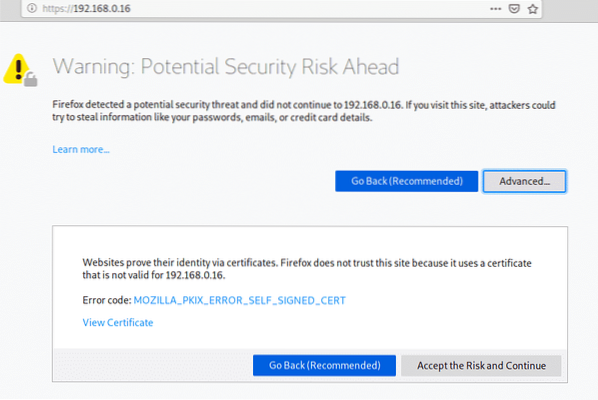

Kada pristupate sa SSL ključem, dočekat će vas SSL upozorenje, gotovo u svim preglednicima upozorenje je slično, u Firefoxu kao u mom slučaju kliknite na Napredna.

Zatim pritisnite "Prihvatite rizik i nastavite"

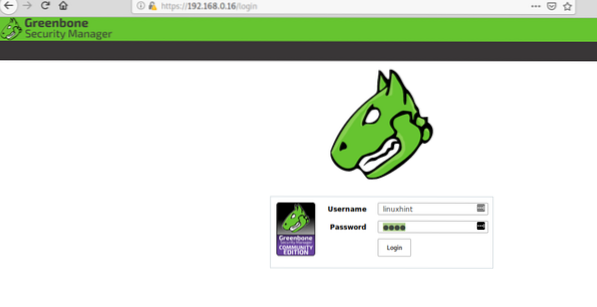

Prijavite se u GSM koristeći korisnika i lozinku koje ste definirali prilikom izrade korisnika web sučelja:

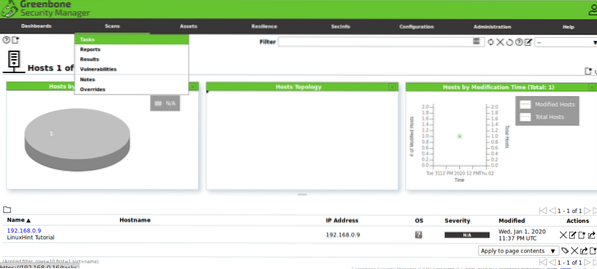

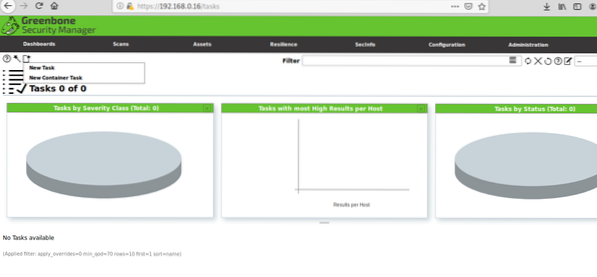

Kad uđete, u glavnom izborniku pritisnite Skenira a zatim dalje Zadaci.

Kliknite ikonu i na “Novi zadatak".

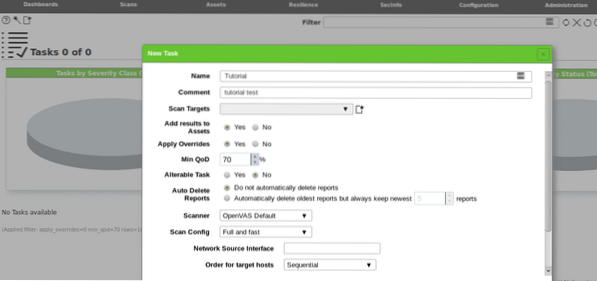

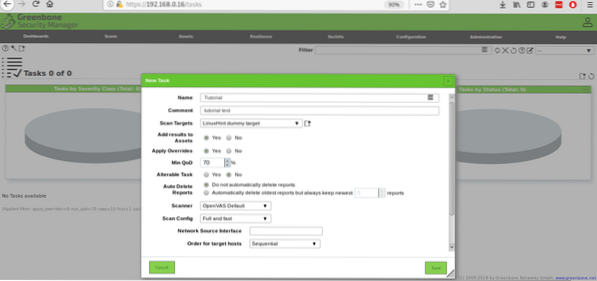

Ispunite sve potrebne podatke, na Ciljevi skeniranja kliknite ponovo na ikonu:

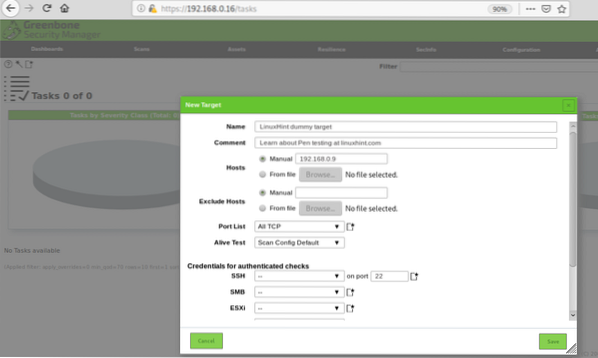

Kada se pritiskom na novi prozor zatraže informacije o cilju, možete definirati jednog domaćina prema IP-u ili imenu domene, možete također uvesti ciljeve iz datoteka, nakon što ispunite sva tražena polja, pritisnite Uštedjeti.

Zatim pritisnite Uštedjeti opet

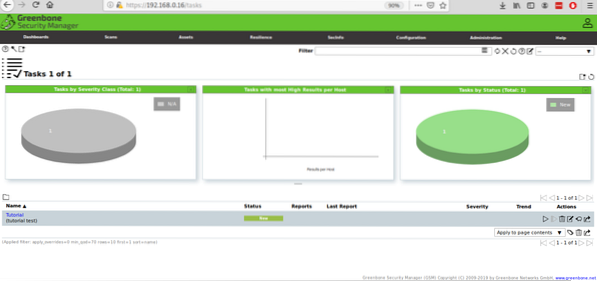

Jednom definirani možete vidjeti svoj zadatak stvoren gumbom PLAY za pokretanje skeniranja testiranja penetracije:

Ako pritisnete gumb Reproduciraj, status će se promijeniti u “zatraženo ”:

Tada će početi prikazivati napredak:

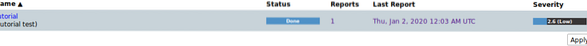

Kad završite, vidjet ćete status Gotovo, kliknite na Status.

Jednom kad uđete možete kliknuti na Rezultati da biste vidjeli zaslon sličan onome u nastavku:

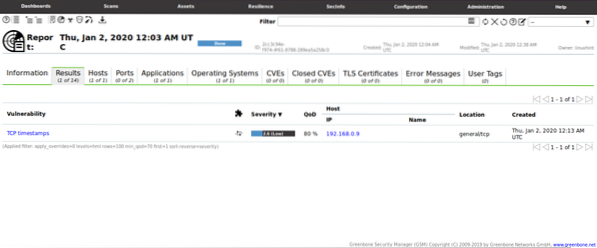

U ovom je slučaju GSM otkrio malu ranjivost bez važnosti:

Ovo skeniranje pokrenuto je protiv nedavno instalirane i ažurirane radne površine Debian bez usluga. Ako ste zainteresirani za prakse ispitivanja penetracije koje možete dobiti Metasploibilna sigurnosno virtualno testno okruženje prepuno ranjivosti spremnih za otkrivanje i iskorištavanje.

Nadam se da ste pronašli ovaj kratki članak na Što je ispitivanje penetracije mreže korisno, hvala što ste ga pročitali.

Phenquestions

Phenquestions