Montaža:

Prije svega, pokrenite sljedeću naredbu na vašem Linux sustavu da biste ažurirali spremišta svojih paketa:

[zaštićena e-poštom]: ~ $ sudo apt-get updateSada pokrenite sljedeću naredbu za instalaciju paketa obdukcije:

[e-pošta zaštićena]: ~ $ sudo apt instalirati obdukcijuOvo će se instalirati Autopsija Sleuth Kit na vašem Linux sustavu.

Za sustave temeljene na sustavu Windows jednostavno preuzmite Obdukcija sa svoje službene web stranice https: // www.sleuthkit.org / obdukcija /.

Upotreba:

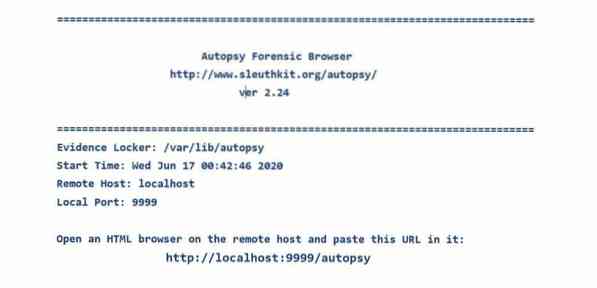

Aktivirajmo obdukciju tipkanjem $ obdukcija u terminalu. Odvest će nas na zaslon s informacijama o mjestu ormarića s dokazima, vremenu početka, lokalnoj luci i verziji obdukcije koju koristimo.

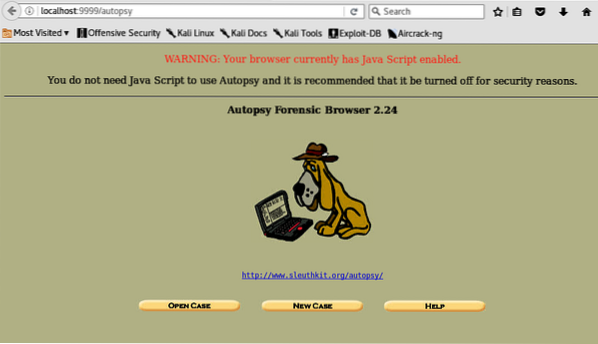

Ovdje možemo vidjeti vezu do koje nas može odvesti obdukcija. Na plovidbi do http: // localhost: 9999 / obdukcija na bilo kojem web pregledniku dočekat će nas početna stranica i sada možemo početi koristiti Obdukcija.

Izrada slučaja:

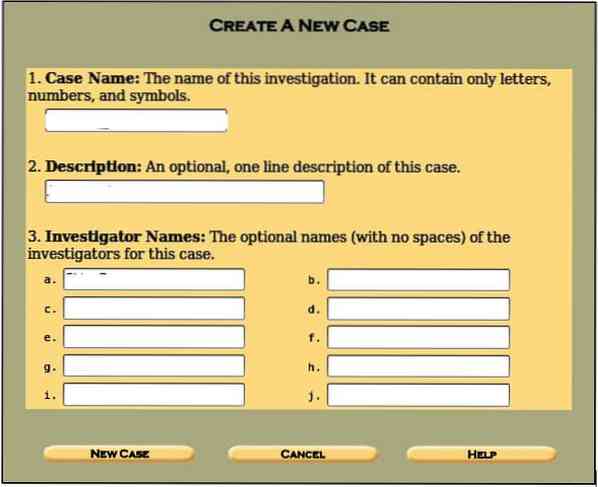

Prvo što moramo učiniti je stvoriti novi slučaj. To možemo učiniti klikom na jednu od tri mogućnosti (Otvoreni slučaj, Novi slučaj, Pomoć) na početnoj stranici Autopsije. Nakon klika na njega vidjet ćemo zaslon poput ovog:

Unesite detalje kao što je spomenuto, tj.e., naziv slučaja, imena istražitelja i opis slučaja kako bismo organizirali naše podatke i dokaze koji se koriste za ovu istragu. Većinu vremena postoji više od jednog istražitelja koji provodi digitalnu forenzičku analizu; stoga postoji nekoliko polja za popunjavanje. Nakon što završite, možete kliknuti na Novi slučaj dugme.

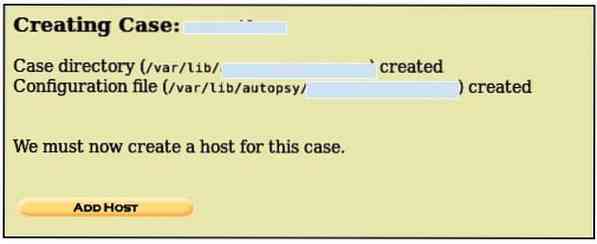

Ovo će stvoriti slučaj s danim informacijama i pokazati vam mjesto na kojem se kreira direktorij predmeta, i.e./ var / lab / obdukcija /

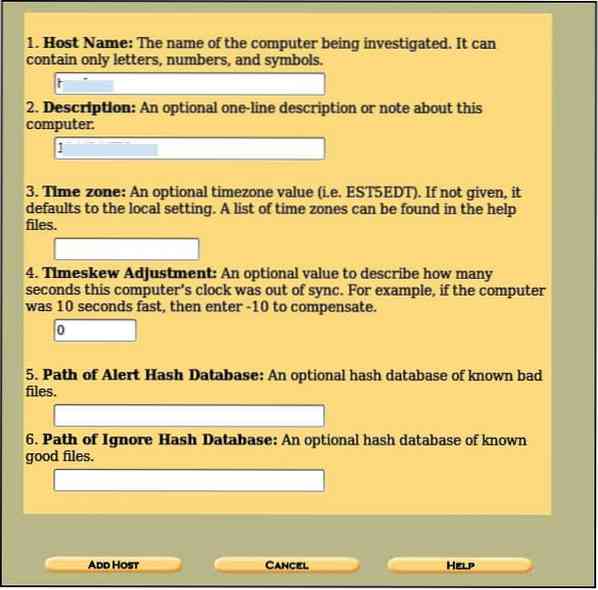

Ovdje ne moramo popuniti sva zadana polja. Moramo ispuniti polje Hostname u koje se unosi naziv sustava koji se ispituje i njegov kratki opis. Ostale su opcije neobavezne, poput određivanja staza na kojima će se pohraniti loši hashovi ili onih kojima će drugi ići ili postavljanja vremenske zone po našem izboru. Nakon što to dovršite, kliknite na Dodaj hosta gumb da biste vidjeli detalje koje ste naveli.

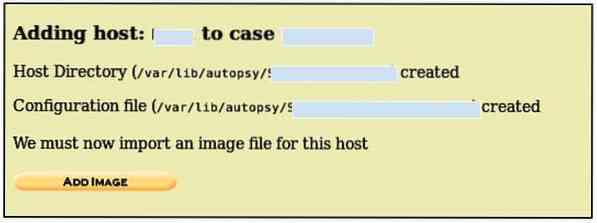

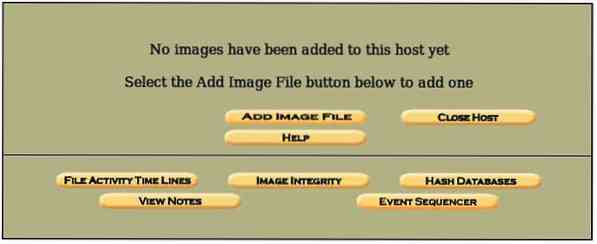

Sada se dodaje domaćin, a mi imamo mjesto svih važnih direktorija, možemo dodati sliku koja će se analizirati. Kliknite na Dodaj sliku za dodavanje slikovne datoteke i pojavit će se zaslon poput ovog:

U situaciji u kojoj morate snimiti sliku bilo koje particije ili pogona određenog računalnog sustava, Slika diska može se dobiti pomoću dcfldd korisnost. Da biste dobili sliku, možete upotrijebiti sljedeću naredbu,

[e-pošta zaštićena]: ~ $ dcfldd if =bs = 512 count = 1 hash =

ako je =odredište pogona o kojem želite imati sliku

od =odredište na kojem će se pohraniti kopirana slika (može biti bilo što, npr.g., tvrdi disk, USB itd.)

bs = veličina bloka (broj bajtova za kopiranje odjednom)

hash =vrsta raspršivanja (npr.g md5, sha1, sha2 itd.) (nije obavezno)

Možemo i koristiti dd uslužni program za snimanje slike pogona ili particije pomoću

[e-pošta zaštićena]: ~ $ dd ako =count = 1 hash =

Postoje slučajevi u kojima imamo neke dragocjene podatke radna memorija za forenzičku istragu, pa ono što moramo učiniti je uhvatiti Fizički Ram za analizu pamćenja. To ćemo učiniti pomoću sljedeće naredbe:

[zaštićena e-poštom]: ~ $ dd if = / dev / fmem od =hash =

Možemo dalje pogledati dd razne druge važne opcije uslužnog programa za snimanje slike particije ili fizičkog rama pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ dd --helpdd mogućnosti pomoći

bs = BYTES čitati i upisivati do BYTES byte-a odjednom (zadano: 512);

poništava ibs i obs

cbs = BYTES pretvara BYTES bajtova odjednom

conv = CONVS pretvori datoteku prema popisu simbola odvojenih zarezom

count = N kopira samo N ulaznih blokova

ibs = BYTES pročitati do BYTES byte-a odjednom (zadano: 512)

if = DATOTEKA pročitana iz DATOTEKE umjesto stdin

iflag = ZASTAVE očitane prema popisu simbola odvojenih zarezom

obs = BYTES upisuje BYTES byte-a odjednom (zadano: 512)

of = FILE zapisati u FILE umjesto u stdout

oflag = ZASTAVE zapisati prema popisu simbola odvojenih zarezom

traži = N preskoči N blokova veličine obs na početku izlaza

preskoči = N preskoči N blokova veličine ibs na početku unosa

status = LEVEL NIVO informacija za ispis na stderr;

'none' potiskuje sve osim poruka o pogreškama,

'noxfer' potiskuje konačnu statistiku prijenosa,

'napredak' prikazuje periodične statistike prijenosa

N i BYTES mogu biti praćeni sljedećim multiplikativnim sufiksima:

c = 1, w = 2, b = 512, kB = 1000, K = 1024, MB = 1000 * 1000, M = 1024 * 1024, xM = M,

GB = 1000 * 1000 * 1000, G = 1024 * 1024 * 1024, i tako dalje za T, P, E, Z, Y.

Svaki simbol CONV može biti:

ascii iz EBCDIC-a u ASCII

ebcdic od ASCII do EBCDIC

ibm iz ASCII u zamjenski EBCDIC

blok blok zapise završene novim redom s razmacima do veličine cbs

deblokiraj zamijeni prazne prostore u zapisima veličine cbs novom linijom

promijenite veliko slovo u malo

ucase promijeni mala u velika slova

rijetki pokušajte tražiti, a ne pisati izlaz za NUL ulazne blokove

zamjena swapa svaki par ulaznih bajtova

sinkronizirajte blok svakog ulaznog bloka s NUL-ovima u veličinu ibs; kada se koristi

s blokom ili deblokadom, jastučić s razmacima, a ne s NUL-ima

excl fail ako izlazna datoteka već postoji

nocreat ne stvaraju izlaznu datoteku

notrunc ne skraćuje izlaznu datoteku

noerror nastaviti nakon pogrešaka čitanja

fdatasync fizički napiši podatke izlazne datoteke prije završetka

fsync na sličan način, ali također napišite metapodatke

Svaki simbol ZASTAVE može biti:

dodavanje dodavanja način (ima smisla samo za izlaz; conv = predloženo notrunc)

izravna upotreba izravnog I / O za podatke

direktorij ne uspije osim ako direktorij

dsync koristi sinkronizirani I / O za podatke

sinkronizacija na isti način, ali i za metapodatke

fullblock akumulira pune blokove ulaza (samo iflag)

neblokirana upotreba neblokirajući I / O

noatime ne ažurirati vrijeme pristupa

nocache Zahtjev za ispuštanje predmemorije.

Koristit ćemo sliku s imenom 8-jpeg-search-dd uštedjeli smo na našem sustavu. Ovu je sliku za test slučajeve stvorio Brian Carrier kako bi je mogao koristiti s obdukcijom i dostupna je na internetu za test slučajeve. Prije dodavanja slike, trebali bismo sada provjeriti md5 hash ove slike i usporediti je kasnije nakon što je stavimo u ormarić s dokazima, a obje bi se trebale podudarati. Možemo generirati md5 zbroj naše slike upisivanjem sljedeće naredbe u naš terminal:

[e-pošta zaštićena]: ~ $ md5sum 8-jpeg-search-ddOvo će učiniti trik. Mjesto spremanja slikovne datoteke je / ubuntu / Desktop / 8-jpeg-search-dd.

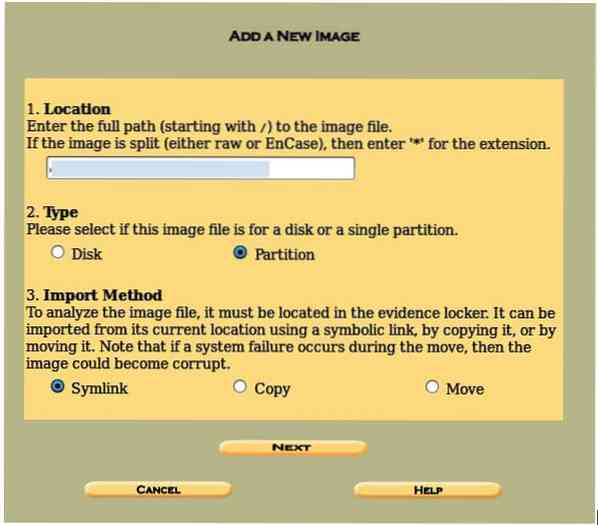

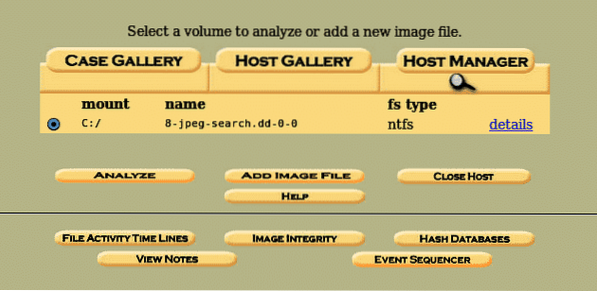

Važno je da moramo ući na cijelu stazu na kojoj se nalazi slika i.r / ubuntu / desktop / 8-jpeg-search-dd u ovom slučaju. Symlink je odabrano, što čini slikovnu datoteku neosjetljivom na probleme povezane s kopiranjem datoteka. Ponekad ćete dobiti pogrešku "neispravna slika", provjeriti put do slikovne datoteke i osigurati da kosa crta "/ ” je tamo. Kliknite na Sljedeći pokazat će nam detalje naše slike koji sadrže Sustav datoteka tip, Nosač pogona, i md5 vrijednost naše slikovne datoteke. Kliknite na Dodati da biste smjestili slikovnu datoteku u ormarić s dokazima i kliknite u redu. Pojavit će se zaslon poput ovog:

Ovdje uspješno dobivamo sliku i odlazimo na našu Analizirati dio za analizu i pronalaženje vrijednih podataka u smislu digitalne forenzike. Prije nego što prijeđemo na dio "analizirati", možemo provjeriti detalje slike klikom na opciju pojedinosti.

To će nam dati detalje slikovne datoteke poput korištenog datotečnog sustava (NTFS u ovom slučaju), particija za montiranje, ime slike i omogućuje brže pretraživanje ključnih riječi i oporavak podataka izvlačenjem nizova cijelih volumena i neraspoređenih prostora. Nakon prolaska kroz sve opcije, kliknite gumb Natrag. Prije nego što analiziramo našu slikovnu datoteku, moramo provjeriti cjelovitost slike klikom na gumb Integritet slike i generiranjem md5 hasha naše slike.

Važno je napomenuti da će se ovaj hash podudarati s onim koji smo generirali kroz md5 zbroj na početku postupka. Kada je gotovo, kliknite na Zatvoriti.

Analiza:

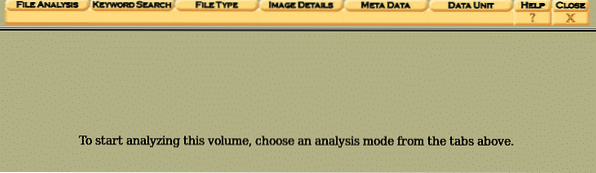

Sad kad smo kreirali svoj slučaj, dali mu ime hosta, dodali opis, provjerili integritet, opciju analize možemo obraditi klikom na Analizirati dugme.

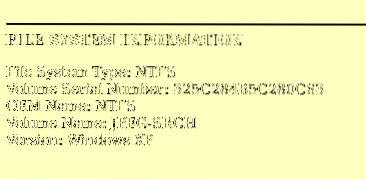

Možemo vidjeti različite načine analize, tj.e., Analiza datoteke, pretraživanje ključnih riječi, vrsta datoteke, detalji slike, podatkovna jedinica. Prije svega, kliknemo Detalji slike da bismo dobili podatke o datoteci.

Možemo vidjeti važne informacije o našim slikama poput vrste datotečnog sustava, naziva operacijskog sustava i najvažnije, serijskog broja. Serijski broj sveska važan je na sudu jer pokazuje da je slika koju ste analizirali ista ili kopija.

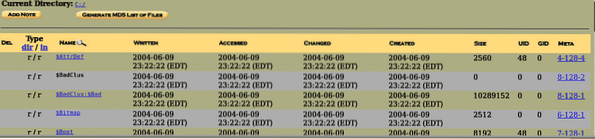

Pogledajmo Analiza datoteke opcija.

Možemo pronaći gomilu direktorija i datoteka prisutnih unutar slike. Navedeni su prema zadanom redoslijedu i možemo se kretati u načinu pregledavanja datoteka. Na lijevoj strani možemo vidjeti trenutni navedeni direktorij, a na dnu možemo vidjeti područje na kojem se mogu pretraživati određene ključne riječi.

Ispred naziva datoteke nalaze se 4 imenovana polja napisao, pristupio, promijenio, stvorio. Napisano znači datum i vrijeme u koje je datoteka zadnji put zapisana, Pristupljeno znači zadnji pristup datoteci (u ovom slučaju jedini datum je pouzdan), Promijenjeno znači zadnji put kada su opisni podaci datoteke promijenjeni, Stvoreno označava datum i vrijeme kada je datoteka stvorena, i MetaPodaci prikazuje podatke o datoteci, osim općih podataka.

Na vrhu ćemo vidjeti opciju Generiranje md5 hashova datoteka. I opet, ovo će osigurati integritet svih datoteka generiranjem md5 hashova svih datoteka u trenutnom direktoriju.

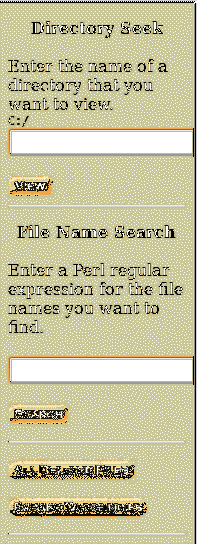

Lijeva strana Analiza datoteka kartica sadrži četiri glavne mogućnosti, tj.e., Traženje direktorija, pretraživanje naziva datoteke, sve izbrisane datoteke, proširivanje direktorija. Traženje direktorija omogućuje korisnicima pretraživanje direktorija koje žele. Pretraživanje naziva datoteke omogućuje pretraživanje određenih datoteka u danom direktoriju,

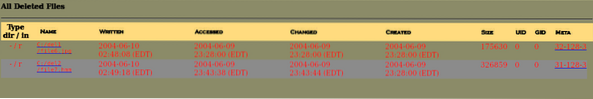

Sve izbrisane datoteke sadrže izbrisane datoteke sa slike istog formata, tj.e., napisane, pristupljene, stvorene, metapodaci i promijenjene opcije te su prikazane crvenom bojom kako je navedeno u nastavku:

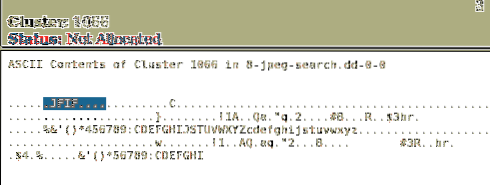

Vidimo da je prva datoteka jpeg datoteka, ali druga datoteka ima nastavak "Hmm". Pogledajmo metapodatke ove datoteke klikom na metapodatke s desne strane.

Otkrili smo da metapodaci sadrže a JFIF ulazak, što znači Format razmjene datoteka JPEG, pa dobivamo da je to samo slikovna datoteka s nastavkom "hmm". Proširite direktorije proširuje sve direktorije i omogućuje veće područje zaobilaženja direktorija i datoteka unutar zadanih direktorija.

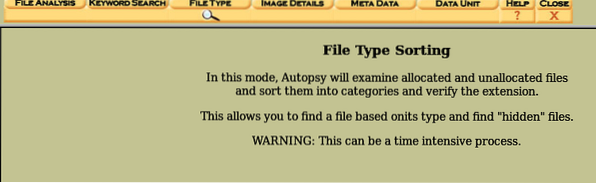

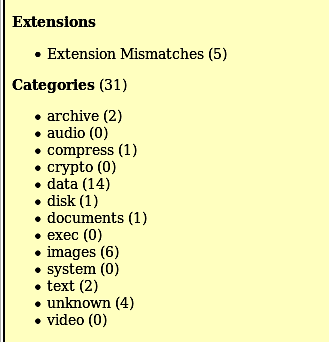

Razvrstavanje datoteka:

Analiza metapodataka svih datoteka nije moguća, stoga ih moramo sortirati i analizirati sortiranjem postojećih, izbrisanih i neraspoređenih datoteka pomoću Vrsta datoteke tab.'

Da biste razvrstali kategorije datoteka tako da s lakoćom možemo pregledati one s istom kategorijom. Vrsta datoteke ima mogućnost sortiranja iste vrste datoteka u jednu kategoriju, tj.e., Arhiva, audio, video, slike, metapodaci, exec datoteke, tekstualne datoteke, dokumenti, komprimirane datoteke, itd.

Važna stvar kod pregledavanja razvrstanih datoteka je da Autopsija ovdje ne dopušta pregled datoteka; umjesto toga moramo pregledati mjesto na kojem su pohranjeni i tamo ih pregledati. Da biste znali gdje su pohranjeni, kliknite Pogledajte razvrstane datoteke opcija na lijevoj strani zaslona. Mjesto koje će nam pružiti bit će isto kao i ono koje smo naveli prilikom stvaranja slučaja u prvom koraku i.e./ var / lib / obdukcija /

Da biste ponovno otvorili slučaj, samo otvorite obdukciju i kliknite jednu od opcija “Otvoreni slučaj."

Slučaj: 2

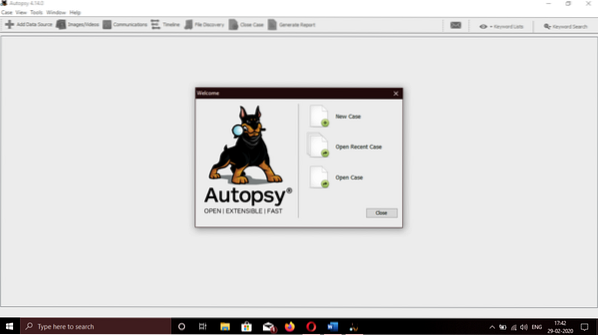

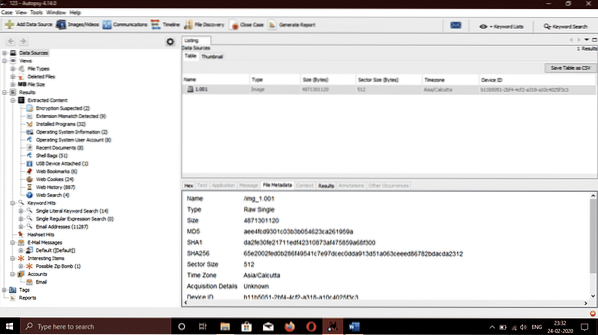

Pogledajmo analizu druge slike pomoću Autopsije na Windows operativnom sustavu i saznajmo kakve važne informacije možemo dobiti od uređaja za pohranu. Prvo što moramo učiniti je stvoriti novi slučaj. To možemo učiniti klikom na jednu od tri opcije (otvoreni slučaj, novi slučaj, nedavni otvoreni slučaj) na početnoj stranici obdukcije. Nakon klika na njega vidjet ćemo zaslon poput ovog:

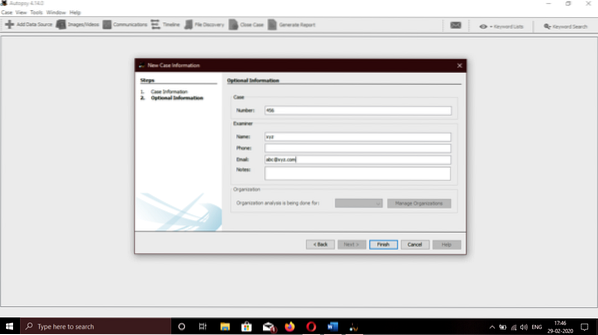

Navedite naziv predmeta i put do mjesta za pohranu datoteka, a zatim unesite detalje kao što je spomenuto, tj.e., naziv slučaja, imena ispitivača i opis slučaja kako bismo organizirali naše podatke i dokaze koji se koriste u ovoj istrazi. U većini slučajeva istragu vrši više ispitivača.

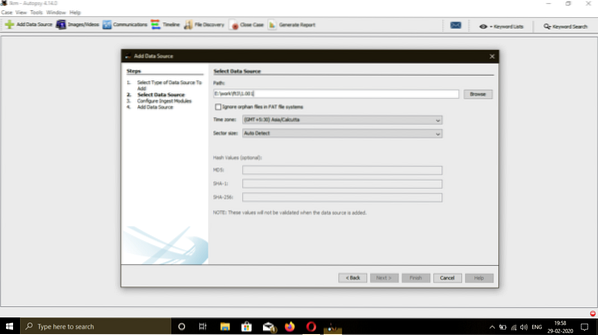

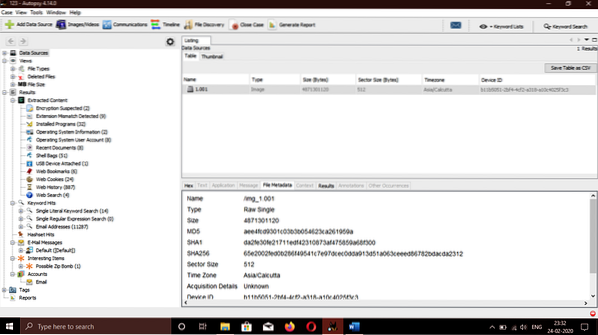

Sada navedite sliku koju želite ispitati. E01(Format vještaka), AFF(napredni format forenzike), neobrađeni format (dd), a slike forenzičke memorije su kompatibilne. Sačuvali smo sliku našeg sustava. Ova će se slika koristiti u ovoj istrazi. Trebali bismo pružiti puni put do mjesta slike.

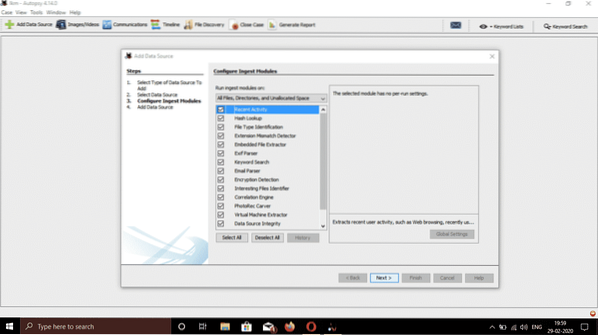

Tražit će odabir različitih opcija kao što su analiza vremenske trake, filtriranje hashova, rezbarenje podataka, Exif podataka, stjecanje web artefakata, pretraživanje ključnih riječi, parser e-pošte, izdvajanje ugrađenih datoteka, provjera nedavnih aktivnosti itd. Kliknite na odaberite sve za najbolje iskustvo i kliknite sljedeći gumb.

Kad završite, kliknite Završi i pričekajte da se postupak dovrši.

Analiza:

Postoje dvije vrste analiza, Analiza mrtvih, i Analiza uživo:

Mrtvo ispitivanje događa se kada se angažirani okvir istrage koristi za gledanje informacija iz spekuliranog okvira. U trenutku kada se to dogodi, Obdukcija kompleta Sleuth može trčati u području gdje je iskorijenjena šansa za oštećenje. Obdukcija i The Sleuth Kit nude pomoć za sirove formate, stručnjake i AFF formate.

Istraga uživo događa se kada se pretpostavljeni okvir ruši dok je pokrenut. U ovom slučaju, Obdukcija kompleta Sleuth može se izvoditi u bilo kojem području (bilo što drugo osim zatvorenog prostora). To se često koristi tijekom reakcije pojave dok se epizoda potvrđuje.

Prije nego što analiziramo našu slikovnu datoteku, moramo provjeriti cjelovitost slike klikom na gumb Integritet slike i generiranjem md5 hasha naše slike. Važno je napomenuti da će se ovaj hash podudarati s onim koji smo imali na slici na početku postupka. Raspršivanje slike važno je jer govori da li je dana slika promijenjena ili nije.

U međuvremenu, Obdukcija je dovršio svoj postupak, a mi imamo sve potrebne podatke.

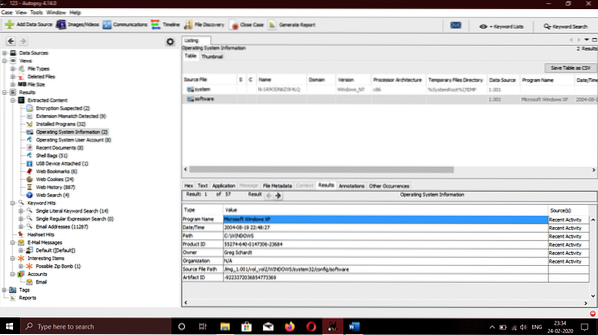

- Prije svega, započet ćemo s osnovnim informacijama poput korištenog operativnog sustava, posljednjeg prijavljivanja korisnika i posljednje osobe koja je pristupila računalu u vrijeme nesreće. Za ovo ćemo ići na Rezultati> Izdvojeni sadržaj> Informacije o operativnom sustavu s lijeve strane prozora.

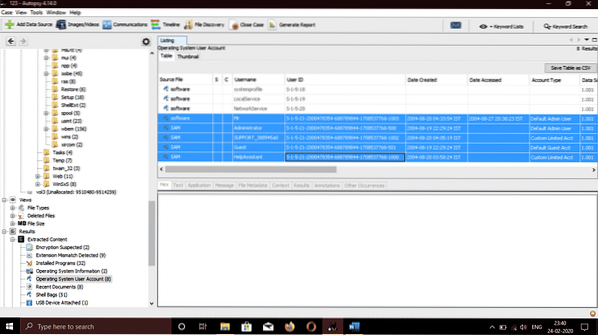

Da bismo vidjeli ukupan broj računa i sve povezane račune, idemo na Rezultati> Izdvojeni sadržaj> Korisnički računi operativnog sustava. Vidjet ćemo ovakav zaslon:

Podaci poput posljednje osobe koja je pristupila sustavu i ispred korisničkog imena nalaze se neka imenovana polja pristupio, promijenio, stvorio. Pristupljeno znači zadnji put pristupu računu (u ovom je slučaju jedini datum pouzdan) i creagirao znači datum i vrijeme kada je račun izrađen. Vidimo da je imenovan zadnji korisnik koji je pristupio sustavu Gosp. Zlo.

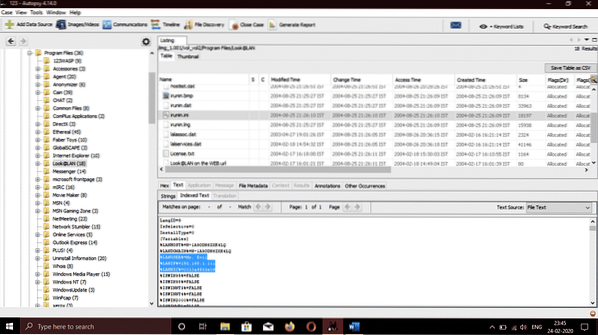

Idemo na Programske datoteke mapa na C pogon smješten na lijevoj strani zaslona za otkrivanje fizičke i internetske adrese računalnog sustava.

Možemo vidjeti IP (Internet protokol) adresa i MAC adresa navedenog računalnog sustava.

Idemo Rezultati> Izdvojeni sadržaj> Instalirani programi, ovdje možemo vidjeti sljedeći softver koji se koristi u izvršavanju zlonamjernih zadataka povezanih s napadom.

- Cain & abel: Moćan alat za njuškanje paketa i alat za probijanje lozinki koji se koristi za njuškanje paketa.

- Anonimizator: Alat koji se koristi za skrivanje zapisa i aktivnosti koje zlonamjerni korisnik izvodi.

- Ethereal: Alat koji se koristi za nadgledanje mrežnog prometa i hvatanje paketa na mreži.

- Slatki FTP: FTP softver.

- NetStumbler: Alat koji se koristi za otkrivanje bežične pristupne točke

- WinPcap: poznati alat koji se koristi za mrežni pristup na sloju veza u operacijskim sustavima Windows. Omogućuje pristup mreži na niskoj razini.

U / Windows / system32 mjesto, možemo pronaći adrese e-pošte koje je korisnik koristio. Možemo vidjeti MSN e-mail, Hotmail, Outlook adrese e-pošte. Također možemo vidjeti i SMTP e-adresa ovdje.

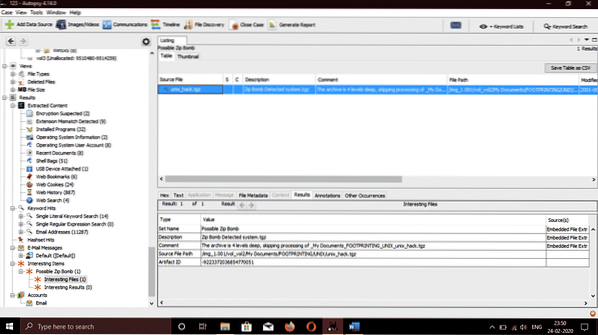

Idemo na mjesto gdje Obdukcija pohranjuje moguće zlonamjerne datoteke iz sustava. Dođite do Rezultati> Zanimljivi predmeti, i možemo vidjeti prisutnu zip bombu koja se zove unix_hack.tgz.

Kad smo prešli na / Reciklaža mjesto, pronašli smo 4 izbrisane izvršne datoteke pod nazivom DC1.exe, DC2.exe, DC3.exe i DC4.exe.

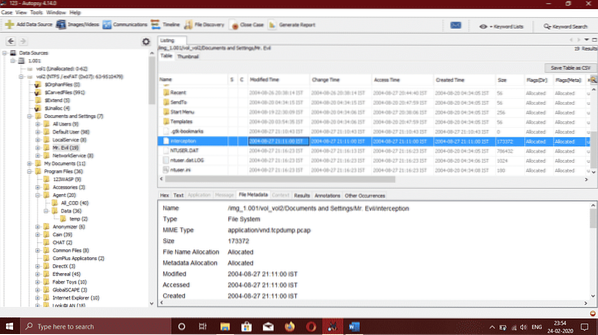

- Ethereal, poznati njuškajući Otkriven je i alat koji se može koristiti za nadgledanje i presretanje svih vrsta žičanog i bežičnog mrežnog prometa. Ponovno smo sastavili snimljene pakete i direktorij u kojem su spremljeni je / Dokumenti, naziv datoteke u ovoj mapi je Presretanje.

U ovoj datoteci možemo vidjeti podatke poput žrtve preglednika i vrstu bežičnog računala te smo otkrili Internet Explorer na Windows CE. Web stranice kojima je žrtva pristupila bile su YAHOO i MSN .com, a to je također pronađeno u datoteci Interception.

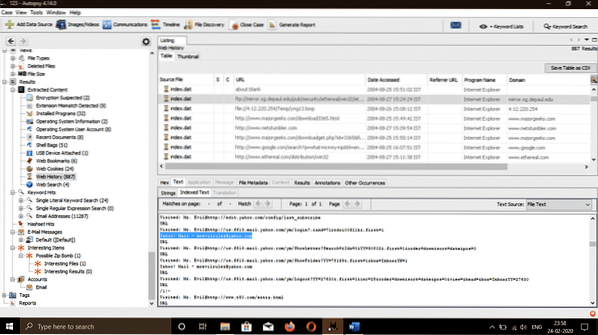

O otkrivanju sadržaja Rezultati> Izdvojeni sadržaj> Web povijest,

Istražujući metapodatke danih datoteka, povijest korisnika, web stranice koje posjećuje i adrese e-pošte koje je dao za prijavu možemo to vidjeti.

Oporavak izbrisanih datoteka:

U ranijem dijelu članka otkrili smo kako iz slike bilo kojeg uređaja koji može pohraniti podatke poput mobilnih telefona, tvrdih diskova, računalnih sustava itd. Izvući važne podatke. Među najosnovnijim potrebnim talentima za forenzičkog agenta, oporavak izbrisanih zapisa vjerojatno je najvažniji. Kao što vjerojatno znate, "izbrisani" dokumenti ostaju na uređaju za pohranu, osim ako je prepisan. Brisanje ovih zapisa u osnovi čini uređaj dostupnim za zamjenu. To implicira ako osumnjičeni izbriše dokazne dokumente dok ih ne prepiše okvir dokumenta, ostaju nam dostupni za nadoknadu.

Sada ćemo pogledati kako oporaviti izbrisane datoteke ili zapise pomoću Obdukcija kompleta Sleuth. Slijedite sve gornje korake i kad se slika uveze, vidjet ćemo zaslon poput ovog:

Na lijevoj strani prozora, ako dodatno proširimo Vrste datoteka opcija, vidjet ćemo gomilu kategorija s imenom Arhiva, audio, video, slike, metapodaci, exec datoteke, tekstualne datoteke, dokumenti (html, pdf, riječ, .ppx itd.), komprimirane datoteke. Ako kliknemo na slike, pokazat će sve oporavljene slike.

Malo dalje, u potkategoriji Vrste datoteka, vidjet ćemo naziv opcije Izbrisane datoteke. Klikom na ovo vidjet ćemo neke druge opcije u obliku označenih kartica za analizu u donjem desnom prozoru. Kartice su imenovane Hex, rezultat, indeksirani tekst, žice, i Metapodaci. Na kartici Metapodaci vidjet ćemo četiri imena napisao, pristupio, promijenio, stvorio. Napisano znači datum i vrijeme u koje je datoteka zadnji put zapisana, Pristupljeno znači zadnji pristup datoteci (u ovom slučaju jedini datum je pouzdan), Promijenjeno znači zadnji put kada su opisni podaci datoteke promijenjeni, Stvoreno označava datum i vrijeme kada je datoteka stvorena. Sada za oporavak izbrisane datoteke koju želimo kliknite na izbrisanu datoteku i odaberite Izvoz. Tražit će mjesto na kojem će se datoteka pohraniti, odabrati mjesto i kliknuti u redu. Osumnjičenici će često nastojati prikriti svoje tragove brišući razne važne datoteke. Kao forenzična osoba znamo da se oni mogu nadoknaditi dok ih datotečni sustav ne prepiše.

Zaključak:

Pogledali smo postupak za izdvajanje korisnih informacija iz naše ciljane slike pomoću Obdukcija kompleta Sleuth umjesto pojedinih alata. Obdukcija je opcija za svakog forenzičnog istražitelja zbog svoje brzine i pouzdanosti. Obdukcija koristi više jezgrenih procesora koji paralelno izvode pozadinske procese, što povećava njegovu brzinu i daje nam rezultate u kraćem vremenu i prikazuje pretraživane ključne riječi čim se nađu na zaslonu. U eri u kojoj su forenzički alati neophodni, obdukcija pruža iste osnovne značajke besplatno kao i drugi plaćeni forenzički alati.

Obdukcija prethodi reputaciji nekih plaćenih alata, kao i neke dodatne značajke poput analize registra i analize web artefakata, što drugi alati ne. Obdukcija je poznata po svojoj intuitivnoj upotrebi prirode. Brzim desnim klikom otvara se važan dokument. To podrazumijeva uz nula vremena izdržavanja kako bismo otkrili jesu li na našoj slici, telefonu ili računalu koji se gleda eksplicitni uvjeti traženja. Korisnici se na isti način mogu vratiti unatrag kad se duboke potrage pretvore u slijepe ulice, koristeći povijesni povratak i naprijed kako bi pomogli slijediti njihova sredstva. Video se također može vidjeti i bez vanjskih aplikacija, što ubrzava upotrebu.

Umanjene perspektive, zapis i vrsta dokumenta, filtriranje dobrih datoteka i označavanje za užasno, korištenjem prilagođenih odvojenih skupova raspršivanja samo su dio različitih vrhunaca koji se mogu naći na Obdukcija kompleta Sleuth verzija 3 koja nudi značajna poboljšanja od verzije 2.Basis Technology općenito je subvencionirao rad na Verziji 3, gdje je Brian Carrier, koji je izvršio velik dio posla na prethodnim izdanjima Obdukcija, je tehnički direktor i voditelj napredne kriminologije. Na njega se također gleda kao na majstora Linuxa i skladao je knjige na temu mjerljivog rudarstva informacija, a Basis Technology stvara Komplet Sleuth. Stoga se klijenti najvjerojatnije mogu osjećati stvarno sigurnima da dobivaju pristojan predmet, predmet koji neće nestati ni u jednom trenutku u bliskoj budućnosti i koji će vjerojatno biti unaprijed podržan u onome što slijedi.

Phenquestions

Phenquestions