Jedan od prepoznatljivih aspekata Nikta koji ga odvaja od ostalih skenera i legitimira ga kao strogo pentestera jest taj što se ne može potajno koristiti. Dakle, lako se otkriva zlouporaba crne kapi. I ovo je vrlo sretno od nas, jer je Nikto inače bespovratnik koji daleko nadmašuje svoje alternative kada je u pitanju skeniranje weba.

Za razliku od ostalih web skenera, gdje su informacije predstavljene u kompliciranom i gotovo neodgonetljivom formatu, Nikto nedvosmisleno skreće pažnju na svaku ranjivost i u prvom nacrtu izvješća koje predstavlja. Zbog toga se često smatra industrijskim standardom među nekoliko zajednica bijelih karata širom svijeta.

Pogledajmo kako možemo postaviti i započeti testiranje olovke s Niktoom.

1-Postavljanje Nikta

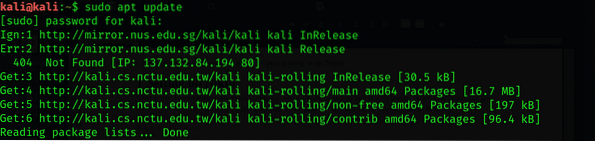

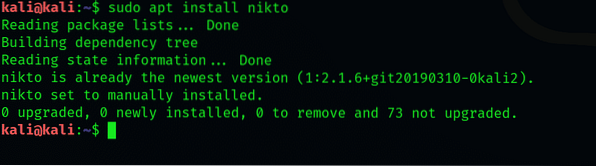

Provjerite kategoriju analize ranjivosti unutar Kali Linuxa da biste vidjeli je li tu; u suprotnom, Nikto možete dobiti s GitHub-a jer je otvoren izvor ili upotrijebite naredbu apt install u Kali Linuxu:

$ sudo apt ažuriranje

Korisnici Maca mogu koristiti Homebrew za instalaciju Nikta:

$ brew instaliraj nikto2-Početak rada

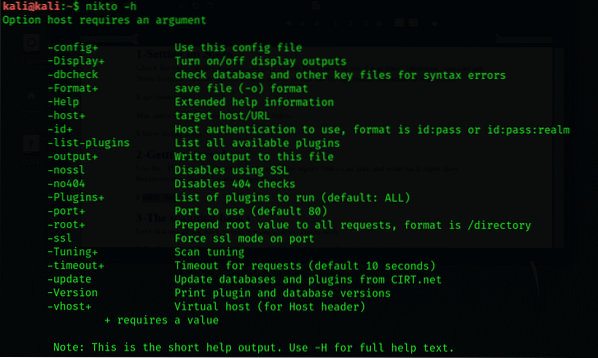

Upotrijebite -Help da biste vidjeli detaljan vodič o svim ulazima koje Nikto može uzeti i o tome što svaki ulaz radi. Preporučuje se onima koji su novi u tome.

$ nikto -pomoć

3 - Osnove skeniranja

Razgovarajmo o svim osnovnim sintaksama s kojima možemo uputiti Nikto.

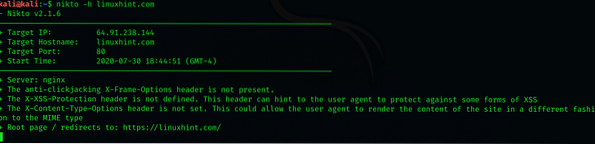

Zamijenite zadani IP ili naziv hosta s imenom hosta po vašem izboru:

$ nikto -h linuxhint.com

Možemo izvršiti osnovno skeniranje potražiti port43 i SSL, koji se široko koriste na HTTP web mjestima. Iako Nikto ne treba da odredite vrstu, specificiranje pomaže Niktou da uštedi vrijeme skeniranja.

Do navedite SSL web mjesto, koristite sljedeću sintaksu

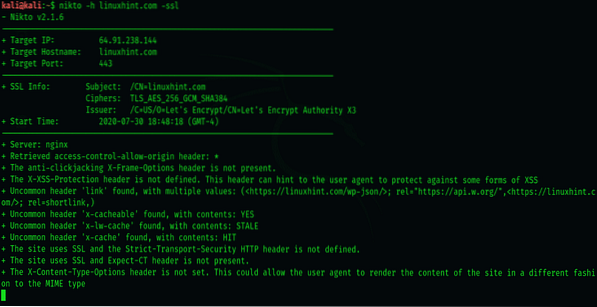

$ nikto -h linuxhint.com -ssl

4-skeniranje web mjesta s omogućenim SSL-om s Niktoom

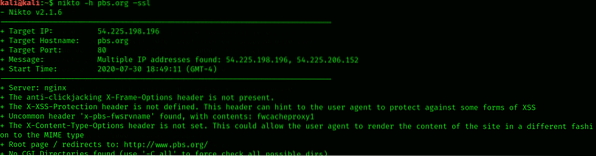

Evo, skeniramo pbs.org za demonstraciju. U ovom ćemo odjeljku također saznati o različitim informacijama koje Nikto izvještava kada završi sa skeniranjem. Da biste započeli skeniranje, upišite:

$ nikto -h pbs.org -ssl

Izveli smo brzo skeniranje pbs-a.org

Nakon spajanja na priključak 443, prikazuje neke informacije o šifri koje možemo ispitati. Ovdje navedeni podaci nisu vrlo relevantni za ono što pokušavamo učiniti, pa ćemo prijeći na izvođenje složenijih skeniranja.

5-skeniranje IP adresa

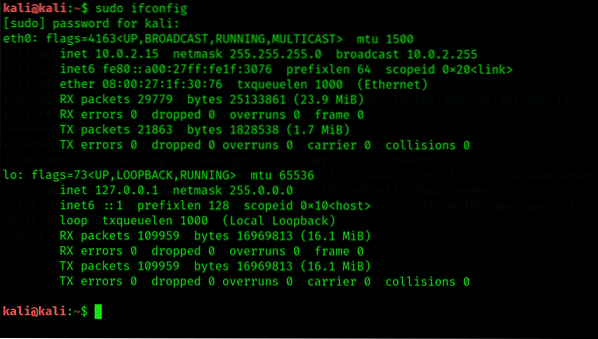

Nikto se također može koristiti na lokalnoj mreži za traženje bilo kojih ugrađenih poslužitelja. Da bismo to učinili, trebamo znati svoju IP adresu. Utipkajte sljedeće u naredbeni terminal da biste vidjeli IP adresu upotrebe vašeg lokalnog stroja.

$ sudo ifconfig

IP adresa koju trebamo je ona iza koje slijedi 'inet', pa je zabilježite. Možete razraditi svoj mrežni opseg pokretanjem ipcalc-a na njemu, koji možete lako preuzeti i instalirati pomoću apt install ipcalc ako ga već nemate instaliran.

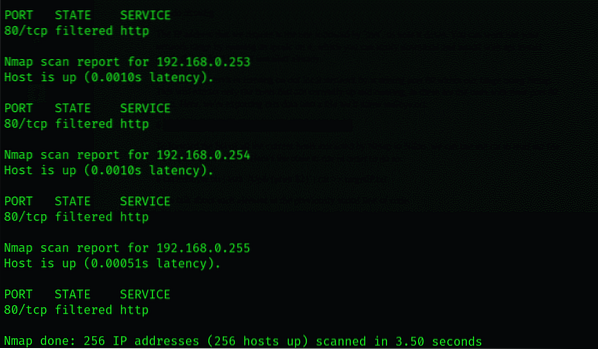

Skenirajmo usluge koje rade na našoj lokalnoj mreži skeniranjem porta 80 unutar našeg dometa pomoću Nmap-a. Ovo će izdvojiti samo hostove koji su trenutno pokrenuti i rade, jer su oni oni s otvorenim portom 80. Evo, izvozimo ove podatke u datoteku koju ćemo nazvati nullbye.txt:

$ sudo nmap -p 80 192.168.0.0/24 -oG linuxhint.txt

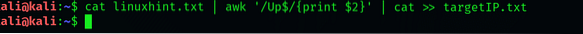

Da bismo proslijedili popis svih trenutnih hostova koje je Nmap izvukao na Nikto, mačku možemo koristiti za čitanje datoteke u koju smo izvezli informacije. Evo koda koji ćemo pokrenuti da bismo to učinili:

$ mačka linuxhint.txt | awk '/ Up $ / print $ 2' | mačka >> targetIP.txt

Razgovarajmo o svakom elementu u prethodno navedenom retku koda.

awk- traži uzorak unutar ciljane datoteke koja slijedi "mačka" u sintaksi

Gore- o činjenici da je domaćin gore

Ispišite 2 dolara- znači da upućujete na ispis druge riječi u svaki redak .txt datoteku

targetIP.txt je samo datoteka u koju šaljemo svoje podatke, a kojoj u vašem slučaju možete dati ime kako god želite.

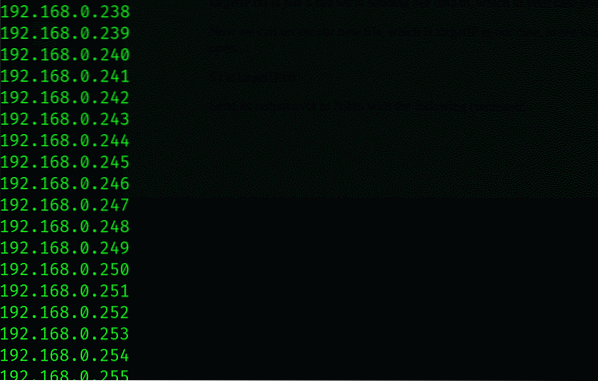

Sada možemo pristupiti našoj novoj datoteci, koja je u našem slučaju targetIP, kako bismo vidjeli koje IP adrese imaju otvoren ulaz 80.

$ cat targetIP.txt

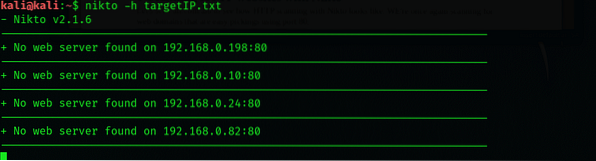

Pošaljite svoj izlaz Niktou sljedećom naredbom:

$ nikto -h targetIP.txt

Primijetite kako su ovdje slični rezultati u usporedbi s onima koje smo dobili u SSL web skeniranju.

6-Skeniranje HTTP web stranica s Niktoom

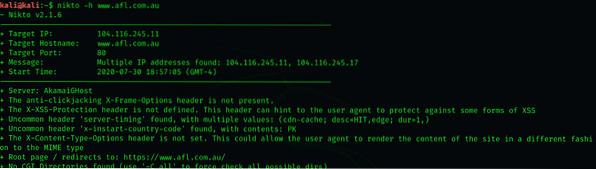

Skenirajmo dalje.com.alu da vidite kako izgleda HTTP skeniranje s Niktoom. Još jednom skeniramo web domene koje je lako odabrati putem porta 80.

$ nikto -h www.afl.com.au

Informacije koje su ovime najrelevantnije za naše korisnike su direktoriji koje su smjestili. Pomoću njih možemo steći bilo kakve vjerodajnice korisnika, između ostalog ili pogrešno konfigurirane ili nenamjerno otvorene za pristup.

Spajanje Nikta s Metasploitom

Nakon što završite sa web skeniranjem, na kraju ćete krenuti u provođenje stvarnog testiranja olovke, po mogućnosti s Metasploitom. Dakle, dobra je stvar što Nikto dolazi s funkcionalnošću koja vam omogućuje izvoz podataka u druge alate za ponovno spajanje.

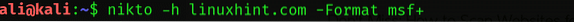

Da biste izvezli podatke u format koji čita Metasploit, možete izvršiti skeniranje kako smo gore objasnili, ali dodajte -Format msf + nakon koda, poput:

$ nikto -h linuxhint.com -Format msf+

Zamotavanje stvari:

Ovo je bio kratki vodič koji će vam pomoći da započnete s Niktoom, najcjenjenijim i najpouzdanijim web skenerom među ispitivačima olovaka. Pregledali smo načine kako odrediti soft spot za testiranje ranjivosti s niktoom i kako ga izvesti u Metasploit radi preciznijeg iskorištavanja. Zbog njegove sposobnosti otkrivanja preko 6700 opasnih datoteka / CGI-ova i mogućnosti hvatanja kolačića i ispisa, preporučujemo novacima da istraže ovaj zamršeni alat.

Držite se novosti i nastavaka, a u međuvremenu pročitajte neke druge vodiče o testiranju olovke.

Phenquestions

Phenquestions