Python za hakiranje: Izgradite skener porta u 13 linija s Pythonom

Postati ispitivačem penetracije nije samo puka mogućnost trenutne eksploatacije određene mete. Korištenje tuđih pentest alata neće nekoga učiniti sjajnim hakerom. Zapravo, oni koji ovise o oslanjanju na alate obično su žigosani kao šaljivdije. Svako područje stručnosti mora imati razine, naziva se i procesom, od kojih je najmanje važno područje hakiranja. Kao što slijedi sljedeći popularni citat, "Nisu se rodile legende, legende se stvaraju". Ne radi se o nečijem talentu, već o vještinama.

U sljedećem članku saznat ćemo o implementaciji programskog jezika u području hakiranja. Tko ne zna za programski jezik Python? Da, naravno da već znate. Python je stvoren za opće svrhe, poput razvoja stolnih aplikacija sa svojim GUI-jem, web razvoja, uključujući testiranje hakiranja ili penetracije. Python ima aktivnu zajednicu (za koju su neki od njih ludi, a.k.fanatik) i python također ima bogate knjižnične module.

Python je također postao moj omiljeni programski jezik otkad znam područje prodiranja na penetraciju. Ne volim to samo zdravo za gotovo. Međutim, iz nekog je razloga u osnovi python manje složen i učinkovitiji programski jezik. Pod tim mislim, gotovo je blizu ljudskom jeziku, zar ne? S gledišta početnika poput mog, stopa čitljivosti Pythona je suluda.

Ok, dovoljno da pretjeram s pythonom. Sad ću objasniti poantu ovog članka. Ovdje ćemo naučiti stvoriti jednostavan skener portala s opširnošću sa samo 13 linija. (sviđa mi se 13). Ovdje nećemo pobijediti NMap „kralja skenera porta”, umjesto toga, cilj je shvatiti kako alat radi na takav način da proizvodi ono što želimo, u ovom slučaju da vidimo jesu li luke na cilju otvoreni ili ne. S druge strane, postoje i druge prednosti, t.j.e. kada se u nekom trenutku suočimo sa stanjem da kada želimo napraviti skeniranje porta usmjerivača koji se ne može povezati s Internetom i nemamo nikakve alate. To će naravno biti lakše ako sami napravimo skener porta. Citat iz gornjeg citata. Dodao sam, "Hakeri ne koriste alate, oni stvaraju alate"

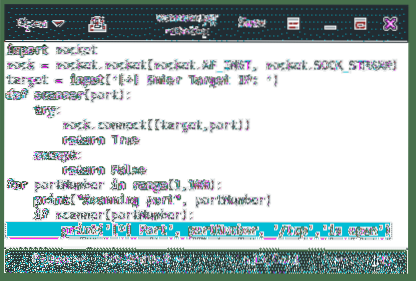

Učinimo to vježbanjem, otvorite svoj omiljeni uređivač teksta. Ne gubite vrijeme koristeći IDE s visokim značajkama za jednostavno skriptiranje. Samo budite učinkoviti. Više volim Gedit, nego unaprijed izrađeni Kali Linux uređivač teksta, Leafpad. Zbog jednog razloga, Gedit podržava isticanje boja za razne programske jezike. Upišite sljedeći tekst u svoj uređivač teksta.

utičnica za uvozčarapa = utičnica.utičnica (utičnica.AF_INET, utičnica.SOCK_STREAM)

U redak 1 moramo uvesti utičnicu modula kako bismo koristili funkciju socket (). U retku 2 kreiramo socket objekt sa sintaksom:

utičnica.utičnica (socket_family, socket_kind)Socket_family može biti: AF_INET, AF_INET6, AF_UNIX, AF_NETLINK, AF_TIPC, AF_BLUETOOTH i AF_ALG.

Socket_kind mogućnosti su ČORPA_STRIM, SOCK_DGRAM, SOCK_RAW, SOCK_RDM, itd. Koristimo ČORPA_STRIM jer ćemo komunicirati putem TCP protokola.

Da biste saznali više o socket modulu, posjetite službenu dokumentaciju soketa na https: // docs.piton.org / 3 / library / socket.html

Nastavimo program sa sljedećim redovima:

https: // analitika.google.com / analytics / web / # realtime / rt-content / a2559550w156331077p157923904 /

Molimo korisnika da unese ciljani IP, budući da ga koristimo AF_INET stvoriti utičnicu.

def skener (port):probati:

čarapa.povezati ((cilj, priključak))

povratak True

osim:

povratak False

U sljedećim retcima gore definiramo skener() funkcija. U skener() koristimo probati sintaksa kako bismo osigurali da ne donosimo pogreške ako se dogodi neka poteškoća. Pokušavamo uspostaviti vezu s ciljanom IP adresom i njezinim portom. Port varijabla se prenosi u funkciju kao što je prikazano dolje.

za portBroj u rasponu (1.100):ispis ("Port za skeniranje", portNumber)

ako skener (portNumber):

print ('[*] Port', portNumber, '/ tcp', 'is open')

Gornja petlja for je za ponavljanje niza priključaka koje ćemo skenirati. Sintaksa raspon () funkcija je, raspon (započnite od x, zaustavite se prije x). Tako ćemo u retku 10 skenirati 100 portova, što je port 1 do 99. Pozivom metode ispisa služimo kako bismo utvrdili koji se port trenutno zapravo skenira. Zatim vraćamo logički tip, True ili False. Poziva naše skener() funkcija koja pokušava uspostaviti vezu s isporučenim priključkom; ako je to vraća Lažno (pokušaj povezivanja nije uspio). Ako se vrati Pravi (uspjeh veze), a zatim idite na sljedeći redak. Koji prikazuje poruku koja označava da je to određeni port Otvorena. Ova će se petlja zaustaviti nakon što skeniramo priključak 99.

Da zaključimo, naš 13-linijski skener porta koda trebao bi izgledati ovako:

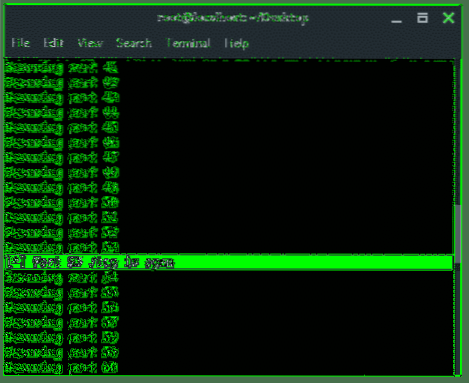

Sad je vrijeme da ga testiramo, da vidimo kako to radi. Spremi kao skener.py. U slučaju da ćemo tražiti vlastite otvorene portove usmjerivača u rasponu između 1 i 99. Vjerujte mi da ovo neće biti lijepo u usporedbi s NMapom, samo se usredotočite na naš cilj koji sam gore spomenuo.

Ciljani IP: 192.168.1.1

Sintaksa koju treba prozvati skener.py je:

~ # python3 skener.pyBudući da svoje okruženje skripte nismo postavili u prvi redak, stoga moramo nazvati tumač Python, ja sam koristio python3 umjesto njegove niže verzije.

A ne-fensi izlaz trebao bi izgledati ovako:

U ZAKLJUČKU

Da, uspijevamo izraditi jednostavan skener porta od nule koristeći python u samo 13 redaka. Uspijevamo postići svoj cilj i sada znamo kako stvari funkcioniraju, zar ne?. Ni ja vam nisam rekao postoji li tip koji je izradio NMap-python modul, ne biste se iznenadili. Ovaj modul u osnovi može pokrenuti NMap naredbu koristeći programski jezik python.

O da, ako se pitate gdje je taj hakerski dio samo skeniranje porta? Hmm ... Pa, što onda haker cilja ako nemaju pojma o samoj meti. Sjećate li se faza ispitivanja penetracije ili ciklusa? Ako ne, možda ćete trebati pročitati članak ovdje:

https: // linuxhint.com / kali-linux-tutorial /

Phenquestions

Phenquestions