- Uvod u Nmap Idle Scan

- Pronalaženje zombi uređaja

- Izvršenje Nmap skeniranja u praznom hodu

- Zaključak

- Povezani članci

Uvod u Nmap Idle Scan

Posljednja dva vodiča objavljena na LinuxHintu o Nmapu bila su usredotočena na potajne metode skeniranja, uključujući SYN skeniranje, NULL i Xmas skeniranje. Iako se ove metode lako otkrivaju vatrozidima i sustavima za otkrivanje upada, oni su zastrašujući način da didaktički naučite malo o Internetski model ili Internet Protocol Suite, ta su očitanja također obavezna prije učenja teorije iza skeniranja u praznom hodu, ali ne moraju se naučiti kako je praktično primijeniti.

Idle Scan (Objašnjenje u praznom hodu) objašnjeno u ovom vodiču je sofisticiranija tehnika korištenja štita (zvanog Zombi) između napadača i mete, ako skeniranje otkrije obrambeni sustav (vatrozid ili IDS), prije će okriviti posrednički uređaj (zombi) nego računalo napadača.

Napad se u osnovi sastoji od kovanja štita ili posrednog uređaja. Važno je naglasiti da najvažniji korak u ovoj vrsti napada nije izvođenje protiv cilja već pronalazak zombi uređaja. Ovaj se članak neće fokusirati na obrambenu metodu, jer obrambenim tehnikama od ovog napada možete besplatno pristupiti relevantnom odjeljku knjige Sprečavanje upada i aktivni odgovor: Razmještanje IPS-a mreže i hosta.

Uz aspekte Internet Protocol Suitea opisane u Nmap Basics, Nmap Stealth Scan i Xmas Scan da biste razumjeli kako funkcionira Idle Scan, morate znati koji je IP ID. Svaki poslani TCP datagram ima jedinstveni privremeni ID koji omogućuje fragmentaciju i stražnju ponovnu montažu fragmentiranih paketa na temelju tog ID-a, koji se naziva IP ID. IP ID će postupno rasti u skladu s brojem poslanih paketa, stoga na temelju IP ID broja možete naučiti količinu paketa poslanih od uređaja.

Kada pošaljete neželjeni SYN / ACK paket, odgovor će biti RST paket za resetiranje veze, ovaj RST paket će sadržavati IP ID broj. Ako prvo pošaljete neželjeni SYN / ACK paket zombi uređaju, on će odgovoriti RST paketom koji prikazuje svoj IP ID, drugi je korak krivotvoriti ovaj IP ID da bi poslao krivotvoreni SYN paket na cilj, čineći da vam vjeruje da su zombi, cilj će odgovoriti (ili ne) zombiju, u trećem koraku zombiju šaljete novi SYN / ACK da ponovo dobije RST paket za analizu povećanja IP ID-a.

Otvoreni portovi:

| KORAK 1 Pošaljite neželjeni SYN / ACK zombi uređaju da biste dobili RST paket koji prikazuje zombi IP ID. | KORAK 2 Pošaljite krivotvoreni SYN paket koji se predstavlja kao zombi, čineći cilj da zombiju odgovori na neželjeni SYN / ACK, čineći ga odgovorom na novi ažurirani RST. | KORAK 3 Pošaljite novi neželjeni SYN / ACK zombiju kako biste dobili RST paket za analizu njegovog novog ažuriranog IP ID-a. |

|  |  |

Ako je ciljni priključak otvoren, odgovorit će zombi uređaju SYN / ACK paketom potičući zombija da odgovori RST paketom povećavajući svoj IP ID. Zatim, kada napadač ponovno pošalje SYN / ACK zombiju, IP ID će se povećati +2 kao što je prikazano u gornjoj tablici.

Ako je port zatvoren, cilj neće poslati SYN / ACK paket zombiju, već će RST i njegov IP ID ostati isti, kada napadač pošalje novi ACK / SYN zombiju da provjeri svoj IP ID, biti povećan samo +1 (zbog ACK / SYN-a koji je poslao zombi, bez povećanja izazvanog od strane cilja). Pogledajte donju tablicu.

Zatvorene luke:

| KORAK 1 Isto kao što je gore | KORAK 2 U ovom slučaju cilj odgovara zombiju RST paketom umjesto SYN / ACK, sprječavajući zombija da pošalje RST što može povećati njegov IP ID. | KORAK 2 Napadač šalje SYN / ACK, a zombi odgovara samo povećanjem učinjenim u interakciji s napadačem, a ne s ciljem. |

|  |  |

Kada se port filtrira, cilj uopće neće odgovoriti, IP ID će također ostati isti jer se neće dati RST odgovor, a kada napadač zombi pošalje novi SYN / ACK da analizira IP ID, rezultat će biti isti kao i sa zatvorenim lukama. Suprotno skeniranju SYN, ACK i Xmas koje ne mogu razlikovati određene otvorene i filtrirane portove, ovaj napad ne može razlikovati zatvorene i filtrirane portove. Pogledajte donju tablicu.

Filtrirani priključci:

| KORAK 1 Isto kao što je gore | KORAK 2 U ovom slučaju nema odgovora cilja koji sprečava zombija da pošalje RST koji može povećati njegov IP ID. | KORAK 3 Isto kao što je gore |

|  |  |

Pronalaženje zombi uređaja

Nmap NSE (Nmap Scripting Engine) nudi skriptu IPIDSEQ za otkrivanje ranjivih zombi uređaja. U sljedećem primjeru skripta se koristi za skeniranje priključka 80 slučajnih 1000 ciljeva radi traženja ranjivih domaćina, ranjivi domaćini su klasificirani kao Inkrementalni ili malo-endanski inkrementalni. Dodatni primjeri upotrebe NSE-a, unatoč tome što nisu povezani sa praznim pregledom, opisani su i prikazani u odjeljku Kako skenirati usluge i ranjivosti pomoću Nmap-a i Korištenje nmap skripti: Nmap banner grab.

Primjer IPIDSEQ-a za nasumično pronalaženje zombi kandidata:

nmap -p80 --script ipidseq -iR 1000

Kao što vidite, pronađeno je nekoliko ranjivih domaćina zombi kandidata ALI svi su lažno pozitivni. Najteži korak prilikom provođenja skeniranja u praznom hodu je pronaći ranjivi zombi uređaj, što je teško iz mnogih razloga:

- Mnogi ISP blokiraju ovu vrstu skeniranja.

- Većina operativnih sustava dodjeljuje IP ID nasumično

- Dobro konfigurirani vatrozidi i lonci mogu vratiti lažno pozitivne.

U takvim slučajevima prilikom pokušaja izvršavanja skeniranja u praznom hodu dobit ćete sljedeću pogrešku:

“... ne može se koristiti jer nije vratio nijednu od naših sondi - možda je srušen ili vatrozid.

NAPUSTITI!"

Ako u ovom koraku imate sreće, pronaći ćete stari sustav Windows, stari sustav IP kamera ili stari mrežni pisač, ovaj posljednji primjer preporučuje knjiga Nmap.

Kada tražite ranjive zombije, možda ćete htjeti premašiti Nmap i primijeniti dodatne alate poput Shodan-a i bržih skenera. Također možete pokrenuti slučajna skeniranja otkrivajući verzije kako biste pronašli mogući ranjivi sustav.

Izvršenje Nmap skeniranja u praznom hodu

Primijetite da sljedeći primjeri nisu razvijeni u stvarnom scenariju. Za ovaj tutorial zombi Windows 98 postavljen je putem VirtualBox-a koji je meta Metasploitable također pod VirtualBoxom.

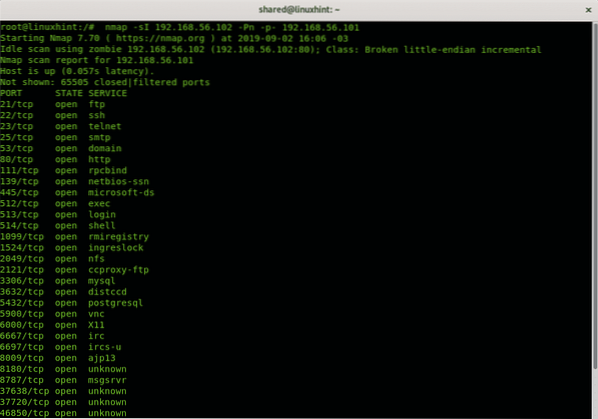

Sljedeći primjeri preskaču otkrivanje domaćina i upućuju skeniranje u praznom hodu pomoću IP 192.168.56.102 kao zombi uređaj za skeniranje priključaka 80.21.22 i 443 cilja 192.168.56.101.

nmap -Pn -sI 192.168.56.102 -p80,21,22.443 192.168.56.101

Gdje:

nmap: poziva program

-Pn: preskače otkrivanje domaćina.

-si: Skeniranje u praznom hodu

192.168.56.102: Windows 98 zombi.

-p80,21,22,443: upućuje na skeniranje spomenutih priključaka.

192.68.56.101: je metasploibilna meta.

U sljedećem primjeru mijenja se samo opcija koja definira portove za -p- upućujući Nmap da skenira najčešće 1000 portova.

nmap -sI 192.168.56.102 -Pn -p- 192.168.56.101

Zaključak

U prošlosti je najveća prednost skeniranja u praznom hodu bila ostati anoniman i falsificirati identitet uređaja koji nije bio nefiltriran ili je u njega mogao vjerovati obrambeni sustav, a čini se da je zastarjela zbog poteškoća u pronalaženju ranjivih zombija (još , moguće je, naravno). Preostanak anonimnosti pomoću štita bilo bi praktičnije korištenjem javne mreže, dok je malo vjerojatno da će se sofisticirani vatrozidi ili IDS kombinirati sa starim i ranjivim sustavima kao pouzdane.

Nadam se da vam je ovaj vodič o Nmap Idle Scan korisnom. Nastavite pratiti LinuxHint za više savjeta i ažuriranja o Linuxu i umrežavanju.

Povezani članci:

- Kako skenirati usluge i ranjivosti pomoću Nmapa

- Nmap Stealth Scan

- Traceroute s Nmapom

- Korištenje nmap skripti: Nmap banner grab

- skeniranje mreže nmap

- nmap ping pometanje

- nmap zastave i što rade

- Iptable za početnike

Phenquestions

Phenquestions