REMnux

Rastavlja se računalni zlonamjerni softver kako bi se proučilo njegovo ponašanje i shvatilo što zapravo čini Obrnuto inženjerstvo zlonamjernog softvera. Da bi se utvrdilo sadrži li izvršna datoteka zlonamjerni softver ili je to samo obična izvršna datoteka ili da bi se znalo što izvršna datoteka stvarno radi i kakav utjecaj ima na sustav, postoji posebna Linux distribucija zvana REMnux. REMnux je lagana distribucija zasnovana na Ubuntuu opremljena svim alatima i skriptama potrebnim za obavljanje detaljne analize zlonamjernog softvera na datoj izvršnoj datoteci ili softveru. REMnux opremljen je besplatnim alatima otvorenog koda koji se mogu koristiti za ispitivanje svih vrsta datoteka, uključujući izvršne datoteke. Neki alati u REMnux čak se može koristiti za ispitivanje nejasnog ili zamagljenog JavaScript koda i Flash programa.

Montaža

REMnux može se pokrenuti na bilo kojoj distribuciji zasnovanoj na Linuxu ili u virtualnom okviru s Linuxom kao glavnim operativnim sustavom. Prvi korak je preuzimanje datoteke REMnux distribucija sa službenog web mjesta, što se može učiniti unošenjem sljedeće naredbe:

[zaštićen e-poštom]: ~ $ wget https: // REMnux.org / remnux-cliObavezno provjerite je li riječ o istoj datoteci koju ste željeli uspoređujući SHA1 potpis. Potpis SHA1 može se proizvesti pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ sha256sum remnux-cliZatim ga premjestite u drugi direktorij s imenom "Remnux" i dajte mu izvršna dopuštenja koristeći “Chmod + x." Sada pokrenite sljedeću naredbu da započnete postupak instalacije:

[e-pošta zaštićena]: ~ $ mkdir remnux[e-pošta zaštićena]: ~ $ cd remnux

[zaštićena e-poštom]: ~ $ mv… / remux-cli ./

[e-pošta zaštićena]: ~ $ chmod + x remnux-cli

// Instalirajte Remnux

[zaštićena e-poštom]: ~ $ sudo install remnux

Ponovo pokrenite svoj sustav i moći ćete koristiti novoinstaliranu REMnux distro koji sadrži sve alate dostupne za postupak obrnutog inženjeringa.

Još jedna korisna stvar oko REMnux jest da možete koristiti popularne docker slike REMnux alati za izvršavanje određenog zadatka umjesto instaliranja cijele distribucije. Na primjer, RetDec alat se koristi za rastavljanje strojnog koda i uzima unos u različitim formatima datoteka, kao što su 32-bitne / 62-bitne exe datoteke, elf datoteke itd. Rekall je još jedan izvrstan alat koji sadrži sliku dockera koji se može koristiti za obavljanje nekih korisnih zadataka, poput izdvajanja podataka iz memorije i donošenja važnih podataka. Da bi se ispitao nejasan JavaScript, alat koji se zove JSdetox također se može koristiti. Docker slike ovih alata prisutne su u REMnux spremište u Docker Hub.

Analiza zlonamjernog softvera

-

Entropija

Poziva se provjera nepredvidljivosti toka podataka Entropija. Konzistentni tok bajtova podataka, na primjer, sve nule ili sve jedinice, imaju 0 entropije. S druge strane, ako su podaci šifrirani ili se sastoje od alternativnih bitova, imat će veću vrijednost entropije. Dobro šifrirani podatkovni paket ima veću vrijednost entropije od normalnog paketa podataka jer su bitne vrijednosti u šifriranim paketima nepredvidljive i brže se mijenjaju. Entropija ima minimalnu vrijednost 0, a maksimalnu vrijednost 8. Primarna upotreba entropije u analizi zlonamjernog softvera je pronalazak zlonamjernog softvera u izvršnim datotekama. Ako izvršna datoteka sadrži zlonamjerni zlonamjerni softver, najčešće je u potpunosti šifrirana tako da AntiVirus ne može istražiti njezin sadržaj. Razina entropije te vrste datoteka je vrlo visoka u usporedbi s normalnom datotekom, koja će istražitelju poslati signal o nečemu sumnjivom u sadržaju datoteke. Visoka vrijednost entropije znači veliko kodiranje toka podataka, što je jasan pokazatelj nečeg sumnjivog.

-

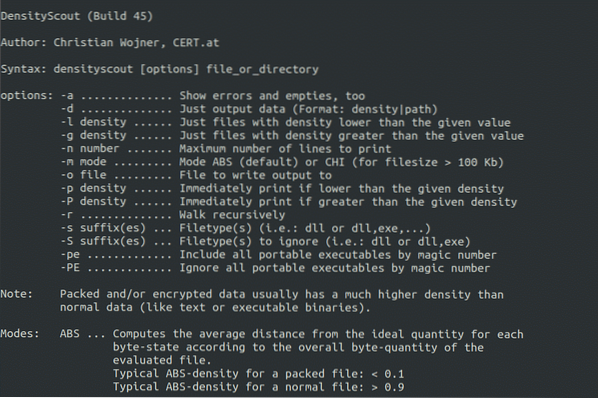

Izviđač gustoće

Ovaj korisni alat stvoren je za jednu svrhu: pronalaženje zlonamjernog softvera u sustavu. Obično napadači zamotaju malware u kodirane podatke (ili ga kodiraju / šifriraju) tako da ga antivirusni softver ne može otkriti. Density Scout skenira navedenu stazu datotečnog sustava i ispisuje vrijednosti entropije svake datoteke u svakoj stazi (počevši od najviše do najniže). Visoka vrijednost učinit će istražitelja sumnjivim i on će dalje istražiti spis. Ovaj je alat dostupan za operativne sustave Linux, Windows i Mac. Density Scout također ima izbornik pomoći koji prikazuje razne mogućnosti koje nudi, sa slijedećom sintaksom:

ubuntu @ ubuntu: ~ densityscout --h

-

ByteHist

ByteHist je vrlo koristan alat za generiranje grafa ili histograma prema razini kodiranja podataka (entropije) različitih datoteka. To još više olakšava rad istražitelja, jer ovaj alat čak čini i histograme pododjeljaka izvršne datoteke. To znači da se istražitelj sada lako može usredotočiti na dio u kojem se pojavljuje sumnja samo gledajući histogram. Histogram datoteke normalnog izgleda potpuno bi se razlikovao od zlonamjernog.

Otkrivanje anomalija

Malwares se mogu pakirati normalno koristeći različite uslužne programe, kao što su UPX. Ovi uslužni programi mijenjaju zaglavlja izvršnih datoteka. Kada netko pokuša otvoriti ove datoteke pomoću programa za otklanjanje pogrešaka, modificirana zaglavlja sruše program za uklanjanje pogrešaka tako da istražitelji ne mogu to istražiti. Za ove slučajeve, Otkrivanje anomalija koriste se alati.

-

PE (prijenosni izvršni) skener

PE Scanner korisna je skripta napisana na Pythonu koja se koristi za otkrivanje sumnjivih TLS unosa, nevaljanih vremenskih oznaka, odjeljaka sa sumnjivim nivoima entropije, odjeljaka sa sirovim veličinama nulte duljine i zlonamjernih programa spakiranih u exe datoteke, između ostalih funkcija.

-

Exe Scan

Još jedan izvrstan alat za skeniranje exe ili dll datoteka zbog neobičnog ponašanja je EXE skeniranje. Ovaj uslužni program provjerava zaglavlje polja izvršnih datoteka na sumnjive razine entropije, odjeljke sa sirovim veličinama nulte duljine, razlike u kontrolnoj sumi i sve druge vrste neredovnog ponašanja datoteka. EXE Scan ima izvrsne značajke, generirajući detaljno izvješće i automatizirajući zadatke, što štedi puno vremena.

Zamućene žice

Napadači mogu koristiti a pomicanje metoda za prikrivanje nizova u zlonamjernim izvršnim datotekama. Postoje određene vrste kodiranja koje se mogu koristiti za prikrivanje. Na primjer, ISTRUNUTI kodiranje se koristi za okretanje svih znakova (manjih i velikih alfabeta) za određeni broj pozicija. XOR kodiranje koristi tajni ključ ili zaporku (konstantu) za kodiranje ili XOR datoteku. ROL kodira bajtove datoteke rotirajući ih nakon određenog broja bitova. Postoje razni alati za izdvajanje tih zbunjenih nizova iz zadane datoteke.

-

XORtraženje

XORsearch se koristi za traženje sadržaja u datoteci koja je kodirana pomoću ROT, XOR i ROL algoritmi. Grubo će forsirati sve jednobajtne ključne vrijednosti. Za duže vrijednosti ovom će uslužnom programu trebati puno vremena, zbog čega morate navesti niz koji tražite. Neki korisni nizovi koji se obično nalaze u zlonamjernom softveru su "http”(Najčešće su URL-ovi skriveni u kodu zlonamjernog softvera), "Ovaj program" (zaglavlje datoteke je u mnogim slučajevima izmijenjeno pisanjem "Ovaj se program ne može pokrenuti u DOS-u"). Nakon pronalaska ključa pomoću njega se mogu dekodirati svi bajtovi. Sintaksa XORsearch je sljedeća:

ubuntu @ ubuntu: ~ xorsearch -s-

brutexor

Nakon pronalaska ključeva pomoću programa poput xor pretraživanja, xor nizova itd., može se koristiti izvrstan alat tzv brutexor za bruteforce bilo koje datoteke za nizove bez navođenja datog niza. Kada koristite -f opcija, može se odabrati cijela datoteka. Datoteka se prvo može forsirati grubo, a izvučeni se nizovi kopiraju u drugu datoteku. Zatim, nakon gledanja izvađenih nizova, može se pronaći ključ, a sada se pomoću ovog ključa mogu izvući svi nizovi kodirani pomoću tog određenog ključa.

ubuntu @ ubuntu: ~ brutexor.pyubuntu @ ubuntu: ~ brutexor.py -f -k

Izdvajanje artefakata i dragocjenih podataka (izbrisano)

Za analizu slika diska i tvrdih diskova te izvlačenje artefakata i vrijednih podataka s njih pomoću različitih alata poput Skalpel, Najvažnije, itd., prvo treba stvoriti njihovu bit-bit sliku kako se podaci ne bi izgubili. Dostupni su razni alati za stvaranje ovih kopija slika.

-

dd

dd koristi se za izradu forenzički zvučne slike pogona. Ovaj alat također omogućuje provjeru integriteta omogućavajući usporedbu raspršenih slika slike s izvornim diskovnim pogonom. Alat dd može se koristiti na sljedeći način:

ubuntu @ ubuntu: ~ dd ako =if = Izvorni pogon (na primjer, / dev / sda)

od = Odredište

bs = Veličina bloka (broj bajtova za istodobno kopiranje)

-

dcfldd

dcfldd je još jedan alat koji se koristi za snimanje diska. Ovaj je alat poput nadograđene verzije uslužnog programa dd. Pruža više opcija od dd, kao što je raspršivanje u vrijeme snimanja. Opcije dcfldd možete istražiti pomoću sljedeće naredbe:

ubuntu @ ubuntu: ~ dcfldd -hUpotreba: dcfldd [OPCIJA] ..

bs = BYTES sila ibs = BYTES i obs = BYTES

conv = KLJUČNE RIJEČI pretvoriti datoteku prema popisu ključnih riječi odvojenih zarezom

count = BLOKOVI kopiraju samo BLOKOVI ulaznih blokova

ibs = BYTES istodobno čita BYTES bajtova

if = DATOTEKA pročitana iz DATOTEKE umjesto stdin

obs = BYTES upisuje BYTES byte-a odjednom

of = FILE zapisati u FILE umjesto u stdout

NAPOMENA: of = FILE može se koristiti nekoliko puta za pisanje

izlaz u više datoteka istovremeno

od: = COMMAND izvrši i napiši izlaz za obradu COMMAND

preskoči = BLOKOVI preskoči BLOKOVI blokovi veličine ibs na početku unosa

pattern = HEX koristi navedeni binarni obrazac kao ulaz

textpattern = TEXT koristi ponavljajući TEXT kao ulaz

errlog = FILE šalji poruke o pogrešci na FILE kao i stderr

hash = IME ili md5, sha1, sha256, sha384 ili sha512

zadani algoritam je md5. Za odabir višestrukih

algoritmi za istodobno pokretanje unose imena

u popisu odvojenom zarezom

hashlog = FILE poslati MD5 hash izlaz u FILE umjesto u stderr

ako koristite više heš algoritama

može poslati svaku u zasebnu datoteku pomoću

konvencija ALGORITHMlog = FILE, na primjer

md5log = FILE1, sha1log = FILE2, itd.

hashlog: = COMAND exec i napišite hashlog za obradu COMMAND

ALGORITHMlog: = COMMAND također radi na isti način

hashconv = [prije | poslije] izvrši raspršivanje prije ili nakon pretvorbi

hash format = FORMAT prikazuje svaki hashwindow prema FORMAT

mini-jezik heš formata opisan je u nastavku

totalhash format = FORMAT prikazuje ukupnu vrijednost raspršivanja prema FORMAT-u

status = [uključeno | isključeno] prikazuje trajnu poruku statusa na stderr

zadano stanje je "uključeno"

statusinterval = N ažurirajte statusnu poruku svakih N blokova

zadana vrijednost je 256

vf = FILE provjeri podudara li se FILE s navedenim ulazom

verifylog = FILE pošalji rezultate provjere u FILE umjesto u stderr

verifylog: = COMMAND exec i napišite rezultate provjere za obradu COMMAND

--pomozite prikazati ovu pomoć i izađite

--verzija izbaci podatke o verziji i izađi

-

Najvažnije

Foremost se koristi za izrezivanje podataka iz slikovne datoteke pomoću tehnike poznate kao rezbarenje datoteke. Glavni fokus rezbarenja datoteka rezbarenje je podataka pomoću zaglavlja i podnožja. Njegova konfiguracijska datoteka sadrži nekoliko zaglavlja koja korisnik može uređivati. Foremost izdvaja zaglavlja i uspoređuje ih s onima u konfiguracijskoj datoteci. Ako se podudara, prikazat će se.

-

Skalpel

Skalpel je još jedan alat koji se koristi za pronalaženje i izdvajanje podataka i relativno je brži od Foremost-a. Scalpel pregledava blokirano područje za pohranu podataka i započinje s obnavljanjem izbrisanih datoteka. Prije upotrebe ovog alata uklanjanjem se mora ukloniti vrsta datoteka # iz željene linije. Skalpel je dostupan i za Windows i za Linux operativni sustav i smatra se vrlo korisnim u forenzičkim istragama.

-

Ekstraktor rasutih tereta

Bulk Extractor koristi se za izdvajanje značajki, kao što su adrese e-pošte, brojevi kreditnih kartica, URL-ovi itd. Ovaj alat sadrži mnoge funkcije koje zadaju ogromnu brzinu zadacima. Za dekompresiju djelomično oštećenih datoteka koristi se Bulk Extractor. Može dohvatiti datoteke kao što su jpgs, pdfs, word dokumenti itd. Još jedna značajka ovog alata je ta što stvara histograme i grafikone oporavljenih tipova datoteka, što znatno olakšava istražiteljima gledanje željenih mjesta ili dokumenata.

Analiza PDF-a

Imati potpuno zakrpani računalni sustav i najnoviji antivirus ne mora značiti da je sustav siguran. Zlonamjerni kod može ući u sustav s bilo kojeg mjesta, uključujući PDF datoteke, zlonamjerne dokumente itd. Pdf datoteka obično se sastoji od zaglavlja, objekata, tablice unakrsnih referenci (za pronalaženje članaka) i najave. “/ OpenAction” i “/ AA” (dodatna radnja) osigurava da sadržaj ili aktivnost rade prirodno. "/ Imena", "/ AcroForm", i "/Akcijski" također mogu naznačiti i poslati sadržaj ili aktivnosti. "/ JavaScript" označava JavaScript za pokretanje. "/Ići*" mijenja prikaz u unaprijed definirani cilj unutar PDF-a ili u drugom PDF zapisu. “/ Pokreni” otprema program ili otvara arhivu. “/ URI” dobiva sredstvo putem njegovog URL-a. “/ Pošalji obrazac” i “/ GoToR” mogu poslati informacije na URL. “/ RichMedia” može se koristiti za instalaciju Flasha u PDF. “/ ObjStm” može pokriti predmete unutar Object Streama. Na primjer, budite svjesni zabune s heksadecimalnim kodovima, "/ JavaScript" protiv “/ J # 61vaScript." Pdf datoteke mogu se istražiti pomoću različitih alata kako bi se utvrdilo sadrže li zlonamjerni JavaScript ili shellcode.

-

pdfid.py

pdfid.py je Python skripta koja se koristi za dobivanje podataka o PDF-u i njegovim zaglavljima. Pogledajmo ležernu analizu PDF-a pomoću pdfid:

ubuntu @ ubuntu: ~ python pdfid.py zlonamjeran.pdfPDFiD 0.2.1 / home / ubuntu / Desktop / zlonamjerno.pdf

PDF zaglavlje:% PDF-1.7

obj 215

endobj 215

tok 12

krajnji tok 12

xref 2

prikolica 2

startxref 2

/Stranica 1

/ Šifriranje 0

/ ObjStm 2

/ JS 0

/ JavaScript 2

/ AA 0

/ OpenAction 0

/ AcroForm 0

/ JBIG2Decode 0

/ RichMedia 0

/ Pokreni 0

/ EmbeddedFile 0

/ XFA 0

/ Boje> 2 ^ 24 0

Ovdje možete vidjeti da je JavaScript kod prisutan unutar PDF datoteke, koja se najčešće koristi za iskorištavanje Adobe Reader-a.

-

peepdf

peepdf sadrži sve što je potrebno za analizu PDF datoteka. Ovaj alat daje istraživaču uvid u kodiranje i dekodiranje tokova, uređivanje metapodataka, ljuski, izvršavanje školskih kodova i zlonamjerni JavaScript. Peepdf ima potpise za mnoge ranjivosti. Pri pokretanju sa zlonamjernom pdf datotekom, peepdf će otkriti svu poznatu ranjivost. Peepdf je Python skripta i pruža razne mogućnosti za analizu PDF-a. Peepdf također koriste zlonamjerni programeri za pakiranje PDF-a sa zlonamjernim JavaScriptom, izvršenim nakon otvaranja PDF datoteke. Analiza školskog koda, izdvajanje zlonamjernog sadržaja, izdvajanje starih verzija dokumenta, izmjena objekta i izmjena filtra samo su neke od širokog spektra mogućnosti ovog alata.

ubuntu @ ubuntu: ~ python peepdf.py zlonamjeran.pdfDatoteka: zlonamjerna.pdf

MD5: 5b92c62181d238f4e94d98bd9cf0da8d

SHA1: 3c81d17f8c6fc0d5d18a3a1c110700a9c8076e90

SHA256: 2f2f159d1dc119dcf548a4cb94160f8c51372a9385ee60dc29e77ac9b5f34059

Veličina: 263069 bajtova

Verzija: 1.7

Binarno: Istina

Linearizirano: Netačno

Šifrirano: Netačno

Ažuriranja: 1

Predmeti: 1038

Potoci: 12

URI-ji: 156

Komentari: 0

Pogreške: 2

Potoci (12): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1036, 1038]

Xref potoci (1): [1038]

Struje objekata (2): [204, 705]

Kodirano (11): [4, 204, 705, 1022, 1023, 1027, 1029, 1031, 1032, 1033, 1038]

Objekti s URI-jevima (156): [11, 12, 13, 14, 15, 16, 24, 27, 28, 29, 30, 31, 32, 33,

34, 35, 36, 37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48, 49, 50, 51, 52, 53,

54, 55, 56, 57, 58, 59, 60, 61, 62, 63, 64, 65, 66, 67, 68, 69, 70, 71, 72, 73,

74, 75, 76, 77, 78, 79, 80, 81, 82, 83, 84, 85, 86, 87, 88, 89, 90, 91, 92, 93,

94, 95, 96, 97, 98, 99, 100, 101, 102, 103, 104, 105, 106, 107, 108, 109, 110,

111, 112, 113, 114, 115, 116, 117, 118, 119, 120, 121, 122, 123, 124, 125, 126,

127, 128, 129, 130, 131, 132, 133, 134, 135, 136, 137, 138, 139, 140, 141, 142,

143, 144, 145, 146, 147, 148, 149, 150, 151, 152, 153, 154, 155, 156, 157, 158,

159, 160, 161, 162, 163, 164, 165, 166, 167, 168, 169, 170, 171, 172, 173, 174, 175]

Sumnjivi elementi: / Imena (1): [200]

Pješčanik s kukavicom

Sandboxing se koristi za provjeru ponašanja neprovjerenih ili nepouzdanih programa u sigurnom, realnom okruženju. Nakon stavljanja datoteke u Pješčanik s kukavicom, za nekoliko minuta ovaj će alat otkriti sve relevantne informacije i ponašanje. Malwares su glavno oružje napadača i Kukavica je najbolja obrana koju netko može imati. U današnje vrijeme samo saznanje da zlonamjerni softver ulazi u sustav i njegovo uklanjanje nije dovoljno, a dobar sigurnosni analitičar mora analizirati i proučiti ponašanje programa kako bi utvrdio učinak na operativni sustav, njegov cjelokupni kontekst i glavne ciljeve.

Montaža

Cuckoo se može instalirati na Windows, Mac ili Linux operativnim sustavima preuzimanjem ovog alata putem službene web stranice: https: // cuckoosandbox.org /

Da bi Cuckoo mogao nesmetano raditi, mora se instalirati nekoliko Python modula i knjižnica. To se može učiniti pomoću sljedećih naredbi:

ubuntu @ ubuntu: ~ sudo apt-get instalirati python python-pippython-dev mongodb postgresql libpq-dev

Da bi Cuckoo prikazao izlaz koji otkriva ponašanje programa na mreži potreban je njuškač paketa poput tcpdump, koji se može instalirati pomoću sljedeće naredbe:

ubuntu @ ubuntu: ~ sudo apt-get instalirati tcpdumpDa bi se Python programeru omogućila SSL funkcionalnost za implementaciju klijenata i poslužitelja, m2crypto se može koristiti:

ubuntu @ ubuntu: ~ sudo apt-get instalirati m2cryptoUpotreba

Cuckoo analizira razne vrste datoteka, uključujući PDF datoteke, word dokumente, izvršne datoteke itd. S najnovijom verzijom čak se i web stranice mogu analizirati pomoću ovog alata. Kukavica također može ispustiti mrežni promet ili ga usmjeriti putem VPN-a. Ovaj alat čak odbacuje mrežni promet ili mrežni promet s omogućenim SSL-om i to se može ponovno analizirati. PHP skripte, URL-ovi, html datoteke, vizualne osnovne skripte, zip, dll datoteke i gotovo bilo koja druga vrsta datoteka mogu se analizirati pomoću kukavičjeg pješčanika.

Da biste koristili Cuckoo, morate predati uzorak, a zatim analizirati njegov učinak i ponašanje.

Da biste poslali binarne datoteke, upotrijebite sljedeću naredbu:

# cuckoo submitDa biste poslali URL, upotrijebite sljedeću naredbu:

# cuckoo submitDa biste postavili vremensko ograničenje za analizu, upotrijebite sljedeću naredbu:

# vremensko ograničenje za podnošenje kukavice = 60sDa biste postavili veće svojstvo za datu binarnu datoteku, upotrijebite sljedeću naredbu:

# cuckoo submit --prioritet 5Osnovna sintaksa kukavice je sljedeća:

# cuckoo submit --package exe --options argument = dosometaskNakon što je analiza završena, u direktoriju se mogu vidjeti brojne datoteke "CWD / pohrana / analiza", koji sadrži rezultate analize na dostavljenim uzorcima. Datoteke prisutne u ovom direktoriju uključuju sljedeće:

- Analiza.zapisnik: Sadrži rezultate procesa tijekom vremena analize, poput pogrešaka u izvođenju, stvaranja datoteka itd.

- Memorija.istovariti: Sadrži analizu dump-a pune memorije.

- Istovariti.pcap: Sadrži mrežni dump koji je stvorio tcpdump.

- Datoteke: Sadrži svaku datoteku na kojoj je zlonamjerni softver radio ili na koji je utjecao.

- Dump_sorted.pcap: Sadrži lako razumljiv oblik odlagališta.pcap datoteku za traženje TCP toka.

- Dnevnici: Sadrži sve stvorene zapisnike.

- Snimke: Sadrži snimke radne površine tijekom obrade zlonamjernog softvera ili za vrijeme dok je zlonamjerni softver bio pokrenut u sustavu kukavice.

- Tlsmaster.txt: Sadrži glavne tajne TLS-a ulovljene tijekom izvršavanja zlonamjernog softvera.

Zaključak

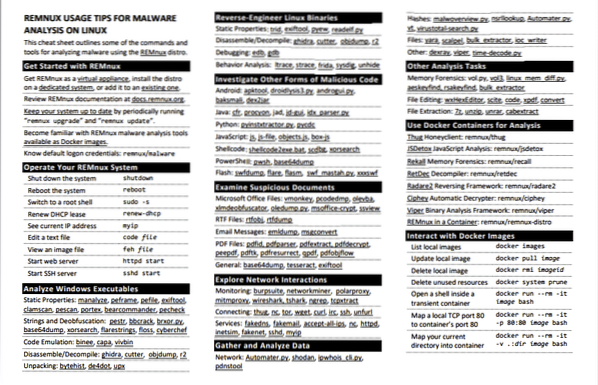

Općenito postoji percepcija da Linux ne sadrži viruse ili da je šansa za dobivanje zlonamjernog softvera na ovom OS vrlo rijetka. Više od polovice web poslužitelja temelji se na Linuxu ili Unixu. S toliko mnogo Linux sustava koji poslužuju web stranice i drugi internetski promet, napadači vide veliki vektor napada u zlonamjernom softveru za Linux sustave. Dakle, ni svakodnevna upotreba AntiVirus motora ne bi bila dovoljna. Za obranu od prijetnji zlonamjernog softvera dostupna su mnoga antivirusna i sigurnosna rješenja krajnjih točaka. Ali ručno analizirati zlonamjerni softver, REMnux i kukavička pješčanik su najbolje dostupne opcije. REMnux nudi širok raspon alata u laganom distribucijskom sustavu koji se lako instalira i koji bi bio izvrstan za bilo kojeg forenzičkog istražitelja u analizi zlonamjernih datoteka svih vrsta na malwares. Neki vrlo korisni alati već su detaljno opisani, ali to nije sve što REMnux ima, to je samo vrh sante. Neki od najkorisnijih alata u distribucijskom sustavu REMnux uključuju sljedeće:

Da biste razumjeli ponašanje sumnjivog, nepouzdanog ili programa treće strane, ovaj se alat mora izvoditi u sigurnom, realnom okruženju, kao što je Pješčanik s kukavicom, tako da se ne može naštetiti operacijskom sustavu domaćina.

Korištenje mrežnih kontrola i tehnika otvrdnjavanja sustava pruža dodatni sloj sigurnosti sustavu. Tehnike odgovora na incident ili tehnike digitalne forenzike također se moraju redovito nadograđivati kako bi se prevladale prijetnje zlonamjernog softvera za vaš sustav.

Phenquestions

Phenquestions