Sustav za otkrivanje provala može se primijeniti ovisno o veličini mreže. Postoje deseci kvalitetnih komercijalnih IDS-ova, ali mnoge ih tvrtke i male tvrtke ne mogu priuštiti. Frkni je fleksibilan, lagan i popularan sustav za otkrivanje upada koji se može implementirati u skladu s potrebama mreže, u rasponu od malih do velikih mreža, i pruža sve značajke IDS-a koji se plaća. Frkni ne košta ništa, ali to ne znači da ne može pružiti iste funkcije kao elitni, komercijalni IDS. Frkni smatra se pasivnim IDS-om, što znači da njuši mrežne pakete, uspoređuje se sa skupom pravila i, u slučaju otkrivanja zlonamjernog dnevnika ili unosa (i.e., otkrivanje upada), generira upozorenje ili stavlja zapis u datoteku dnevnika. Frkni koristi se za nadgledanje rada i aktivnosti usmjerivača, vatrozida i poslužitelja. Snort pruža korisničko sučelje, koje sadrži lanac skupova pravila koji mogu biti od velike pomoći osobi koja nije upoznata s IDS-ovima. Snort generira alarm u slučaju upada (napadi prelijevanja međuspremnika, trovanje DNS-om, otisci prstiju OS-a, skeniranje priključaka i još mnogo toga), pružajući organizaciji veću vidljivost mrežnog prometa i olakšavajući ispunjavanje sigurnosnih propisa.

Instaliranje Snort

Prije nego što instalirate Snort, postoji nekoliko softvera ili paketa otvorenog koda koje biste trebali prvo instalirati kako biste najbolje iskoristili ovaj program.

- Libpcap: Njuškač paketa poput Wiresharka koji se koristi za hvatanje, nadzor i analizu mrežnog prometa. Instalirati libpcap, upotrijebite sljedeće naredbe za preuzimanje paketa sa službenog web mjesta, raspakirajte paket, a zatim ga instalirajte:

[e-pošta zaštićena]: ~ $ tar -xzvf libpcap-

[zaštićena e-poštom]: ~ $ cd libpcap-

[e-pošta zaštićena]: ~ $ ./konfigurirati

[zaštićena e-poštom]: ~ $ sudo make

[zaštićena e-poštom]: ~ $ make install

- OpenSSH: Alat za sigurno povezivanje koji pruža siguran kanal, čak i preko nesigurne mreže, za daljinsku prijavu putem ssh protokol. OpenSSH koristi se za daljinsko povezivanje sa sustavima s administratorskim privilegijama. OpenSSH može se instalirati pomoću sljedećih naredbi:

prijenosni / openssh-8.3p1.katran.gz

[zaštićena e-poštom]: ~ $ tar xzvf openssh-

[zaštićena e-poštom]: ~ $ cd openssh-

[e-pošta zaštićena]: ~ $ ./konfigurirati

[zaštićena e-poštom]: ~ $ sudo make install

- MySQL: Najpopularniji besplatni i otvoreni kod SQL baza podataka. MySQL koristi se za pohranu upozorenih podataka iz Snorta. SQL knjižnice koriste udaljeni strojevi za komunikaciju i pristup bazi podataka u kojoj su pohranjeni unosi dnevnika Snort. MySQL se može instalirati pomoću sljedeće naredbe:

- Apacheov web poslužitelj: Najčešće korišteni web poslužitelj na Internetu. Apache se koristi za prikaz konzole za analizu putem web poslužitelja. Može se preuzeti sa službene web stranice ovdje: http: // httpd.apache.org /, ili pomoću sljedeće naredbe:

- PHP: PHP je skriptni jezik koji se koristi u web razvoju. Za pokretanje konzole Analysis potreban je PHP mehanizam za raščlanjivanje. Može se preuzeti sa službene web stranice: https: // www.php.net / preuzimanja.php, ili pomoću sljedećih naredbi:

[e-pošta zaštićena]: ~ $ tar -xvf php-

[zaštićena e-poštom]: ~ $ cd php-

[zaštićena e-poštom]: ~ $ sudo make

[zaštićena e-poštom]: ~ $ sudo make install

- OpenSSL: Koristi se za zaštitu komunikacije preko mreže bez brige o dohvaćanju ili nadzoru poslanih i primljenih podataka od strane treće strane. OpenSSL pruža kriptografsku funkcionalnost web poslužitelju. Može se preuzeti sa službene web stranice: https: // www.openssl.org /.

- Ošamućenje: Program koji se koristi za šifriranje proizvoljnog mrežnog prometa ili veza unutar SSL-a i koji radi zajedno OpenSSL. Ošamućenost možete preuzeti sa njegove službene web stranice: https: // www.omamljivanje.org /, ili se može instalirati pomoću sljedećih naredbi:

[zaštićena e-poštom]: ~ $ tar tar xzvf stunnel-

[e-pošta zaštićena]: ~ $ cd stunnel-

[e-pošta zaštićena]: ~ $ ./konfigurirati

[zaštićena e-poštom]: ~ $ sudo make install

- KISELINA: Kratica za Kontrola analize za otkrivanje prodora. ACID je sučelje za pretraživanje podržano putem upita koje se koristi za pronalaženje odgovarajućih IP adresa, zadanih obrazaca, određene naredbe, korisnog tereta, potpisa, određenih priključaka itd., iz svih zabilježenih upozorenja. Pruža dubinsku funkcionalnost analize paketa, omogućujući identifikaciju što je točno napadač pokušavao postići i vrstu korisnog tereta koji se koristi u napadu. KISELINA možete preuzeti sa njegove službene web stranice: https: // www.sei.cmu.edu / about / divisions / cert / index.cfm.

Sada kada su instalirani svi potrebni osnovni paketi, Frkni može se preuzeti sa službene web stranice, frknuti.org, a može se instalirati pomoću sljedećih naredbi:

[e-pošta zaštićena]: ~ $ wget https: // www.frknuti.org / downloads / snort / snort-2.9.16.1.katran.gz[zaštićena e-poštom]: ~ $ tar xvzf snort-

[zaštićena e-poštom]: ~ $ cd snort-

[e-pošta zaštićena]: ~ $ ./konfigurirati

[e-pošta zaštićena]: ~ $ sudo make && --enable-source-fire

[zaštićena e-poštom]: ~ $ sudo make install

Zatim pokrenite sljedeću naredbu da provjerite je li Snort instaliran i inačicu Snort koju koristite:

[e-pošta zaštićena]: ~ $ snort --,,_ - *> Frkni! <*-

o ") ~ Broj verzije"

Autorska prava (C) 1998-2013 Sourcefire, Inc., i sur.

Korištenje libpcap verzije 1.8.1

Korištenje verzije PCRE: 8.39 2016-06-14

Korištenje ZLIB verzije: 1.2.11

Nakon uspješne instalacije u sustavu su trebale biti stvorene sljedeće datoteke:

/ usr / bin / snort: Ovo je Snortin binarni izvršni program.

/ usr / share / doc / snort: Sadrži Snort dokumentaciju i stranice.

/ etc / snort: Sadrži sve skupove pravila Frkni a ujedno je i njegova konfiguracijska datoteka.

Korištenje Snort

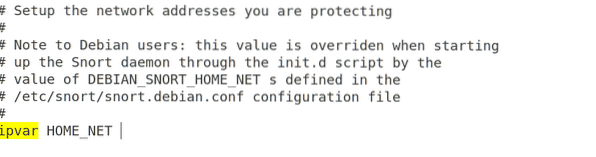

Da biste koristili Snort, prvo morate konfigurirati Home_Net vrijednost i dajte joj vrijednost IP adrese mreže koju štitite. IP adresa mreže može se dobiti pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ ifconfigIz rezultata kopirajte vrijednost adresa inet željene mreže. Sada otvorite konfiguracijsku datoteku Snort / etc / snort / snort.konf koristeći sljedeću naredbu:

[zaštićen e-poštom]: ~ $ sudo vim / etc / snort / snort.konfVidjet ćete izlaz poput ovog:

Pronađi crtu “Ipvar HOME_NET." Ispred ipvar HOME_NET, napišite prije kopiranu IP adresu i spremite datoteku. Prije trčanja Frkni, još jedna stvar koju morate učiniti je pokretanje mreže u promiskuitetnom načinu. To možete učiniti pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ / sbin / ifconfig -Sada ste spremni za trčanje Frkni. Da biste provjerili njen status i testirali konfiguracijsku datoteku, upotrijebite sljedeću naredbu:

[e-pošta zaštićena]: ~ $ sudo snort -T -i4150 Pročitati pravila hrkanja

3476 pravila otkrivanja

0 pravila dekodera

0 pravila pretprocesora

3476 Opcijski lanci povezani u 290 zaglavlja lanca

0 Dinamička pravila

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Pravila brojanja luka]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| bilo koji 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[otkrivanje-filtra-konfiguracije]------------------------------

| cap-memorija: 1048576 bajtova

+-----------------------[pravila otkrivanja-filtra]-------------------------------

| nijedna

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| cap-memorija: 1048576 bajtova

+-----------------------[stopa-filtra-pravila]------------------------------------

| nijedna

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| cap-memorija: 1048576 bajtova

+-----------------------[globalni-filter događaja]----------------------------------

| nijedna

+-----------------------[event-filter-local]-----------------------------------

| gen-id = 1 sig-id = 3273 type = Praćenje praga = src count = 5 sekundi = 2

| gen-id = 1 sig-id = 2494 type = Oba praćenja = dst count = 20 sekundi = 60

| gen-id = 1 sig-id = 3152 type = Praćenje praga = src count = 5 sekundi = 2

| gen-id = 1 sig-id = 2923 type = Praćenje praga = dst count = 10 sekundi = 60

| gen-id = 1 sig-id = 2496 type = Oba praćenja = dst count = 20 sekundi = 60

| gen-id = 1 sig-id = 2275 type = Praćenje praga = dst count = 5 sekundi = 60

| gen-id = 1 sig-id = 2495 type = Oba praćenja = dst count = 20 sekundi = 60

| gen-id = 1 sig-id = 2523 type = Oba praćenja = dst count = 10 sekundi = 10

| gen-id = 1 sig-id = 2924 type = Prag praga = dst count = 10 sekundi = 60

| gen-id = 1 sig-id = 1991 vrsta = Ograničenje praćenja = src count = 1 sekunda = 60

+-----------------------[suzbijanje]------------------------------------------

| nijedna

-------------------------------------------------------------------------------

Redoslijed prijave: aktivacija-> dinamička-> prolazak-> ispuštanje-> sdrop-> odbijanje-> upozorenje-> zapisnik

Provjera konfiguracija pretprocesora!

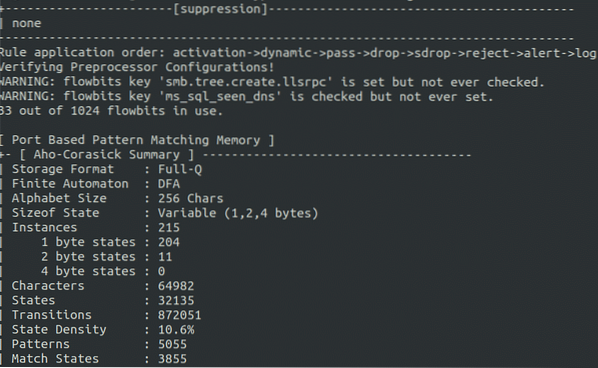

[Memorija za podudaranje uzorka zasnovana na luci]

+- [Sažetak Aho-Corasicka] -------------------------------------

| Format pohrane: Full-Q

| Konačni automat: DFA

| Veličina abecede: 256 znakova

| Veličina stanja: Promjenjiva (1,2,4 bajta)

| Primjerci: 215

| 1 bajt navodi: 204

| Stanja 2 bajta: 11

| Stanja 4 bajta: 0

| Likovi: 64982

| Države: 32135

| Prijelazi: 872051

| Gustoća države: 10.6%

| Uzorci: 5055

| Države podudarnosti: 3855

| Memorija (MB): 17.00

| Obrasci: 0.51

| Popis utakmica: 1.02

| DFA

| 1 bajt navodi: 1.02

| Stanja 2 bajta: 14.05

| Stanja 4 bajta: 0.00

+----------------------------------------------------------------

[Broj uzoraka skraćenih na 20 bajtova: 1039]

pcap DAQ konfiguriran na pasivan.

Stjecanje mrežnog prometa s "wlxcc79cfd6acfc".

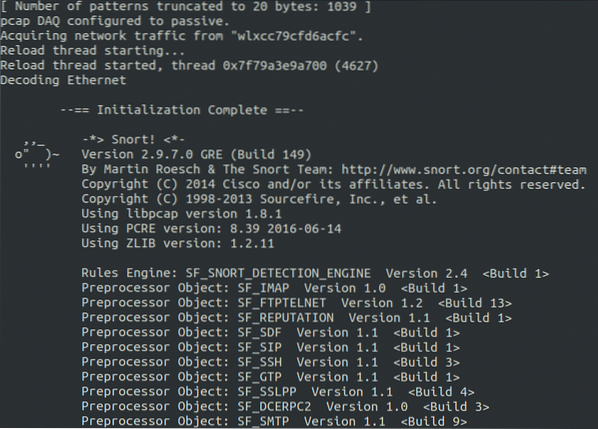

--== Inicijalizacija dovršena ==--

,,_ - *> Frkni! <*-

o ") ~ Broj verzije

Autorska prava (C) 1998-2013 Sourcefire, Inc., i sur.

Korištenje libpcap verzije 1.8.1

Korištenje verzije PCRE: 8.39 2016-06-14

Korištenje ZLIB verzije: 1.2.11

Mehanizam pravila: SF_SNORT_DETECTION_ENGINE Verzija 2.4

Predmet procesora: SF_IMAP, verzija 1.0

Predmet procesora: SF_FTPTELNET Verzija 1.2

Predmet procesora: SF_REPUTATION Verzija 1.1

Predmet procesora: SF_SDF verzija 1.1

Predmet procesora: SF_SIP, verzija 1.1

Predmet procesora: SF_SSH verzija 1.1

Predmet procesora: SF_GTP, verzija 1.1

Predmet procesora: SF_SSLPP verzija 1.1

Objekt pretprocesora: SF_DCERPC2, verzija 1.0

Predmet procesora: SF_SMTP verzija 1.1

Predmet procesora: SF_POP Verzija 1.0

Predmet procesora: SF_DNS, verzija 1.1

Objekt pretprocesora: SF_DNP3, verzija 1.1

Predmet procesora: SF_MODBUS Verzija 1.1

Snort je uspješno potvrdio konfiguraciju!

Otpuhnite s izlaza

Frknite pravila

Najveća snaga Frkni leži u njezinim skupinama pravila. Snort ima mogućnost zapošljavanja velikog broja skupova pravila za nadgledanje mrežnog prometa. U svojoj najnovijoj verziji, Frkni dolazi sa 73 različite vrste i više 4150 pravila za otkrivanje anomalija sadržanih u mapi “/ Etc / snort / rules."

Vrste skupova pravila u Snort možete pogledati pomoću sljedeće naredbe:

[zaštićena e-poštom]: ~ $ ls / etc / snort / rlesreakcije na napad.pravila zajednica-smtp.pravila icmp.pravila shellcode.pravila

stražnja vrata.pravila community-sql-injekcija.pravila imap.pravila smtp.pravila

loš promet.pravila zajednica-virus.informacije o pravilima.pravila snmp.pravila

razgovor.vlada zajednicom-web napadima.pravila lokalna.pravila sql.pravila

zajednica-bot.pravila community-web-cgi.pravila razno.pravila telnet.pravila

izbrisana iz zajednice.pravila zajednica-web-klijent.pravila multimedije.pravila tftp.pravila

zajednice-dos.pravila zajednica-web-dos.pravila mysql.vlada virusom.pravila

zajednica-iskorištavanje.pravila zajednica-web-iis.pravila netbios.vlada web napadima.pravila

zajednica-ftp.pravila zajednica-web-razno.pravila nntp.pravila web-cgi.pravila

igra zajednice.pravila zajednica-web-php.pravila oracle.pravila web-klijenta.pravila

zajednica-icmp.pravila ddos.vlada drugim-id.pravila web-coldfusion.pravila

zajednica-imap.pravila obrisana.pravila p2p.pravila web-naslovnica.pravila

zajednica-neprikladna.pravila dns.pravila pravila.pravila web-iis.pravila

zajednica-mail-klijent.pravila dos.pravila pop2.pravila web-razno.pravila

zajednica-razno.pravila eksperimentalna.pravila pop3.pravila web-php.pravila

zajednica-nntp.pravila iskorištavati.pravila pornografije.pravila x11.pravila

zajednica-proročište.pravila prst.pravila rpc.pravila

politika zajednice.pravila ftp.pravila ruslugama.pravila

zajednica-gutljaj.pravila icmp-info.skaniranje pravila.pravila

Prema zadanim postavkama, kada trčite Frkni u načinu rada sustava za otkrivanje provala sva se pravila postavljaju automatski. Isprobajmo sada ICMP skup pravila.

Prvo upotrijebite sljedeću naredbu za pokretanje Frkni u IDS način rada:

[e-pošta zaštićena]: ~ $ sudo snort -A konzola -i-c / etc / snort / snort.konf

Na zaslonu ćete vidjeti nekoliko izlaza, neka bude tako.

Sada ćete pingati IP ovog stroja s drugog stroja pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ pingPing-ujte ga pet do šest puta, a zatim se vratite na svoj uređaj da biste vidjeli prepoznaje li ga Snort IDS ili ne.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP odredište nedostižna fragmentacijaPotrebno i postavljen je DF bit [**] [Klasifikacija: Razne aktivnosti] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP odredište nedostižna fragmentacija

Potreban i postavljen je DF bit [**] [Klasifikacija: Razne aktivnosti] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP odredište nedostižna fragmentacija

Potrebno i postavljen je DF bit [**] [Klasifikacija: Razne aktivnosti] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP odredište nedostižna fragmentacija

Potrebno i postavljen je DF bit [**] [Klasifikacija: Razne aktivnosti] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP odredište nedostižna fragmentacija

Potreban i postavljen je DF bit [**] [Klasifikacija: Razne aktivnosti] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP odredište nedostižna fragmentacija

Potreban i postavljen je DF bit [**] [Klasifikacija: Razne aktivnosti] [Prioritet: 3]

ICMP

Ovdje smo primili upozorenje da netko vrši ping skeniranje. Čak je i pružio IP adresa napadačevog stroja.

Sada ćemo ići na IP adresa ovog uređaja u pregledniku. U ovom slučaju nećemo vidjeti upozorenje. Pokušajte se spojiti na ftp poslužitelj ovog stroja koji koristi drugog stroja kao napadača:

[e-pošta zaštićena]: ~ $ ftpI dalje nećemo vidjeti nikakvo upozorenje jer se ti skupovi pravila ne dodaju u zadana pravila, a u tim se slučajevima ne generira upozorenje. Tada morate stvoriti vlastiti skupovi pravila. Možete stvoriti pravila prema vlastitim potrebama i dodati ih u “/ Etc / snort / rules / local.pravila " datoteku, a zatim frknuti će automatski koristiti ova pravila prilikom otkrivanja anomalija.

Stvaranje pravila

Sada ćemo stvoriti pravilo za otkrivanje sumnjivog paketa poslanog u luci 80 tako da se upozorenje dnevnika generira kad se to dogodi:

# alert tcp bilo koji -> $ HOME_NET 80 (msg: "HTTP paket pronađen"; sid: 10000001; rev: 1;)Dva su glavna dijela pisanja pravila, t.j.e., Zaglavlje pravila i opcije pravila. Slijedi analiza pravila koja smo upravo napisali:

- Zaglavlje

- Upozorenje: Radnja navedena za otkrivanje paketa koji odgovara opisu pravila. Postoji nekoliko drugih radnji koje se mogu odrediti umjesto upozorenja prema potrebama korisnika, tj.e., prijaviti, odbiti, aktivirati, ispustiti, proslijediti, itd.

- TCP: Ovdje moramo navesti protokol. Postoji nekoliko vrsta protokola koji se mogu specificirati, tj.e., tcp, udp, icmp, itd., prema potrebama korisnika.

- Bilo koji: Ovdje se može odrediti izvorno mrežno sučelje. Ako bilo koji ako je navedeno, Snort će provjeriti postoje li sve izvorne mreže.

- ->: Smjer; u ovom se slučaju postavlja od izvora do odredišta.

- $ HOME_NET: Mjesto odredišta IP adresa je navedeno. U ovom slučaju koristimo onu konfiguriranu u / etc / snort / snort.konf datoteka na početku.

- 80: Odredišni port na kojem čekamo mrežni paket.

- Opcije:

- Poruka: Upozorenje koje treba generirati ili poruka koja će se prikazati u slučaju hvatanja paketa. U ovom je slučaju postavljeno na “Pronađen je HTTP paket."

- sid: Koristi se za jedinstveno i sustavno prepoznavanje pravila hrkanja. Prvi 1000000 brojevi su rezervirani, pa možete započeti s 1000001.

- Rev: Koristi se za lako održavanje pravila.

To ćemo pravilo dodati u “/ Etc / snort / rules / local.pravila " datoteku i provjerite može li otkriti HTTP zahtjeve na portu 80.

[zaštićena e-poštom]: ~ $ echo “upozori tcp bilo koji -> $ HOME_NET 80 (msg:" HTTP paketpronađeno "; sid: 10000001; rev: 1;)" >> / etc / snort / rules / local.pravila

Svi smo spremni. Sada možete otvoriti Frkni u IDS način rada pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ sudo snort -konzola -i wlxcc79cfd6acfc-c / etc / snort / snort.konf

Idite na IP adresa ovog stroja iz preglednika.

Frkni sada može otkriti bilo koji paket poslan na port 80 i prikazat će upozorenje "Pronađen je HTTP paket " na ekranu ako se to dogodi.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**][Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] Pronađen HTTP paket [**]

[Prioritet: 0] TCP

Također ćemo stvoriti pravilo za otkrivanje ftp pokušaji prijave:

# alert tcp bilo koji bilo koji -> bilo koji 21 (poruka: "Pronađen je FTP paket"; sid: 10000002;)Dodajte ovo pravilo na “Lokalno.pravila " datoteku pomoću sljedeće naredbe:

[zaštićen e-poštom]: ~ $ echo “upozori tcp bilo koji - - upozori tcp bilo koji - - bilo koji 21(msg: "Pronađen FTP paket"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.pravila

Pokušajte se sada prijaviti s drugog računala i pogledajte rezultate programa Snort.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Pronađen FTP paket [**] [Prioritet: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Pronađen FTP paket [**] [Prioritet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Pronađen FTP paket [**] [Prioritet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Pronađen FTP paket [**] [Prioritet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) Pronađen FTP paket [**] [Prioritet: 0]

TCP

Kao što smo vidjeli gore, primili smo upozorenje, što znači da smo uspješno kreirali ova pravila za otkrivanje anomalija na luci 21 i luka 80.

Zaključak

Sustavi za otkrivanje prodora Kao Frkni koriste se za nadgledanje mrežnog prometa radi otkrivanja zlonamjernog korisnika prije nego što to može naštetiti ili utjecati na mrežu. Ako napadač vrši skeniranje porta na mreži, napad se može otkriti, zajedno s brojem pokušaja napadača, IP adresu i ostale pojedinosti. Frkni koristi se za otkrivanje svih vrsta anomalija, a dolazi s velikim brojem već konfiguriranih pravila, zajedno s opcijom za korisnika da napiše vlastita pravila prema svojim potrebama. Ovisno o veličini mreže, Frkni može se lako postaviti i koristiti bez ikakvog trošenja, u usporedbi s drugim plaćenim reklamama Sustavi za otkrivanje prodora. Uhvaćeni paketi mogu se dalje analizirati pomoću njuškača paketa, poput Wiresharka, za analizu i raščlambu onoga što se napadaču događalo u umu tijekom napada i vrsta izvršenih skeniranja ili naredbi. Frkni besplatan je alat otvorenog koda i jednostavan za konfiguriranje i može biti izvrstan izbor za zaštitu bilo koje srednje velike mreže od napada.

Phenquestions

Phenquestions