Nikto provodi više od 6700 testova na web mjestu. Golem broj testova i sigurnosnih ranjivosti i pogrešno konfiguriranih web poslužitelja čini ga uređajem za većinu sigurnosnih stručnjaka i pentestera. Nikto se može koristiti za testiranje web mjesta i web poslužitelja ili virtualnog hosta na poznate sigurnosne ranjivosti i pogrešne konfiguracije datoteka, programa i poslužitelja. Može otkriti zanemareni sadržaj ili skripte i druge teško prepoznatljive probleme s vanjske točke gledišta.

Montaža

Instaliranje Nikto na Ubuntu sustavu je u osnovi jednostavan jer je paket već dostupan u zadanim spremištima.

Prvo ćemo za ažuriranje sistemskih spremišta upotrijebiti sljedeću naredbu:

[zaštićena e-poštom]: ~ $ sudo apt-get update && sudo apt-get nadogradnjaNakon ažuriranja vašeg sustava. Sada pokrenite sljedeću naredbu za Instaliranje Nikto.

[zaštićena e-poštom]: ~ $ sudo apt-get install nikto -yNakon završetka instalacijskog postupka, upotrijebite sljedeću naredbu da provjerite je li nikto pravilno instaliran ili nije:

[e-pošta zaštićena]: ~ $ nikto- Nikto v2.1.6

------------------------------------------------------------

Ako naredba daje broj verzije Nikto to znači da je instalacija uspješna.

Upotreba

Sad ćemo vidjeti kako možemo koristiti Nikto s raznim opcijama naredbenog retka za obavljanje web skeniranja.

Općenito Nikto zahtijeva samo hosta za skeniranje koji se može odrediti s -h ili -domaćin opcija na primjer ako trebamo skenirati stroj čiji je ip 192.168.30.128 pokrenut ćemo Nikto kako slijedi i skeniranje bi izgledalo otprilike ovako:

[e-pošta zaštićena]: ~ $ nikto -h 192.168.30.128- Nikto v2.1.6

------------------------------------------------------------

+ Ciljana IP: 192.168.30.128

+ Ime ciljanog hosta: 192.168.30.128

+ Ciljana luka: 80

+ Vrijeme početka: 2020-04-11 10:01:45 (GMT0)

------------------------------------------------------------

+ Poslužitelj: nginx / 1.14.0 (Ubuntu)

... odreži ..

+ /: Pronađena je Wordpress instalacija.

+ / wp-prijava.php: Pronađena je Wordpress prijava

+ Apache / 2.4.Čini se da je zastarjelo 10

+ Zaglavlje X-XSS-Protection nije definirano. Ovo zaglavlje može nagovijestiti korisnički agent

za zaštitu od nekih oblika XSS-a

+ Poslužitelj može propuštati inode putem ETagova

------------------------------------------------------------

+ Testirano 1 domaćin (a)

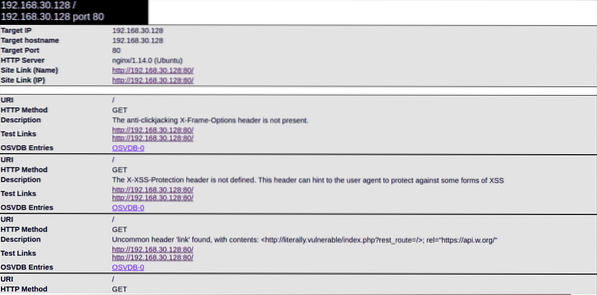

Ovaj izlaz sadrži puno korisnih informacija .Nikto je otkrio web poslužitelj, XSS ranjivosti, Php informacije i WordPress instalaciju.

OSVDB

Stavke u nikto skeniranju s OSVDB prefiksom su ranjivosti koje se izvještavaju u bazi podataka otvorene kode ranjivosti (slično ostalim bazama ranjivosti kao što su Uobičajene ranjivosti i izloženosti, Nacionalna baza ranjivosti itd.).Oni mogu biti vrlo korisni na temelju njihove ocjene ozbiljnosti ,

Određivanje luka

Kao što vidite iz gornjih rezultata, kada port nije naveden, Nikto će prema zadanim postavkama skenirati port 80 . Ako se web poslužitelj izvodi na drugom priključku, morate navesti broj porta pomoću -str ili -luka opcija.

[e-pošta zaštićena]: ~ $ nikto -h 192.168.30.128 -str. 65535- Nikto v2.1.6

------------------------------------------------------------

+ Ciljana IP: 192.168.30.128

+ Ime ciljanog hosta: 192.168.30.128

+ Ciljana luka: 65535

+ Vrijeme početka: 2020-04-11 10:57:42 (GMT0)

------------------------------------------------------------

+ Poslužitelj: Apache / 2.4.29 (Ubuntu)

+ Zaglavlje X-Frame-Options anti-clickjacking nije prisutno.

+ Apache / 2.4.29 čini se zastarjelim

+ OSVDB-3233: / icons / README: Pronađena je zadana datoteka Apachea.

+ Dopuštene HTTP metode: OPTIONS, HEAD, GET, POST

Skeniran 1 domaćin ..

Iz gornjih podataka možemo vidjeti da postoje neka zaglavlja koja pomažu u naznaci kako je web mjesto konfigurirano. Neke sočne informacije možete dobiti i iz tajnih direktorija.

Možete odrediti više portova pomoću zareza poput:

[e-pošta zaštićena]: ~ $ nikto -h 192.168.30.128 -p 65535,65536Ili možete odrediti niz luka poput:

[e-pošta zaštićena]: ~ $ nikto -h 192.168.30.128 -p 65535-65545Korištenje URL-ova za određivanje ciljnog hosta

Da bismo odredili cilj URL-om, upotrijebit ćemo naredbu:

[e-pošta zaštićena]: ~ $ nikto -h http: // www.primjer.comNikto rezultati skeniranja mogu se izvesti u različite formate kao što su CSV, HTML, XML itd. Da biste spremili rezultate u određeni izlazni format, trebate navesti -o (izlaz) opcija i također -f (format) opcija.

Primjer :

[e-pošta zaštićena]: ~ $ nikto -h 192.168.30.128 -o test.html -F htmlIzvješću sada možemo pristupiti putem preglednika

Parametar za podešavanje

Još jedna pristojna komponenta u Nikto je vjerojatnost da se test karakterizira pomoću - Ugađanje parametar. To će vam omogućiti da pokrenete samo potrebne testove koji vam mogu uštedjeti puno vremena:

- Prijenos datoteke

- Zanimljive datoteke / dnevnici

- Pogrešne konfiguracije

- Otkrivanje podataka

- Injekcija (XSS itd.)

- Daljinsko preuzimanje datoteka

- Odbijanje usluge (DOS)

- Daljinsko preuzimanje datoteka

- Daljinska ljuska - izvršavanje naredbe

- SQL ubrizgavanje

- Zaobilaženje autentifikacije

- Identifikacija softvera

- Uključivanje udaljenog izvora

- Izvršenje obrnutog ugađanja (sve osim navedenih)

Na primjer, da bismo testirali ubrizgavanje SQL-a i daljinsko preuzimanje datoteka, napisat ćemo sljedeću naredbu:

[e-pošta zaštićena]: ~ $ nikto -h 192.168.30.128 -Ugađanje 79 -o test.html -F htmlUparivanje skeniranja s Metasploitom

Jedna od najzgodnijih stvari u vezi s Niktom je ta što možete spojiti izlaz skeniranja s Metasploit čitljivim formatom. Na taj način možete koristiti izlaz Nikta u Metasploitu za iskorištavanje određene ranjivosti. Da biste to učinili, samo upotrijebite gornje naredbe i dodajte -Format msf+ do kraja. Pomoći će u brzom uparivanju podataka dohvaćenih s eksploatacijom oružja.

[e-pošta zaštićena]: ~ $ nikto -hZAKLJUČAK

Nikto je poznat i jednostavan za korištenje alata za procjenu web poslužitelja za brzo otkrivanje potencijalnih problema i ranjivosti. Nikto bi trebao biti vaša prva odluka prilikom testiranja olovke web poslužitelja i web aplikacija. Nikto filtrira 6700 moguće rizičnih dokumenata / programa, provjerava zastarjele oblike više od 1250 poslužitelja i prilagođava eksplicitne probleme na više od 270 poslužitelja kako je naznačeno na nadležnom mjestu Nikto. Trebali biste znati da uporaba nikta nije skriven postupak što znači da ga sustav za otkrivanje provala može lako otkriti. Napravljen je za sigurnosnu analizu, tako da stelt nikad nije bio prioritet.

Phenquestions

Phenquestions