Sustav za otkrivanje upada može nas upozoriti na DDOS, grubu silu, eksploatacije, curenje podataka i još mnogo toga, nadgleda našu mrežu u stvarnom vremenu i komunicira s nama i s našim sustavom kako odlučimo.

U LinuxHintu smo prethodno posvetili dva vodiča za Snort, Snort je jedan od vodećih sustava za otkrivanje upada na tržištu i vjerojatno prvi. Članci su bili Instaliranje i korištenje sustava za otkrivanje upada snort za zaštitu poslužitelja i mreža te konfiguriranje Snort IDS-a i stvaranje pravila.

Ovaj put ću pokazati kako postaviti OSSEC. Poslužitelj je srž softvera, sadrži pravila, unose događaja i politike dok su agenti instalirani na uređajima za nadgledanje. Agenti dostavljaju zapisnike i informiraju o incidentima na poslužitelju. U ovom uputstvu instalirat ćemo samo poslužiteljsku stranicu za nadzor uređaja u upotrebi, poslužitelj već sadrži funkcije agenta na uređaju u kojem je instaliran.

Instalacija OSSEC-a:

Prije svega trčanje:

apt instalirati libmariadb2Za pakete Debian i Ubuntu OSSEC Server možete preuzeti na https: // updates.atomicorp.com / channel / ossec / debian / pool / main / o / ossec-hids-server /

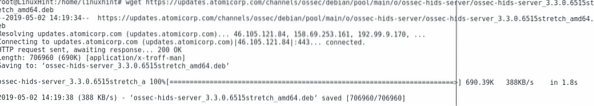

Za ovaj tutorial preuzet ću trenutnu verziju upisivanjem u konzolu:

wget https: // ažuriranja.atomicorp.com / channel / ossec / debian / pool / main / o /ossec-hids-poslužitelj / ossec-hids-server_3.3.0.6515stretch_amd64.deb

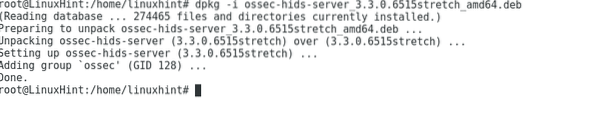

Zatim pokrenite:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

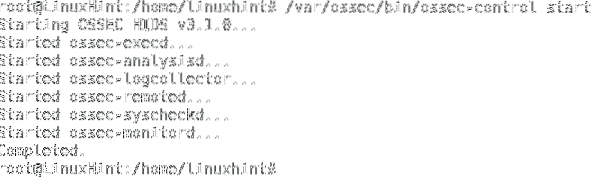

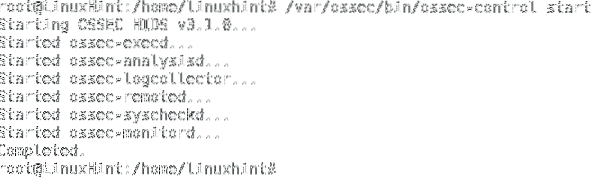

Pokrenite OSSEC izvršavanjem:

/ var / ossec / bin / ossec-control start

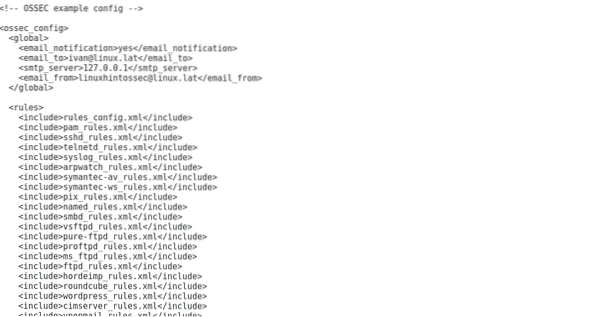

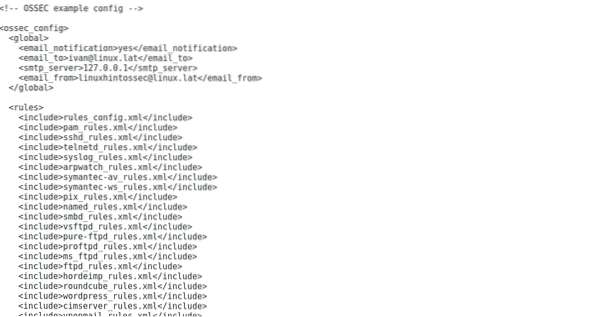

Prema zadanim postavkama naša instalacija nije omogućila obavijest poštom za njezino uređivanje

nano / var / ossec / etc / ossec.konfPromijeniti

Za

I dodajte:

Pritisnite ctrl + x i Y za spremanje i izlazak i ponovno pokretanje OSSEC-a:

/ var / ossec / bin / ossec-control start

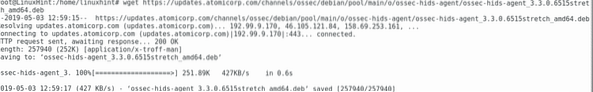

Bilješka: ako želite instalirati OSSEC-ov agent na drugu vrstu uređaja:

wget https: // ažuriranja.atomicorp.com / channel / ossec / debian / pool / main / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Opet omogućuje provjeru konfiguracijske datoteke za OSSEC

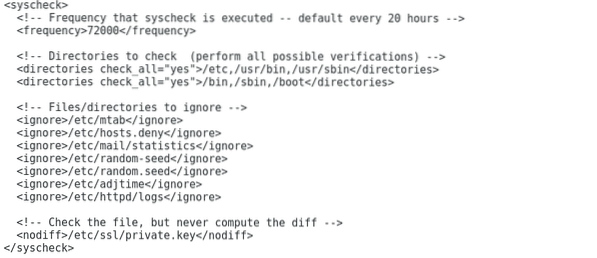

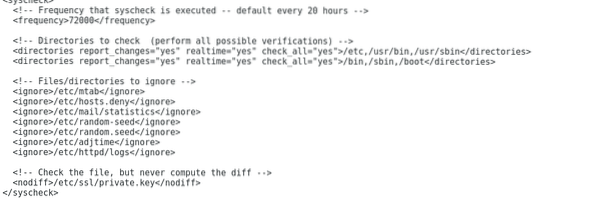

nano / var / ossec / etc / ossec.konf Pomaknite se prema dolje do odjeljka Syscheck

Pomaknite se prema dolje do odjeljka Syscheck

Ovdje možete odrediti direktorije koje je provjerio OSSEC i intervale revizije. Također možemo definirati direktorije i datoteke koje ćemo ignorirati.

Uredite retke da biste postavili OSSEC da izvještava o događajima u stvarnom vremenu

Do

/ usr / sbin

Da biste dodali novi direktorij za OSSEC za provjeru dodajte redak:

Zatvorite nano pritiskom CTRL + X i Y i upišite:

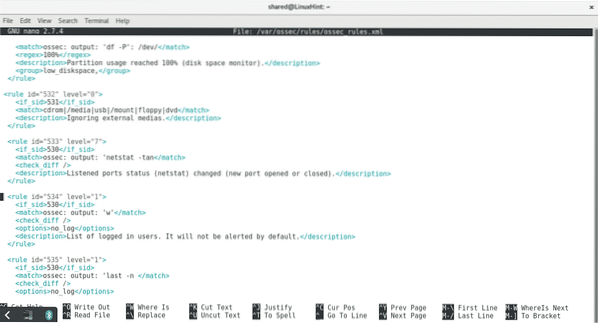

nano / var / ossec / rules / ossec_rules.xml

Ova datoteka sadrži OSSEC-ova pravila, a razina pravila odredit će odgovor sustava. Na primjer, prema zadanim postavkama OSSEC izvještava samo o upozorenjima razine 7, ako postoji neko pravilo s razinom nižom od 7, a želite se informirati kad OSSEC identificira incident, uredite broj razine za razinu 7 ili više. Na primjer, ako želite biti informirani kada OSSEC-ov Aktivni odgovor deblokira hosta, uredite sljedeće pravilo:

Do:

Sigurnija alternativa može biti dodavanje novog pravila na kraju datoteke prepisivanjem prethodnog:

Sada smo OSSEC instalirali na lokalnoj razini, a u sljedećem uputstvu naučit ćemo više o OSSEC pravilima i konfiguraciji.

Nadam se da vam je ovaj vodič bio koristan za početak rada s OSSEC-om, nastavite pratiti LinuxHint.com za više savjeta i ažuriranja na Linuxu.

Phenquestions

Phenquestions