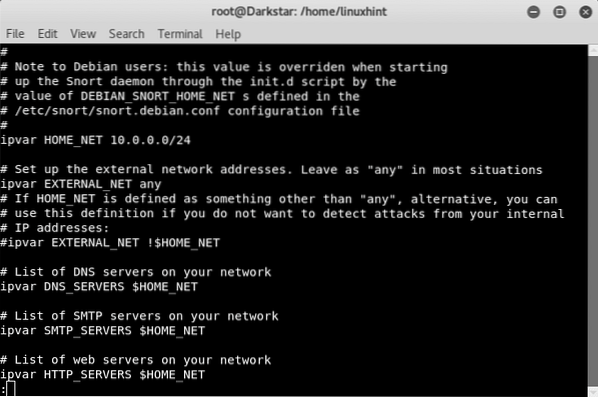

Za ovaj tutorial mreža koju ćemo koristiti je: 10.0.0.0/24. Uredite svoj / etc / snort / snort.conf datoteku i i zamijenite "bilo koji" pored $ HOME_NET informacijama o vašoj mreži kao što je prikazano na primjeru snimke zaslona ispod:

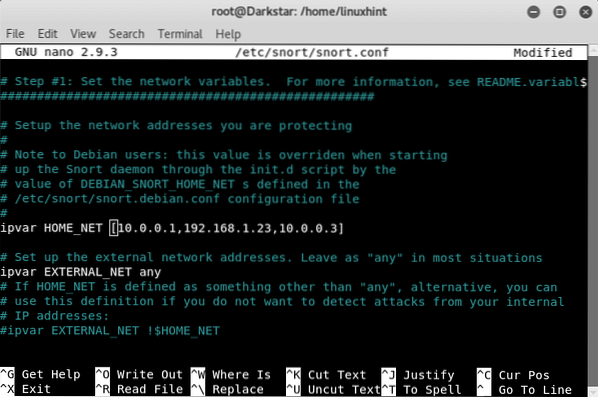

Također možete definirati određene IP adrese za nadgledanje razdvojene zarezom između [] kako je prikazano na ovom snimku zaslona:

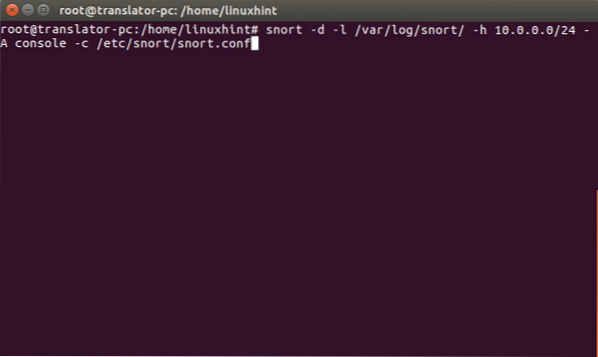

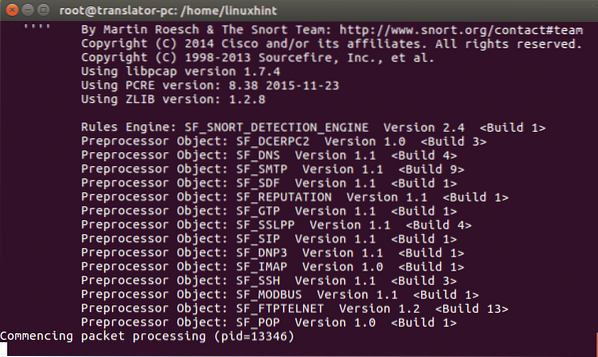

Sada krenimo i pokrenimo ovu naredbu na naredbenom retku:

# snort -d -l / var / log / snort / -h 10.0.0.0/24 -Konzola -c / etc / snort / snort.konfGdje:

d = govori snort da prikaže podatke

l = određuje direktorij dnevnika

h = određuje mrežu za nadgledanje

A = upućuje hrkanje za ispis upozorenja u konzoli

c = navodi Snort konfiguracijsku datoteku

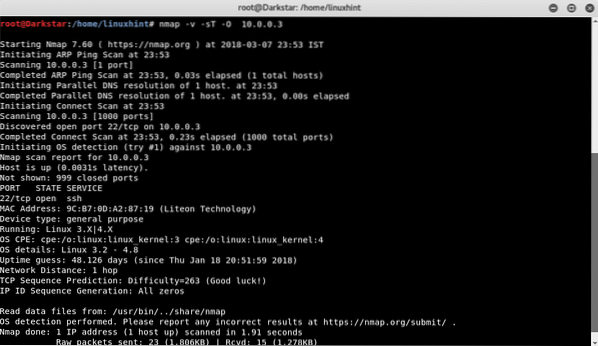

Pokrenimo brzo skeniranje s drugog uređaja pomoću nmap-a:

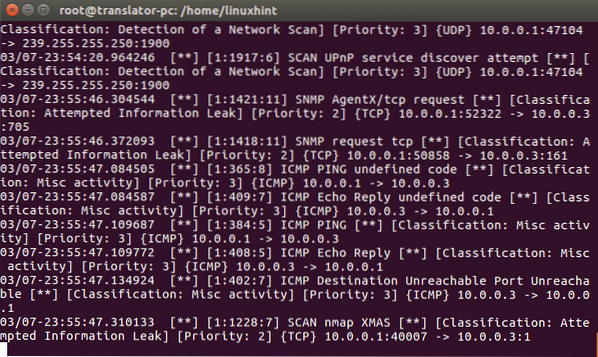

I da vidimo što se događa u konzoli za hrkanje:

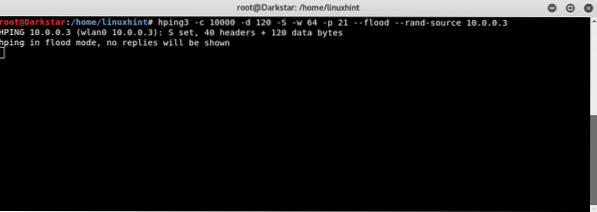

Snort je otkrio skeniranje, također s drugog uređaja, koji omogućuje napad s DoS-om pomoću hping3

# hping3 -c 10000 -d 120 -S -w 64 -p 21 --flood --rand-source 10.0.0.3

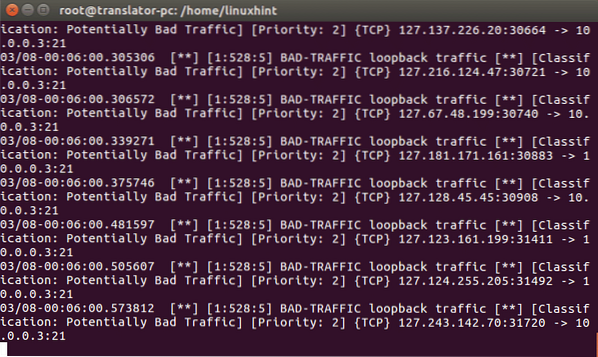

Uređaj koji prikazuje Snort otkriva loš promet kao što je prikazano ovdje:

Budući da smo Snort-u naložili da sprema zapisnike, možemo ih pročitati izvođenjem:

# hrkanje -rUvod u pravila hrkanja

Snortov NIDS način rada temelji se na pravilima navedenim u / etc / snort / snort.conf datoteka.

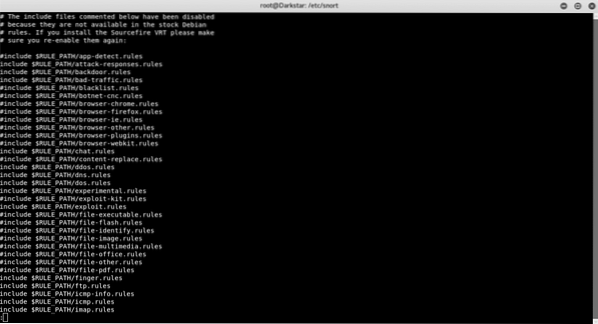

Unutar hrkanja.conf datoteku možemo pronaći komentirana i nekomentirana pravila kao što možete vidjeti dolje:

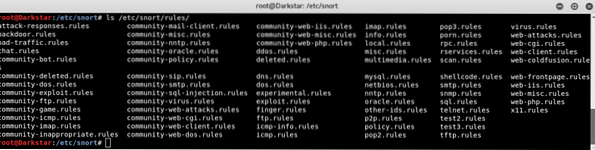

Put pravila je obično / etc / snort / rules, tamo možemo pronaći datoteke pravila:

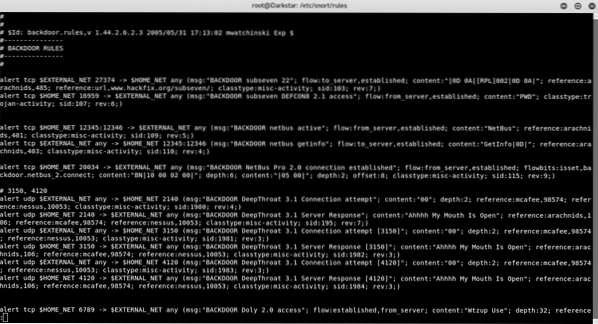

Pogledajmo pravila protiv backdoor-a:

Postoji nekoliko pravila za sprečavanje napada u pozadini, začudo postoji pravilo protiv NetBusa, trojanskog konja koji je postao popularan prije nekoliko desetljeća, dopustimo ga pogledati, a ja ću objasniti njegove dijelove i kako to funkcionira:

upozori tcp $ HOME_NET 20034 -> $ EXTERNAL_NET bilo koji (msg: "BACKDOOR NetBus Pro 2.0 vezauspostavljeno "; protok: from_server, uspostavljeno;

protoci: isset, backdoor.netbus_2.Spojiti; sadržaj: "BN | 10 00 02 00 |"; dubina: 6; sadržaj: "|

05 00 | "; dubina: 2; pomak: 8; klasstip: razna aktivnost; sid: 115; rev: 9;)

Ovo pravilo upućuje hrkanje da upozori na TCP veze na portu 20034 koje prenose na bilo koji izvor u vanjskoj mreži.

-> = određuje smjer prometa, u ovom slučaju s naše zaštićene mreže na vanjsku

poruka = Upućuje upozorenje da uključuje posebnu poruku prilikom prikazivanja

sadržaj = traženje određenog sadržaja unutar paketa. Može sadržavati tekst ako je između "" ili binarne podatke ako je između | |

dubina = Intenzitet analize, u gornjem pravilu vidimo dva različita parametra za dva različita sadržaja

ofset = govori Otpuhnite početni bajt svakog paketa da započne tražiti sadržaj

klasstipski tip = govori na kakav napad Snort upozorava

sid: 115 = identifikator pravila

Stvaranje vlastitog pravila

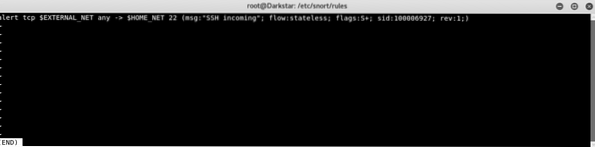

Sada ćemo stvoriti novo pravilo za obavještavanje o dolaznim SSH vezama. Otvorena / etc / snort / rules / yourrule.pravila, a unutra zalijepite sljedeći tekst:

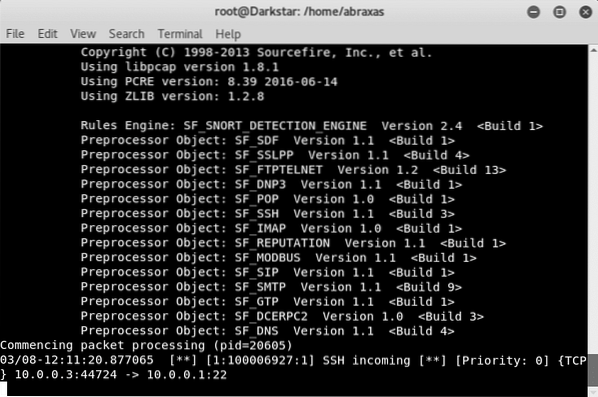

upozori tcp $ EXTERNAL_NET bilo koji -> $ HOME_NET 22 (msg: "SSH dolazni";protok: bez državljanstva; zastavice: S +; sid: 100006927; okretaj: 1;)

Poručujemo Snort-u da upozori na bilo kakvu tcp vezu iz bilo kojeg vanjskog izvora na naš ssh port (u ovom slučaju zadani port), uključujući tekstualnu poruku “SSH INCOMING”, gdje apatrid upućuje Snort da ignorira stanje veze.

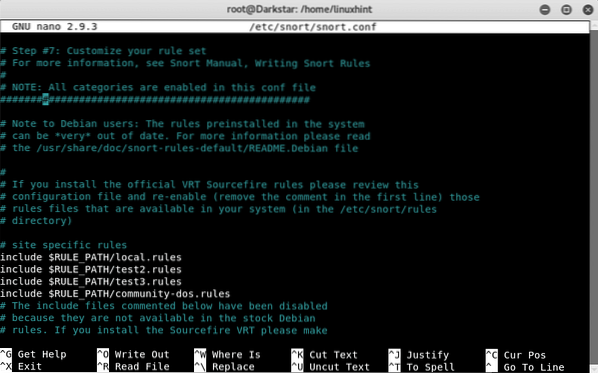

Sada moramo dodati pravilo koje smo stvorili svom / etc / snort / snort.konf datoteka. Otvorite konfiguracijsku datoteku u uređivaču i potražite # 7, što je odjeljak s pravilima. Dodajte nekomentirano pravilo kao na gornjoj slici dodavanjem:

uključite $ RULE_PATH / vaše pravilo.pravilaUmjesto „vašeg pravila.pravila ”, postavite naziv datoteke, u mom slučaju je bilo test3.pravila.

Kad je gotovo, ponovno pokrenite Snort i pogledajte što će se dogoditi.

#snort -d -l / var / log / snort / -h 10.0.0.0/24 -Konzola -c / etc / snort / snort.konfssh na svoj uređaj s drugog uređaja i pogledajte što će se dogoditi:

Možete vidjeti da je otkriven dolazni SSH.

Uz ovu lekciju nadam se da znate kako izraditi osnovna pravila i koristiti ih za otkrivanje aktivnosti u sustavu. Pogledajte i tutorial o tome kako Setup Snort i počnite ga koristiti te isti tutorial dostupan na španjolskom na Linuxu.lat.

Phenquestions

Phenquestions