Nmap

Network Mapper, koji se obično koristi kao Nmap, besplatan je alat otvorenog koda za skeniranje mreže i porta. Također je vješt u mnogim drugim aktivnim tehnikama prikupljanja informacija. Nmap je daleko najčešće korišten alat za prikupljanje informacija koji koriste testeri za prodiranje. To je alat zasnovan na CLI-u, ali također ima verziju zasnovanu na GUI-u na tržištu pod nazivom Zenmap. Nekad je to bio alat "Samo Unix", ali sada podržava mnoge druge operativne sustave kao što su Windows, FreeBSD, OpenBSD, Sun Solaris i mnogi drugi. Nmap dolazi unaprijed instaliran u distribucijskim sustavima za testiranje penetracije poput Kali Linux i Parrot OS. Može se instalirati i na druge operativne sustave. Da biste to učinili, ovdje potražite Nmap.

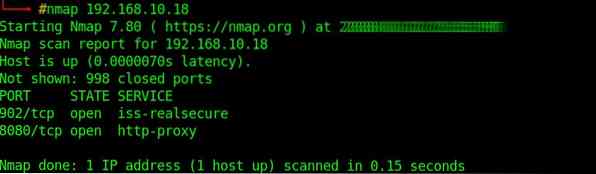

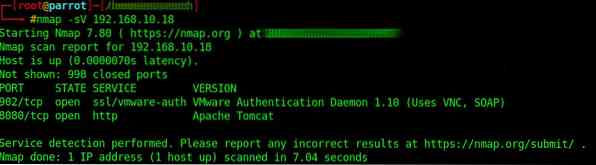

Slika 1.1 prikazuje vam normalno skeniranje i rezultate. Skeniranje je otkrilo otvorene priključke 902 i 8080. Slika 1.2 prikazuje vam jednostavno skeniranje usluge koje govori koja se usluga izvodi na luci. Slika 1.3 prikazuje zadano skeniranje skripte. Te skripte ponekad otkrivaju zanimljive informacije koje se mogu dalje koristiti u bočnim dijelovima testa olovke. Za više opcija upišite nmap u terminal i prikazat će vam verziju, upotrebu i sve ostale dostupne opcije.

Sl. 1.1: Jednostavno Nmap skeniranje

Sl. 1.2: Nmap usluga / skeniranje verzije

Sl. 1.3: Zadano skeniranje skripte

Tcpdump

Tcpdump je besplatni analizator paketa podatkovne mreže koji radi na CLI sučelju. Omogućuje korisnicima da vide, čitaju ili uhvate mrežni promet koji se prenosi mrežom koja je spojena na računalo. Izvorno napisana 1988. od strane četvero radnika iz Lawrence Berkely Laboratory Network Research Group, 1999. godine organizirali su je Michael Richardson i Bill Fenner, koji su stvorili www.tcpdump.org. Radi na svim operativnim sustavima sličnim Unixu (Linux, Solaris, Svi BSD-ovi, macOS, SunSolaris itd.). Windows verzija Tcpdumpa naziva se WinDump i koristi WinPcap, Windows alternativu za libpcap.

Da biste instalirali tcpdump:

$ sudo apt-get instalirajte tcpdumpUpotreba:

# tcpdump [Opcije] [izraz]Za detalje o opcijama:

$ tcpdump -hWireshark

Wireshark je izuzetno interaktivni analizator mrežnog prometa. Paketi se mogu odlagati i analizirati po primanju. Izvorno ga je razvio Gerald Combs 1998. godine kao Ethereal, a 2006. preimenovan je u Wireshark zbog problema sa zaštitnim znakom. Wireshark također nudi različite filtre tako da korisnik može odrediti koju vrstu prometa treba prikazati ili odbaciti za kasniju analizu. Wireshark možete preuzeti s www.žičana oštrica.org / # preuzimanje. Dostupan je u većini uobičajenih operativnih sustava (Windows, Linux, macOS), a isporučuje se unaprijed instaliran u većini distribucijskih distribucija poput Kali Linux i Parrot OS.

Wireshark je moćan alat i treba dobro razumjeti osnovno umrežavanje. Pretvara promet u format koji ljudi lako mogu pročitati. Korisnicima može pomoći da riješe probleme s kašnjenjem, ispuštenim paketima ili čak pokušajima hakiranja vaše organizacije. Štoviše, podržava do dvije tisuće mrežnih protokola. Možda ih se neće moći koristiti jer se uobičajeni promet sastoji od UDP, TCP, DNS i ICMP paketa.

Karta

Map Mapper (također karta), kao što mu samo ime govori, alat je za mapiranje aplikacija na otvorenim priključcima na uređaju. To je alat sljedeće generacije koji može otkriti aplikacije i procese čak i kada nisu pokrenuti na svojim uobičajenim priključcima. Na primjer, ako se web poslužitelj izvodi na portu 1337 umjesto na standardnom portu 80, amap to može otkriti. Amap dolazi s dva istaknuta modula. Prvi, amapcrap može slati lažne podatke u portove kako bi generirao neku vrstu odgovora od ciljanog porta, koji se kasnije mogu koristiti za daljnju analizu. Drugo, amap ima osnovni modul, a to je Map Mapper (karta).

Upotreba sjaja:

$ amap -hamap v5.4. (c) 2011. van Hausera

Sintaksa: amap [Načini [-A | -B | -P]] [Opcije] [CILJNI PORT [port] ...]

Načini rada:

-A (zadano) Pošaljite okidače i analizirajte odgovore (aplikacije na karti)

-B SAMO grabite natpise; ne šaljite okidače

-P Potpuni skener za priključne priključke

Opcije:

-1 Brzo! Pošaljite okidače u luku do prve identifikacije

-6 Upotrijebite IPv6 umjesto IPv4

-b Ispišite ASCII natpis odgovora

-i FILE Strojno čitljiva izlazna datoteka za čitanje portova

-u Navedite UDP portove na naredbenom retku (zadano: TCP)

-R NE identificirajte RPC uslugu

-H NE šaljite potencijalno štetne okidače aplikacija

-U NE bacajte neprepoznate odgovore

-d Izbaci sve odgovore

-v Opširni način; upotrijebite dva puta ili više za više riječi

-q Ne prijavljujte zatvorene luke i ne ispisujte ih kao neidentificirane

-o DATOTEKA [-m] Upisati izlaz u datoteku DATOTEKA; -m stvara strojno čitljiv izlaz

-c CONS Uspostavite paralelne veze (zadano 32, maks. 256)

-C RETRIES Broj ponovnih povezivanja na vremenskim ograničenjima povezivanja (zadano 3)

-T SEC Vremensko ograničenje povezivanja pri pokušajima povezivanja u sekundama (zadano 5)

-t SEC čekanje odgovora na vremensko ograničenje u sekundama (zadano 5)

-p PROTO Pošaljite okidače SAMO ovom protokolu (npr.g. FTP)

CILJNI LUKA Ciljna adresa i priključci za skeniranje (dodatni za -i)

Slika 4.1 uzorak skeniranja pomoću amapa

p0f

p0f je kratki obrazac za „strpomagati OS fingerprinting "(umjesto O koristi se nula). To je pasivni skener koji može daljinski prepoznati sustave. p0f koristi tehnike otiska prsta za analizu TCP / IP paketa i za utvrđivanje različitih konfiguracija, uključujući operativni sustav hosta. Ima mogućnost pasivnog izvođenja ovog postupka bez stvaranja sumnjivog prometa. p0f također može čitati pcap datoteke.

Upotreba:

# p0f [Opcije] [pravilo filtra]

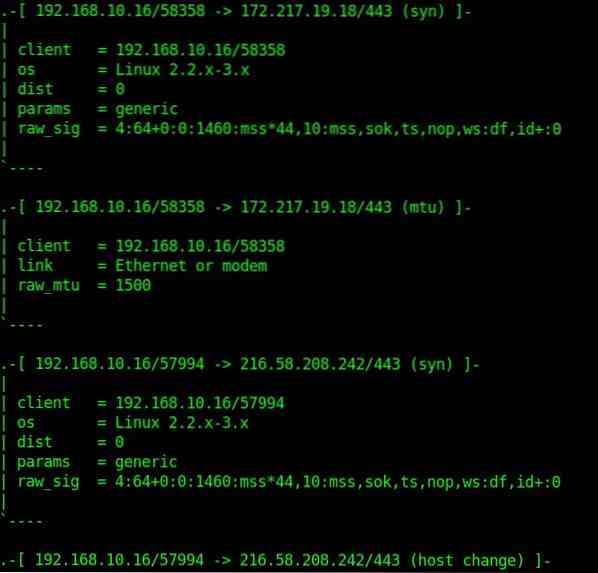

Slika 5.1 uzorak p0f izlaza

Domaćin se mora ili povezati s vašom mrežom (spontano ili inducirano) ili biti povezan s nekim entitetom na vašoj mreži nekim standardnim sredstvima (pregledavanje weba itd.).) Domaćin može prihvatiti ili odbiti vezu. Ova metoda može vidjeti paketni vatrozid i nije ograničena aktivnim otiskom prsta. Pasivno otiskivanje OS-a uglavnom se koristi za profiliranje napadača, profiliranje posjetitelja, profiliranje kupaca / korisnika, testiranje penetracije itd.

Prestanak

Izviđanje ili prikupljanje informacija prvi je korak u bilo kojem testu prodiranja. To je bitan dio procesa. Započeti test prodora bez pristojne izviđanja je poput odlaska u rat, a da ne znate gdje i protiv koga se borite. Kao i uvijek, postoji svijet nevjerojatnih alata za izviđanje, osim onih gore navedenih. Sve zahvaljujući nevjerojatnoj zajednici otvorenog koda i cyber sigurnosti!

Sretan Recon! 🙂

Phenquestions

Phenquestions