Program Telnet, koji nije protokol Telnet, može biti koristan za testiranje stanja porta što je funkcija koju ovaj vodič objašnjava. Razlog zašto je ovaj protokol koristan za povezivanje s različitim protokolima kao što je POP je taj što oba protokola podržavaju običan tekst (što je njihov glavni problem i zašto se takve usluge ne bi trebale koristiti).

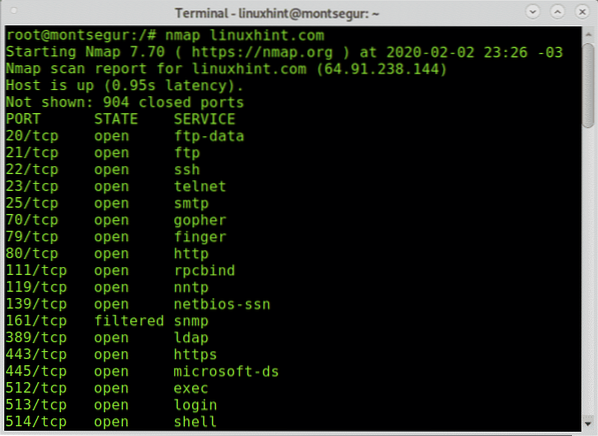

Provjera priključaka prije početka:

Prije početka s telnetom, provjerimo s Nmapom neke priključke na uzorku cilja (linuxhint.com).

# nmap linuxhint.com

Početak rada s Telnetom na određenim priključcima radi testiranja:

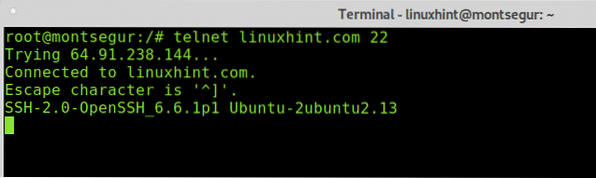

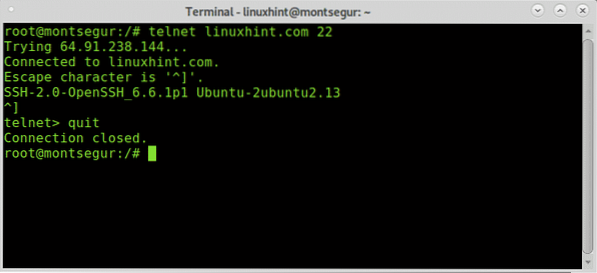

Nakon što smo saznali o otvorenim lukama, možemo započeti pokretanje testova, isprobajmo port 22 (ssh), na konzoli napišite „telnet

Kao što možete vidjeti u primjeru ispod, izlaz kaže da sam spojen na linuxhint.com, stoga je luka otvorena.

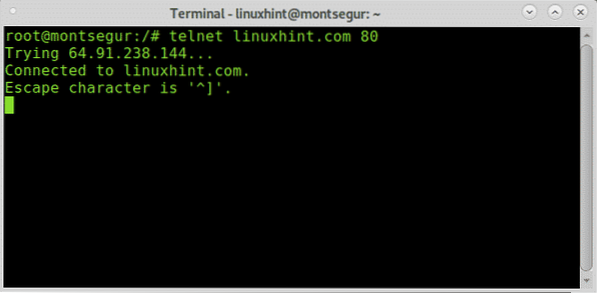

Pokušajmo isto na portu 80 (http):

# telnet linuxhint.com 80

Izlaz je sličan portu 80, sada probajmo port 161 koji je prema Nmapu filtriran:

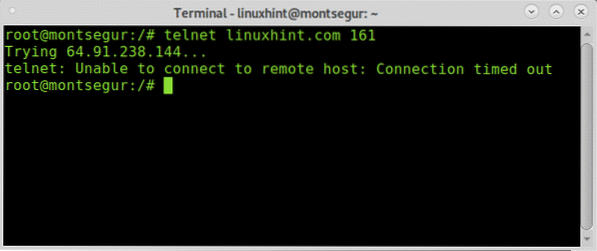

# telnet linuxhint.com 161

Kao što vidite, filtrirani port nije dopustio uspostavu veze što je vratilo pogrešku isteka vremena.

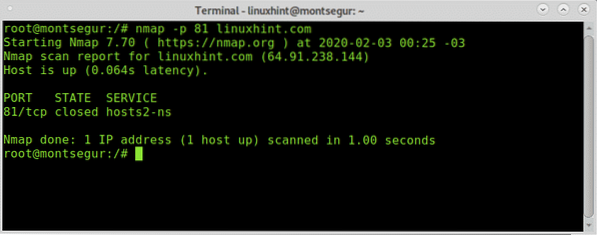

Pokušajmo sada Telnet protiv zatvorenog (ne filtriranog) porta, za ovaj primjer koristit ću port 81. Budući da Nmap nije prijavio zatvorene portove prije nastavka, potvrdit ću da je zatvoren skeniranjem određenog porta pomoću zastavice -p:

# nmap -p 81 linuxhint.com

Nakon što potvrdimo da je luka zatvorena, testirajmo je s Telnetom:

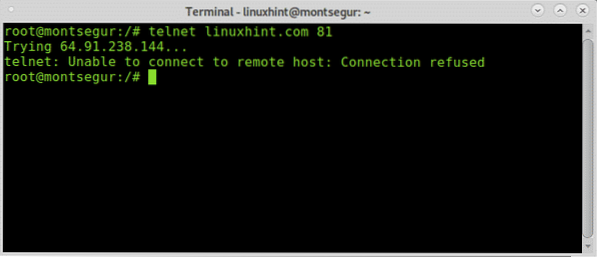

# telnet linuxhint.com 81

Kao što vidite, veza nije uspostavljena, a pogreška je drugačija nego kod filtriranog porta koji prikazuje "Veza je odbijena".

Da biste zatvorili uspostavljenu vezu, možete pritisnuti CTRL+] i vidjet ćete upit:

telnet>Zatim upišite "prestati"I pritisnite UNESI.

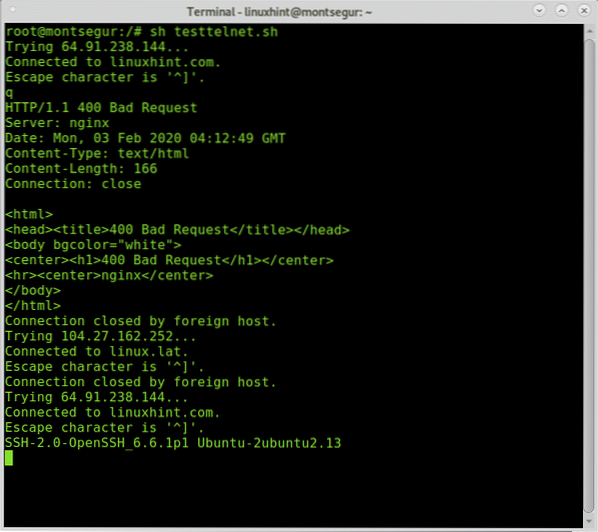

Pod Linuxom možete lako napisati malu skriptu ljuske za povezivanje putem telneta s različitim ciljevima i priključcima.

Otvorite nano i stvorite datoteku koja se zove multipletelnet.sh sa sljedećim sadržajem iznutra:

#! / bin / bash # Prva nekomentirana linija spojit će se na linuxhint.com preko porta $ telnet linuxhint.com 80 #Druga nekomentirana linija spojit će se na linux.lat kroz ssh. telnet linux.lat 22 # Treći nekomentirani redak spojit će se na linuxhint.com kroz ssh telnet linuxhint.com 22

Veze započinju tek nakon što je prethodna bila zatvorena, vezu možete zatvoriti dodavanjem bilo kojeg znaka. U gornjem sam primjeru dodao "q".

Ipak, ako istodobno želite testirati mnogo priključaka i ciljeva, Telnet nije najbolja opcija za koju imate Nmap i slične alate

O Telnetu:

Kao što je već rečeno, Telnet je nešifrirani protokol ranjiv na njuškalice, svaki napadač može presresti komunikaciju između klijenta i poslužitelja u običnom tekstu pristupajući osjetljivim informacijama poput lozinki.

Nedostatak metoda provjere autentičnosti također omogućuje mogućim napadačima modificiranje paketa poslanih između dva čvora.

Zbog toga je Telnet brzo zamijenjen SSH (Secure Shell) koji pruža razne metode provjere autentičnosti i također šifrira cijelu komunikaciju između čvorova.

Bonus: testiranje određenih priključaka na moguće ranjivosti s Nmapom:

S Nmapom možemo ići puno više nego s Telnetom, možemo naučiti verziju programa koji se izvodi iza porta, a možemo ga čak i testirati na ranjivosti.

Skeniranje određenog porta za pronalaženje ranjivosti na usluzi:

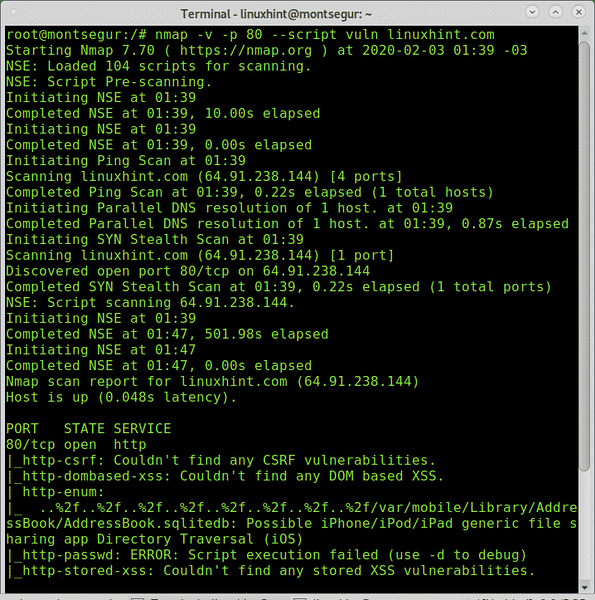

Sljedeći primjer prikazuje skeniranje prema priključku 80 linuxhinta.com poziva Nmap NSE skriptu vuln za testiranje uvredljiv skripte koje traže ranjivosti:

# nmap -v -p 80 --script vuln linuxhint.com

Kao što vidite, budući da je LinuxHint.com poslužitelj nisu pronađene ranjivosti.

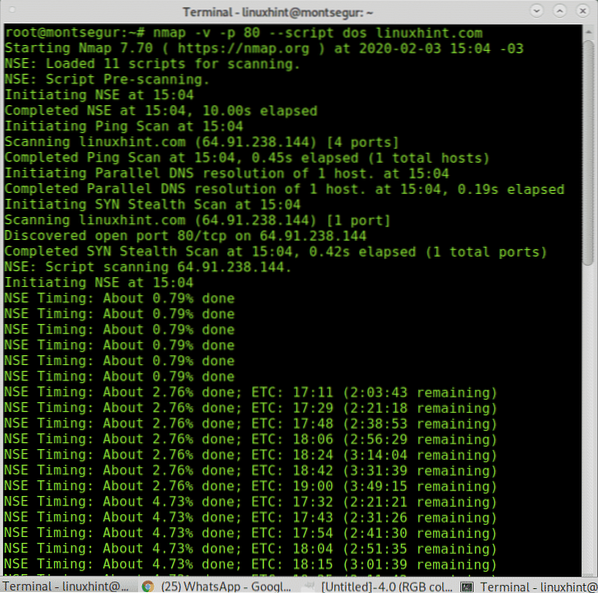

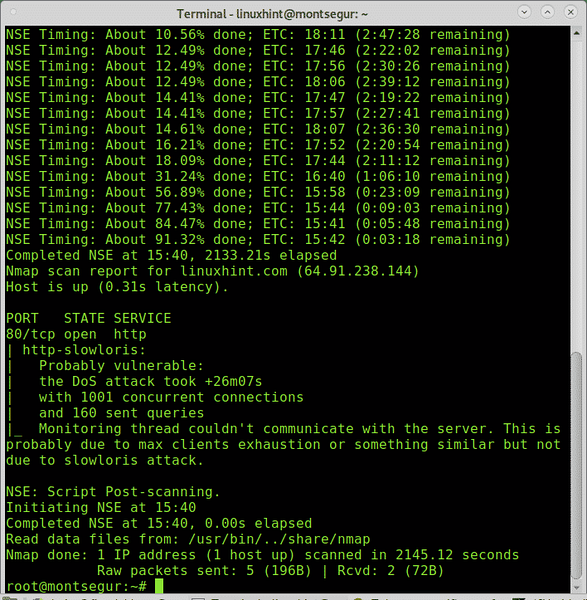

Moguće je skenirati određeni port za određenu ranjivost; sljedeći primjer pokazuje kako skenirati port pomoću Nmapa za pronalaženje DOS ranjivosti:

# nmap -v -p 80 --script dos linuxhint.com

Kao što vidite, Nmap je pronašao moguću ranjivost (u ovom je slučaju bila lažno pozitivna).

Na adresi možete pronaći puno visokokvalitetnih vodiča s različitim tehnikama skeniranja priključaka https: // linuxhint.com /?s = skeniranje + priključci.

Nadam se da ste pronašli ovaj tutorial na Telnet na određeni port za potrebe testiranja koristan. Nastavite pratiti LinuxHint za više savjeta i ažuriranja o Linuxu i umrežavanju

Phenquestions

Phenquestions