Budući da je u HTTP umrežavanje uključeno nekoliko TCP veza, često postoji metoda uključena u identifikaciju web korisnika. Je li određena metoda prikladna, određuje se tokenom sesije koji web poslužitelj šalje korisničkom pregledniku nakon uspješne provjere autentičnosti. ID sesije ili token sesije niz je različitih duljina koji se posjetitelju daje pri prvom posjetu web mjestu. Postoji mnogo načina za uključivanje ID-a sesije; može se obraditi u URL-u ili zaglavlju primljenog https zahtjeva ili pohraniti kao kolačić.

Većina sesija preglednika i web aplikacija podložni su napadima ID-a sesije, iako se većina može koristiti za otmice gotovo svakog sustava vani.

Napadi otmice sesije ili napadi otmice kolačića ukradu ili oponašaju token sesije da bi se dobio pristup sustavu.

Postoji nekoliko različitih načina ugrožavanja tokena sesije:

- Predviđanjem slabog tokena sesije

- Kroz njuškanje sesije

- Pomoću klijentskih napada (XSS, zlonamjerni JavaScript kodovi, trojanski programi, itd.)

- Kroz napade čovjek-u-sredini (MITM) (phishing, itd.)

Ovaj članak pruža kratki vodič za provođenje sesije testiranja olovke kako bi se provjerilo je li sustav sklon gore spomenutim napadima.

Neki preduvjeti:

- Unaprijed određena meka meta za izvođenje ovog testa

- Lokalni stroj s instaliranom ažuriranom verzijom Kali Linuxa

- Web preglednik

Točnije, koristit ćemo ugrađene uslužne programe Ettercap, Hamster i Ferret poznate po svojoj upotrebi u izvođenju MITM napada.

Zapali Ettercap

Prvo ćemo se morati pripremiti za napad:

Otvorite uslužni program Ettercap u Kali Linuxu. Da biste s njim radili u GUI-ju, otvorite terminal i upišite:

$ ettercap -G

Prikazat će se prozor Ettercap GUI. Idite na izbornik i odaberite 'njuškati> poništiti', kao što je prikazano u sljedećem prozoru:

Zatim otvorite novi terminal bez zatvaranja drugog i upišite sljedeću naredbu:

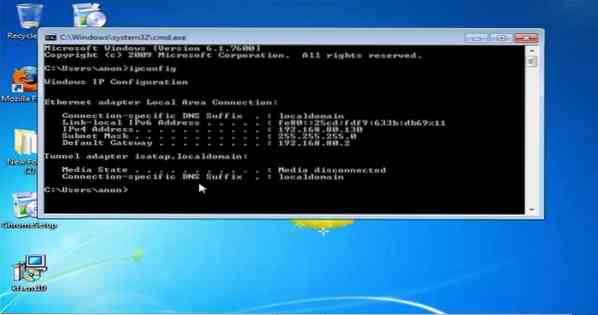

$ ifconfigNakon unosa gornje naredbe, vidjet ćete svoje zadano mrežno sučelje. Sada ga kopirajte i odaberite u izborniku Ettercap.

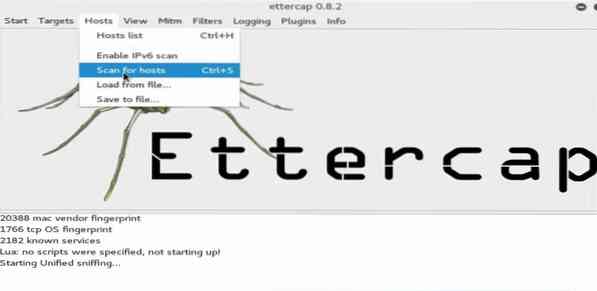

Nakon toga kliknite gumb "host" u izborniku i odaberite opciju "scan for host". Zatim pričekajte dok skeniranje ne završi.

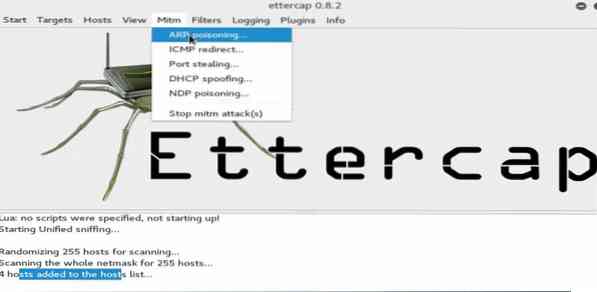

Rezultati će biti prikazani ovdje. U podizborniku kliknite karticu MITM i odaberite 'ARP trovanje.'

Zatim uputite stroj pomoću kartice koja je upravo iskočila. Omogućite opciju 'njuškati udaljenu mrežu' potvrđivanjem okvira pokraj nje.

Zatim, pritisnite gumb Start s izbornika za napad. Vaš će se uređaj sada baviti njuškanjem bilo kojeg sustava povezanog na vašu udaljenu mrežu.

Sada kada je ettercap pripremljen za napad, ostavite ga da radi u pozadini i nastavite s pokretanjem alata Ferret.

Pokrenite dodatak Ferret

Da biste pokrenuli dodatak Ferret, otvorite novi terminal i upišite sljedeću sintaksu, a zatim pritisnite Enter:

$ feret -i eth0

Sad ste uspješno lansirali i alat za tvor. Dalje, minimizirat ćemo ovaj prozor i pokrenuti dodatak Hamster.

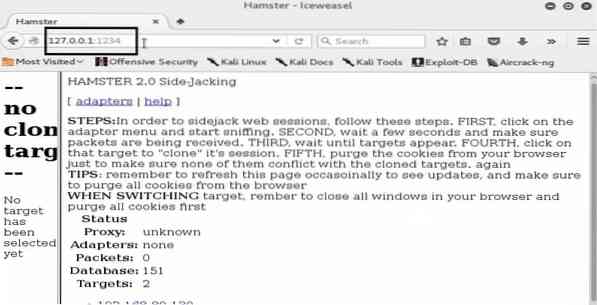

Lansiraj hrčak

Pokrenite hrčka upisivanjem sljedećeg u novi naredbeni terminal:

$ hrčak

Ovo će preslušati povratnu IP adresu, koja je u našem slučaju [IP adresa] i [broj porta]

Zatim pokrenite web preglednik i upišite broj priključka i povratnu IP adresu u njegov URL terminal da biste postavili web sučelje za Hamster:

S pripremljenim uslužnim programom Hamster, sada moramo konfigurirati adaptere. Idite na opcije u izborniku preglednika i kliknite na 'eth0' i pričekajte dok preglednik ne dobije neke rezultate:

Pažljivo pregledajte rezultate nakon što se pojave. Vidjet ćete čitavu hrpu IP adresa, uključujući vašu.

Ovdje smo kao cilj odredili lokalni stroj (s Windows 7 OS) na našoj mreži, a njegov IP se također prikazuje u rezultatima koji su nam prikazani. Provjerite je li otkrivena IP adresa vašeg ciljnog stroja.

Zatim ćemo odabrati ciljanu IP adresu na Hamster web sučelju. Pokazat će vam se kolačići i sesije zabilježeni u pregledniku.

Pogledajte web povijest žrtve

Možete kliknuti na svaki od snimljenih kolačića da biste vidjeli što se događa u sesijama, kojim web stranicama je pristupljeno, korisnikovi privatni dnevnici chata, povijest prijenosa datoteka itd. Ovdje možete izvući puno podataka jer ćete vjerojatno imati puno kolačića.

Zafrkavajte se i pogledajte do čega možete doći. I ne zaboravite, sve što možete učiniti na sustavu koji ovdje testirate olovkom, to može učiniti i haker, što pokazuje koliko sustav može biti sklon takvim jednostavnim napadima.

Zaključak

Nadamo se da vam je ovaj vodič pomogao u provođenju vašeg prvog napada na ID sesije. Vratit ćemo se s još daljnjih praćenja napada na ID sesije, zato se vraćajte po nova ažuriranja i u međuvremenu pogledajte članke vezane uz MITM napad na našem blogu.

Phenquestions

Phenquestions