Kratki uvod u Žestoko

Danas ćemo predstaviti Fierce, fantastičan alat za mapiranje mreže i skeniranje porta. Često se koristi za lociranje nesklopnog IP prostora i imena hostova u mrežama, Fierce je mnogo više od običnog IP skenera ili DDoS alata. To je izvrstan alat za izviđanje koji se koriste zajednicama whitehat-a širom svijeta.

Fierce je posebno dizajniran za korporativne mreže i koristi se za otkrivanje vjerojatnih ciljeva u mrežama njihovih sustava. Sposoban skeniranja domena u roku od nekoliko minuta, Fierce postaje omiljeni alat za obavljanje provjera ranjivosti u velikim mrežama.

Atributi

Neke od značajki koje definiraju uključuju:

- izvodi obrnuto pretraživanje za navedeni raspon

- Skeniranje unutarnjeg i vanjskog IP raspona

- Sposoban za cjelokupno skeniranje klase C

- nabraja DNS zapise o ciljevima

- Izvrsne mogućnosti grube sile u kombinaciji s obrnutim pretraživanjima ako gruba sila ne uspije locirati više domaćina

- Otkrivanje poslužitelja imena i napad na Zone Transfer

Da biste vidjeli više detalja o funkcionalnostima i uslužnim programima ovog čuda softverskog inženjerstva, pokrenite oznaku -h na njemu.

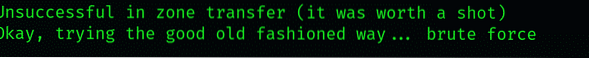

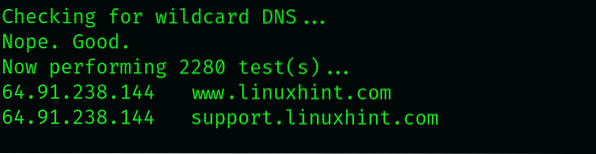

Kako Fierce izvodi skeniranje

Iako je takav snalažljiv i učinkovit alat za izviđanje, rad je relativno jednostavan. Pokreće postupak skeniranja napadima grubom silom ako za njega nije moguće da lako izvrši prijenos zone ciljne domene. Fierce koristi unaprijed određeni popis riječi koji sadrži moguće poddomene koje može otkriti. Ako poddomena nije na popisu, neće biti otkrivena.

Izvođenje osnovnog skeniranja s Fierceom

Pokažimo kako Fierce radi jednostavnim skeniranjem sa zadanim postavkama. Ovdje izvodimo osnovno skeniranje (webname.com). Da biste započeli skeniranje, upišite:

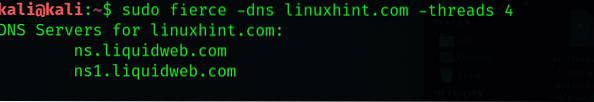

$ žestoki -dns linuxhint.com-niti 4

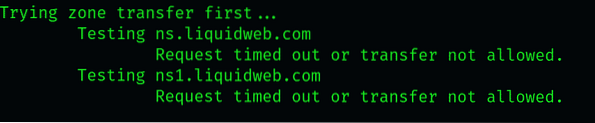

Skeniranje pita imena poslužitelja na kojima je hostirano ciljno web mjesto. Zatim će pokušati zonski prijenos prema tim poslužiteljima, što je najvjerojatnije neuspjeh, ali u rijetkim prilikama može uspjeti. To je uglavnom zbog toga što se DNS upiti izrađeni skeniranjem završavaju prema poslužiteljima treće strane.

Ako prijenos zone ne uspije, kada bi skeniranje pokušalo pronaći zamjenski znak A, koji je relevantan jer navodi sve poddomene koje se automatski dodjeljuju IP adresi. DNS A zapisi izgledaju otprilike ovako:

Ti zapisi mogu ili ne moraju postojati za određeno web mjesto, ali ako postoje (recimo za web mjesto koje se naziva naše web mjesto), izgledat će otprilike ovako:

Primijetite kako prikazuje temp razriješen na.b.c.d. Dijelom je to zbog činjenice da u DNS-u vrijednost * rješava poddomenu na njezinu IP adresu. Ova vrsta zapisa obično podnosi i neutralizira pokušaje izvršenih poddomena forsiranja bruta. Ipak, neke relevantne podatke možemo nabaviti traženjem dodatnih vrijednosti.

Na primjer, možete utvrditi je li poddomena legitimna gledajući IP adresu na koju je razriješena. Ako se nekoliko URL-ova riješi na određenu IP adresu, vjerojatno će se izgubiti kako bi zaštitili poslužitelj od skeniranja kao što je ono koje ovdje izvodimo. Web stranice s jedinstvenim IP vrijednostima obično su stvarne.

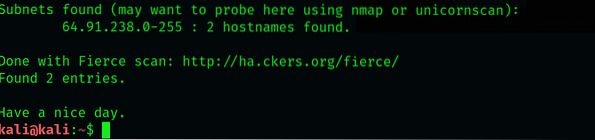

Prijelazeći na ostale rezultate skeniranja, vidjet ćete da je otkriveno 11 unosa iz 1594 riječi koje smo provjerili. U našem smo slučaju pronašli jedan unos (c.xkcd.com) koji je sadržavao vitalne podatke nakon temeljite provjere. Pogledajmo što ovaj unos ima za nas.

Gledajući neke informacije ovdje, može se reći da bi neke od njih mogle biti poddomene koje Žestoki nije mogao otkriti. Odavde možemo koristiti isječke za poboljšanje popisa riječi koji skeniranje koristi za otkrivanje poddomena.

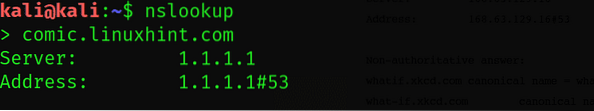

Naredimo Fierceu da izvrši fwd i obrnuti DNS pregled pomoću naredbe nslookup.

$ nslookup

Uslužni program nslookup provjerio je strip.linuxhint.com poddomena i nije uspio doći do rezultata. Međutim, to je upit o provjeri toga.linuxhint.com poddomena dala je neke značajne rezultate: CN i A rekordni odgovor.

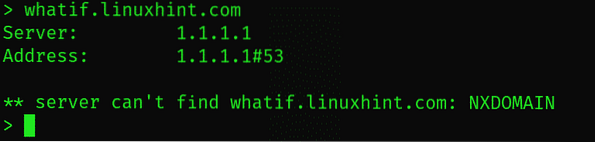

$ nslookup> whatif.linuxhint.com

Dopustite nam da dobro pogledamo „whatif.linuxhint.com ”rezultati poddomene

Obratite pažnju na CNAME zapis, koji je u osnovi preusmjeravanje. Na primjer, ako CNAME primi upit za whatif.xkcd.com, preusmjerit će zahtjev na sličnu lažnu poddomenu. Zatim postoje još dva CNAME zapisa, koji na kraju zahtjev upućuju na prod.ja.ssl.globalno.fastlylb.net, koja je na IP adresi, kao što je vidljivo u posljednjem A zapisu.

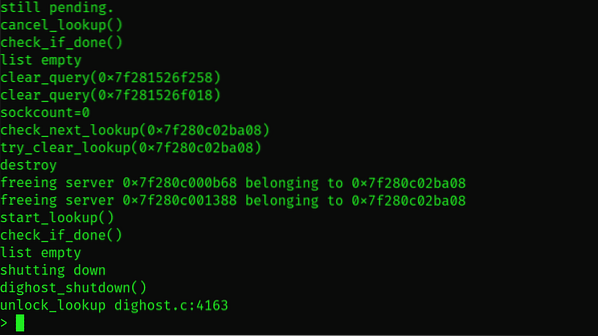

Možete ući u opsežni način rada nslookupa tako što ćete utipkati nslookup type d2 da biste rezultate vidjeli puno detaljnije.

$ nslookup> postavi d2$ nslookup> whatif.linuxhint.com

Preporučujemo vam da se upoznate s naredbom nslookup. Dostupan je u svim popularnim operativnim sustavima i štedi vam puno vremena kada pretražujete poslužitelj za poddomene.

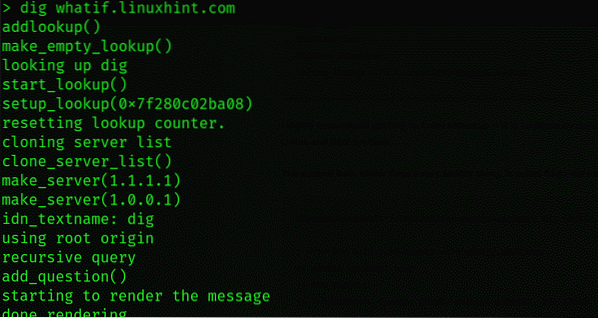

Postoji još jedan izvrstan alat koji se zove dig, koji ima sličnu funkciju. Aktivirajte dig i prikazat će vam se sljedeće:

$ nslookup> kopati whatif.linuxhint.com

S vraćenim IP-ovima možemo se dokopati još korisnih stvari o mrežama koje skeniramo. Da smo provodili pentest za tvrtku, možda bismo imali neku predodžbu o njihovom javnom IP prostoru i mogli bismo naručiti istragu povezanih Ips-a radi istrage.

Da rezimiramo:

Kao što smo već spomenuli, Fierce je mnogo više od jednostavnog mrežnog skenera. U nastavku smo naveli neke naredbe i njihovu upotrebu; Preporučujem da isprobate sljedeći.

- Popis riječi -ostavljate datoteku popisa riječi koju će pretraživati poddomene na poslužitelju.

- povezati - Ova značajka uspostavlja vezu s identificiranim poddomenama tijekom skeniranja

- kašnjenje - određuje kašnjenje u sekundama između upita za poslužitelj

- dnsserver - slanje zahtjeva za dnsserver

- datoteka - preuzima rezultate skeniranja u određeni direktorij

Phenquestions

Phenquestions