IPS ili sustav za sprječavanje upada tehnologija je koja se koristi u mrežnoj sigurnosti za ispitivanje mrežnog prometa i sprječavanje različitih napada otkrivanjem zlonamjernih ulaza. Osim što samo otkriva zlonamjerne ulaze kao što to čini sustav za otkrivanje provala, on također sprečava mrežu od zlonamjernih napada. Može spriječiti mrežu od grube sile, DoS-a (odbijanje usluge), DDoS-a (distribuirano odbijanje usluge), eksploatacija, crva, virusa i drugih uobičajenih napada. IPS se postavljaju odmah iza vatrozida i mogu slati alarme, ispuštati zlonamjerne pakete i blokirati uvredljive IP adrese. U ovom uputstvu koristit ćemo Fail2ban, koji je programski paket za sprječavanje upada, da bismo dodali sigurnosni sloj protiv različitih napada brutalne sile.

Kako Fail2ban djeluje

Fail2ban čita datoteke dnevnika (npr.g. / var / log / apache / error_log) i dobiva uvredljive IP adrese koje pokušavaju previše neuspjelih lozinki ili traže iskorištavanja. U osnovi, Fail2ban ažurira pravila vatrozida kako bi blokirao različite IP adrese na poslužitelju. Fail2ban također nudi filtre pomoću kojih možemo koristiti za određenu uslugu (npr.g., apache, ssh itd.).

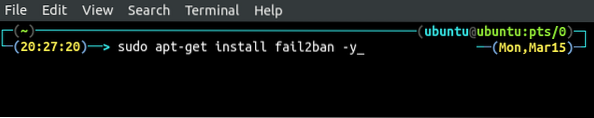

Instaliranje Fail2ban

Fail2ban ne dolazi unaprijed instaliran na Ubuntu, pa ga prije upotrebe moramo instalirati.

[zaštićena e-poštom]: ~ $ sudo apt-get update -y[zaštićena e-poštom]: ~ $ sudo apt-get install fail2ban

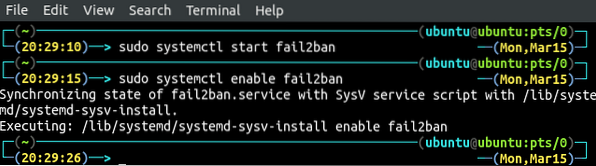

Nakon instalacije Fail2ban, pokrenite i omogućite uslugu Fail2ban pomoću naredbenog retka.

[zaštićena e-poštom]: ~ $ sudo systemctl start fail2ban[zaštićena e-poštom]: ~ $ sudo systemctl omogući fail2ban

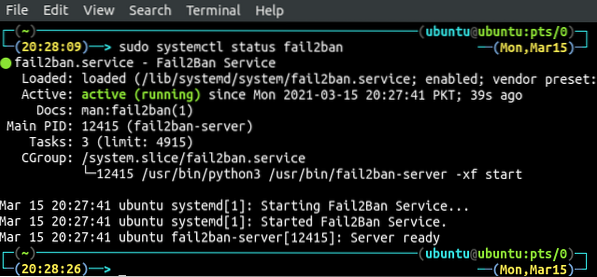

Sada provjerite status usluge fail2ban da biste potvrdili je li pokrenuta ili nije.

Konfiguriranje Fail2ban za SSH

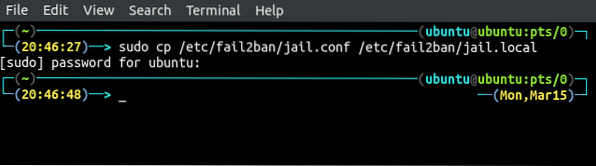

Fail2ban možemo konfigurirati mijenjanjem / etc / fail2ban / jail.conf datoteka. Prije nego što je izmijenite, napravite sigurnosnu kopiju ove datoteke.

[zaštićena e-poštom]: ~ $ sudo cp / etc / fail2ban / jail.conf / etc / fail2ban / jail.lokalno

Sada ćemo konfigurirati Fail2ban da spriječi sshd uslugu od zlonamjernih unosa. Otvorite / etc / fail2ban / jail.lokalnu datoteku u vašem omiljenom uređivaču.

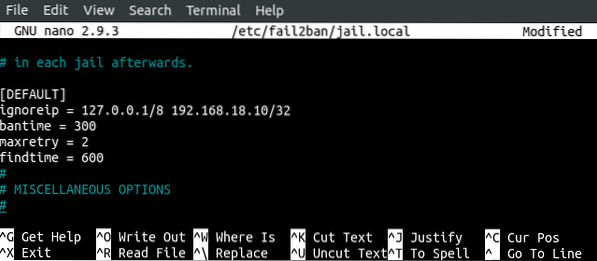

[zaštićena e-poštom]: ~ $ sudo nano / etc / fail2ban / jail.lokalnoIdite na [zadano] i unesite konfiguracijske parametre pod [zadano] odjeljak.

[ZADANO]ignoreip = 127.0.0.1/8 192.168.18.10/32

bantime = 300

maxretry = 2

vrijeme pronalaska = 600

ignorirati je popis cidr maske, ip adrese ili DNS hosta odvojen razmakom. Dodajte svoje pouzdane IP adrese na ovaj popis i te će IP adrese biti na bijeloj listi i neće ih blokirati fail2ban čak i ako izvrše grubu silu na poslužitelju.

bantime je vrijeme kada će IP biti blokiran nakon što je poslužitelj izveo određenu količinu neuspjelih pokušaja.

maxretry je broj maksimalnih neuspjelih pokušaja nakon kojih je IP2 blokiran od strane fail2ban na određeno vrijeme.

pronađi vrijeme je količina vremena tijekom kojeg domaćin izrađuje maxretry neuspjeli pokušaji, bit će blokiran.

Nakon konfiguriranja gornjih parametara, sada ćemo konfigurirati uslugu na koju će se primjenjivati gornja pravila. Prema zadanim postavkama, Fail2ban ima unaprijed definirane filtre za različite usluge, tako da ne moramo unositi nikakve posebne unose za usluge. Omogućujemo ili onemogućujemo samo različite usluge u konfiguracijskoj datoteci. Otvorite / etc / fail2ban / jail.lokalnu datoteku u vašem omiljenom uređivaču.

[zaštićena e-poštom]: ~ $ sudo nano / etc / fail2ban / jail.lokalnoNaći [sshd] u datoteku i unesite sljedeće parametre u odjeljak.

[sshd]omogućiti = istinito

priključak = ssh

filter = sshd

put puta = / var / log / auth.zapisnik

maxretry = 3

omogućeno definira je li ova usluga zaštićena fail2ban ili nije. Ako je omogućeno tačno, tada je usluga zaštićena; u suprotnom, nije zaštićen.

luka definira uslužni port.

filtar odnosi se na konfiguracijsku datoteku koju će koristiti fail2ban. Po defaultu će koristiti / etc / fail2ban / filter.d / sshd.conf datoteka za ssh uslugu.

put staze definira put do dnevnika, fail2ban će nadgledati kako bi zaštitio uslugu od različitih napada. Za uslugu ssh zapisnici provjere autentičnosti mogu se naći na / var / log / auth.log, tako da će fail2ban nadzirati ovu datoteku dnevnika i ažurirat će vatrozid otkrivanjem neuspjelih pokušaja prijave.

maxretry definira broj neuspjelih pokušaja prijave prije nego što ih je block2 blokirao.

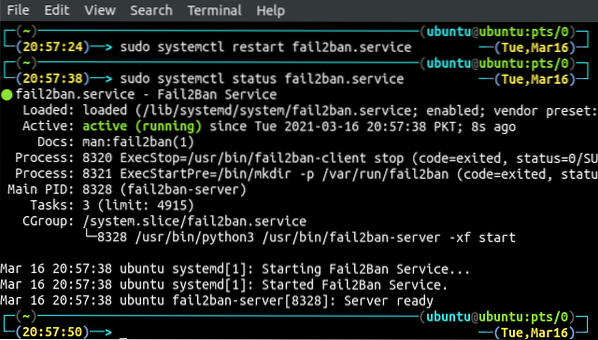

Nakon primjene gornje konfiguracije za fail2ban, ponovo pokrenite uslugu da biste spremili promjene.

[zaštićena e-poštom]: ~ $ sudo systemctl ponovno pokrenite fail2ban.servis[zaštićena e-poštom]: ~ $ sudo systemctl status fail2ban.servis

Testiranje Fail2ban

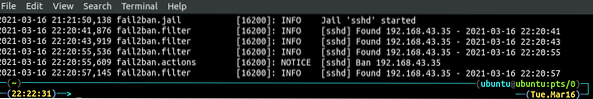

Konfigurirali smo fail2ban da zaštiti naš sustav od napada grubom silom na ssh uslugu. Sada ćemo pokušati neuspješne pokušaje prijave na naš sustav iz drugog sustava kako bismo provjerili radi li fail2ban ili ne. Nakon što sada napravimo nekoliko neuspjelih pokušaja prijave, provjerit ćemo zapisnike fail2ban.

[zaštićena e-poštom]: ~ $ cat / var / log / fail2ban.zapisnik

Vidimo da je nakon neuspjelih pokušaja prijave IP2 blokiran od strane fail2ban.

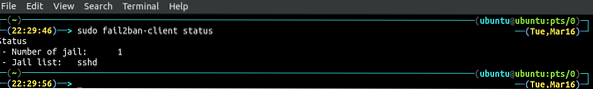

Popis svih usluga za koje je omogućen fail2ban možemo dobiti pomoću sljedeće naredbe.

[zaštićena e-poštom]: ~ $ sudo fail2ban-client status

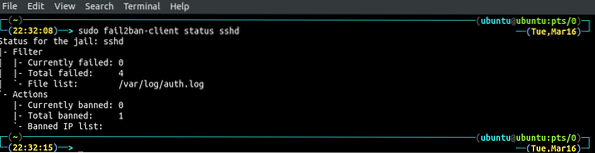

Gornja slika pokazuje da smo omogućili fail2ban samo za sshd uslugu. Dodatne informacije o sshd usluzi možemo dobiti navođenjem imena usluge u gornjoj naredbi.

Fail2ban automatski zabranjuje zabranjenu IP adresu nakon bantimea, ali možemo zabraniti bilo koju IP adresu u bilo kojem trenutku pomoću naredbenog retka. To će dati veću kontrolu nad fail2ban. Upotrijebite sljedeću naredbu za odbranu IP adrese.

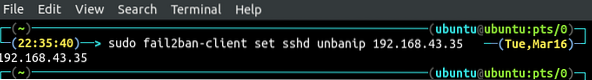

[zaštićena e-poštom]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

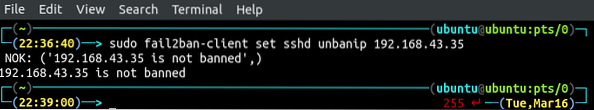

Ako pokušate poništiti zabranu IP adrese koju nije blokirao fail2ban, ona će vam samo reći da IP nije blokirana.

[zaštićena e-poštom]: ~ $ sudo fail2ban-client set sshd unbanip 192.168.43.35

Zaključak

Za administratora sustava ili sigurnosnog inženjera veliki je izazov održati sigurnost poslužitelja. Ako je vaš poslužitelj zaštićen lozinkom, a ne parom javnih i privatnih ključeva, tada je vaš poslužitelj ranjiviji na napadače grubom silom. Oni mogu ući u vaš sustav primjenom različitih kombinacija lozinki. Fail2ban je alat koji napadačima može ograničiti pokretanje različitih vrsta napada, uključujući napade grubom silom i DDoS napade na vašem poslužitelju. U ovom uputstvu raspravljali smo o tome kako bismo mogli koristiti Fail2ban za zaštitu svog poslužitelja od različitih napada. Fail2ban također možemo koristiti za zaštitu drugih usluga kao što su apache, nginx itd.

Phenquestions

Phenquestions