U ovom ćemo članku naučiti kako omogućiti i provesti pravila sigurnih lozinki na Ubuntuu. Također ćemo razgovarati o postavljanju pravila koja prisiljavaju korisnike da redovito mijenjaju lozinku.

Imajte na umu da smo objasnili postupak na Ubuntu 18.04 LTS sustav.

Jaka lozinka treba sadržavati:

- Velika slova

- Mala slova

- Znamenke

- Simboli

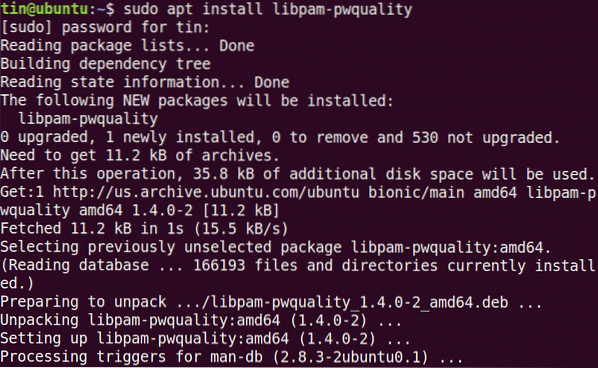

Za provođenje politike sigurne lozinke u Ubuntuu koristit ćemo modul pwquality PAM-a. Da biste instalirali ovaj modul, pokrenite Terminal pomoću prečaca Ctrl + Alt + T. Zatim pokrenite ovu naredbu u terminalu:

$ sudo apt instalirati libpam-pwqualityKada se zatraži lozinka, unesite sudo lozinku.

Sada prvi primjerak “/ etc / pam.d / common-password ”prije konfiguriranja bilo kakvih promjena.

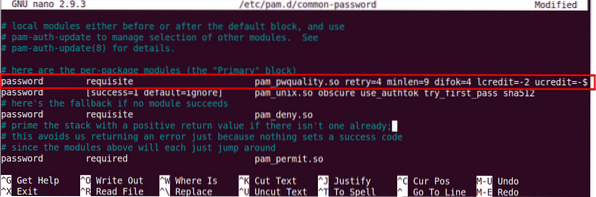

A zatim ga uredite za konfiguriranje pravila lozinke:

$ sudo nano / etc / pam.d / zajednička lozinkaPotražite sljedeći redak:

Lozinka potrebna pam_pwquality.pa ponoviti = 3I zamijenite ga sljedećim:

potrebna lozinkapam_pwquality.pa ponoviti = 4 minlen = 9 difok = 4 lcredit = -2 ucredit = -2 dcredit =

-1 ocredit = -1 odbaci_korisničko ime prisiliti_za_korijen

Pogledajmo što znače parametri u gornjoj naredbi:

- pokušati ponovo: Ne. uzastopnih puta korisnik može unijeti netočnu lozinku.

- minlen: Minimalna duljina lozinke

- difok: Ne. znaka koji može biti sličan staroj lozinci

- kreditiranje: Min. Br. malih slova

- ukredit: Min. Br. velikih slova

- dcredit: Min. Br. znamenki

- ocredit: Min. Br. simbola

- odbiti_korisnicko ime: Odbija lozinku koja sadrži korisničko ime

- prisiliti_za_korijen: Također primijenite pravila za korijenskog korisnika

Sada ponovno pokrenite sustav da biste primijenili promjene u politici lozinki.

$ sudo ponovno pokretanjeTestirajte pravila sigurne lozinke

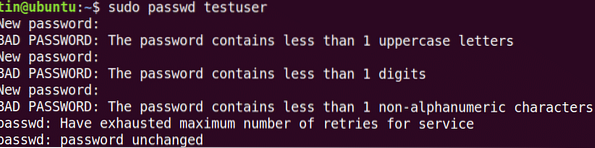

Nakon konfiguriranja pravila sigurne lozinke, bolje je provjeriti radi li ili ne. Da biste je provjerili, postavite jednostavnu lozinku koja ne udovoljava gore konfiguriranim zahtjevima politike sigurne lozinke. Provjerit ćemo to kod testnog korisnika.

Pokrenite ovu naredbu za dodavanje korisnika:

$ sudo useradd testuserZatim postavite lozinku.

$ sudo passwd testuserPokušajte sada unijeti lozinku koja ne uključuje: ·

- Veliko slovo

- Broj

- Simbol

Vidite da nijedna od prethodno isprobanih lozinki nije prihvatila, jer ne udovoljavaju minimalnim kriterijima definiranim pravilima o lozinkama.

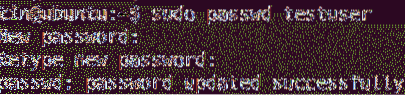

Pokušajte sada dodati složenu lozinku koja udovoljava kriterijima definiranim pravilima o lozinkama (ukupna duljina: 8 s najmanje: 1 veliko slovo, 1 malo slovo, 1 znamenka i 1 simbol). Recimo: Abc.89 * jpl.

Možete vidjeti da je lozinka sada prihvaćena.

Konfigurirajte razdoblje isteka lozinke

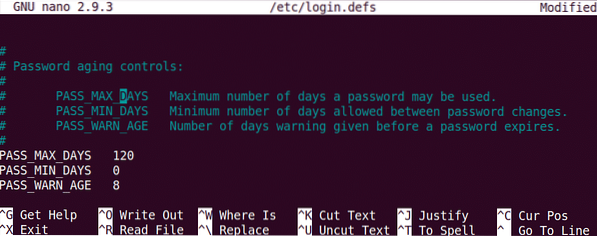

Promjena lozinke u redovitim intervalima pomaže u ograničavanju razdoblja neovlaštene upotrebe lozinki. Politika isteka lozinke može se konfigurirati putem “/ etc / login.defs ”datoteku.Pokrenite ovu naredbu za uređivanje ove datoteke:

$ sudo nano / etc / login.defsDodajte sljedeće retke s vrijednostima prema vašim zahtjevima.

PASS_MAX_DAYS 120PASS_MIN_DAYS 0PASS_WARN_AGE 8 Imajte na umu da će se gore konfigurirana pravila primjenjivati samo na novostvorene korisnike. Da biste primijenili ovo pravilo na postojećeg korisnika, upotrijebite naredbu "chage".

Imajte na umu da će se gore konfigurirana pravila primjenjivati samo na novostvorene korisnike. Da biste primijenili ovo pravilo na postojećeg korisnika, upotrijebite naredbu "chage".

Da biste koristili naredbu chage, sintaksa je:

$ chage [opcije] korisničko imeNapomena: Da biste izvršili naredbu chage, morate biti vlasnik računa ili imati root privilegiju, inače nećete moći pregledati ili izmijeniti pravila isteka.

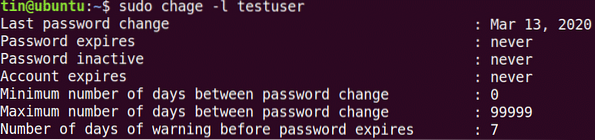

Da biste pogledali trenutne detalje isteka lozinke / starenja, naredba je:

$ sudo chage -l korisničko ime

Da biste konfigurirali maksimalni br. dana nakon kojih bi korisnik trebao promijeniti lozinku.

$ sudo chage -MDa biste konfigurirali minimalni br. dana potrebnih između promjene lozinke.

$ sudo chage -mDa biste konfigurirali upozorenje prije isteka lozinke:

$ sudo chage -WTo je sve! Imati politiku koja prisiljava korisnike da koriste sigurne lozinke i redovito ih mijenjaju nakon određenog intervala kako bi se osigurala sigurnost i sigurnost sustava. Za više informacija o alatima o kojima se raspravlja u ovom članku, poput pam_pwquality i Chage, pogledajte njihove stranice s uputama.

Phenquestions

Phenquestions