Ogranična i dopuštena pravila vatrozida

Pored sintakse koju trebate znati za upravljanje vatrozidom, morat ćete definirati i zadatke vatrozida da biste odlučili koja će se politika primijeniti. Postoje 2 glavne politike koje definiraju ponašanje vatrozida i različite načine njihove primjene.

Kada dodate pravila za prihvaćanje ili odbijanje određenih paketa, izvora, odredišta, priključaka itd. pravila će odrediti što će se dogoditi s prometom ili paketima koji nisu klasificirani unutar vaših pravila vatrozida.

Izuzetno jednostavan primjer bio bi: kada definirate želite li IP x dodati na bijelu ili na crnu listu.x.x.x, što se događa s ostatkom?.

Recimo da promet stavljate na bijelu listu koji dolazi s IP-a x.x.x.x.

A dopuštajući politika bi značila sve IP adrese koje nisu x.x.x.x se može povezati, dakle y.g.g.y ili z.z.z.z se može povezati. A restriktivna pravila odbijaju sav promet koji dolazi s adresa koje nisu x.x.x.x.

Ukratko, vatrozid prema kojem ne smije proći sav promet ili paketi koji nisu definirani među njegovim pravilima restriktivna. Vatrozid prema kojem je dopušten sav promet ili paketi koji nisu definirani među njegovim pravilima dopuštajući.

Pravila se mogu razlikovati za dolazni i odlazni promet, mnogi korisnici imaju tendenciju da koriste restriktivnu politiku za dolazni promet, zadržavajući dopuštajuću politiku za odlazni promet, što ovisi o upotrebi zaštićenog uređaja.

Iptables i UFW

Iako je Iptables sučelje za korisnike da konfiguriraju pravila vatrozida jezgre, UFW je sučelje za konfiguriranje Iptablesa, oni nisu stvarni konkurenti, činjenica je da je UFW donio mogućnost brzog postavljanja prilagođenog vatrozida bez učenja neprijateljske sintakse, no neka pravila mogu ne primjenjuju se kroz UFW, posebna pravila za sprečavanje određenih napada.

Ovaj vodič će pokazati pravila koja smatram najboljim postupcima vatrozida koji se uglavnom primjenjuju, ali ne samo s UFW-om.

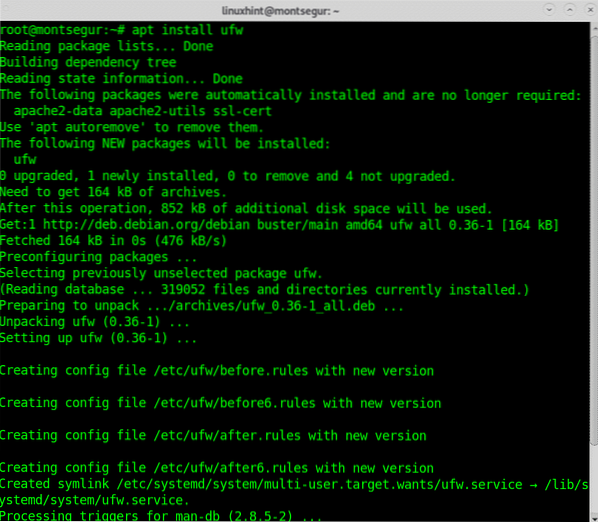

Ako niste instalirali UFW, instalirajte ga pokretanjem:

# apt instalirati ufw

Početak rada s UFW-om:

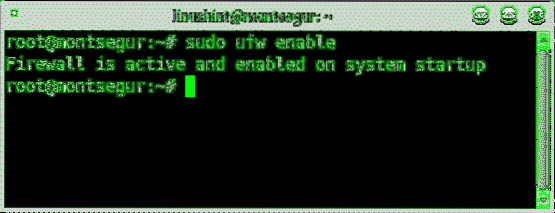

Za početak omogućimo vatrozid pri pokretanju pokretanjem:

# sudo ufw omogući

Bilješka: ako je potrebno, možete onemogućiti vatrozid koristeći istu sintaksu zamjenjujući "enable" za "disable" (sudo ufw disable).

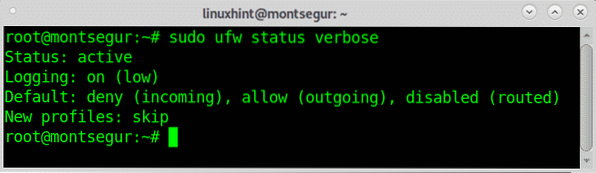

U bilo kojem trenutku moći ćete detaljno provjeriti status vatrozida pokretanjem:

# sudo ufw status detaljno

Kao što vidite u izlazu, zadana je politika za dolazni promet restriktivna, dok je za odlazni promet dopuštena, stupac "onemogućeno (usmjereno)" znači da su usmjeravanje i prosljeđivanje onemogućeni.

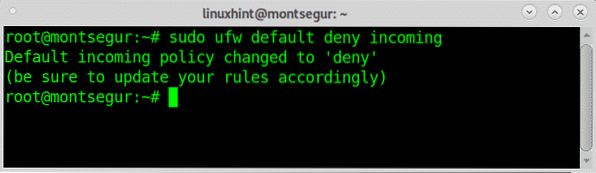

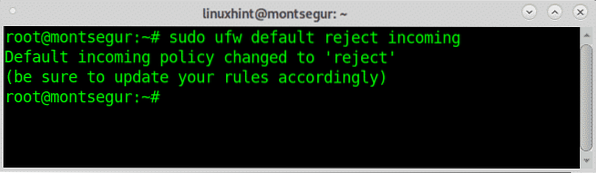

Za većinu uređaja koje smatram da je restriktivno pravilo dio najboljih postupaka vatrozida za sigurnost, stoga započinjemo odbijanjem cijelog prometa, osim onog koji smo definirali kao prihvatljiv, restriktivnog vatrozida:

# sudo ufw default demanti dolazno

Kao što vidite, vatrozid nas upozorava da ažuriramo naša pravila kako bismo izbjegli kvarove u usluzi klijentima koji se s nama povezuju. Način da se isto učini s Iptablesom može biti:

# iptables -A ULAZ -j padThe poricati pravilo o UFW-u će prekinuti vezu bez obavještavanja druge strane da je veza odbijena, ako želite da druga strana zna da je veza odbijena, možete koristiti pravilo “odbiti"Umjesto toga.

# sudo ufw zadano odbaci dolazno

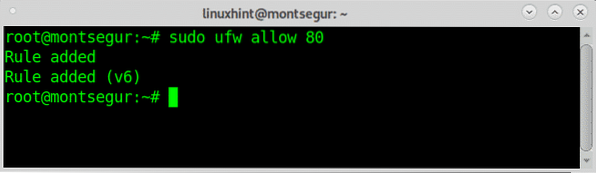

Jednom kada blokirate sav dolazni promet neovisno o bilo kojem stanju, počnite postavljati diskriminatorna pravila kako biste prihvatili ono što posebno želimo prihvatiti, na primjer, ako postavljamo web poslužitelj i želite prihvatiti sve predstavke koje dolaze na vaš web poslužitelj, u port 80, pokrenite:

# sudo ufw dopustiti 80

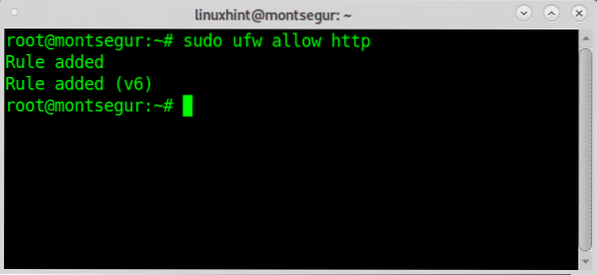

Uslugu možete odrediti prema broju porta ili nazivu, na primjer možete koristiti prot 80 kao gore ili ime http:

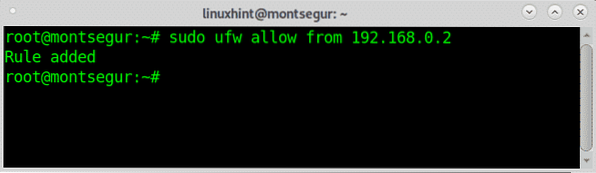

Uz uslugu možete definirati i izvor, na primjer, možete zabraniti ili odbiti sve dolazne veze, osim izvorne IP adrese.

# sudo ufw dopustiti od

Uobičajena pravila iptables prevedena na UFW:

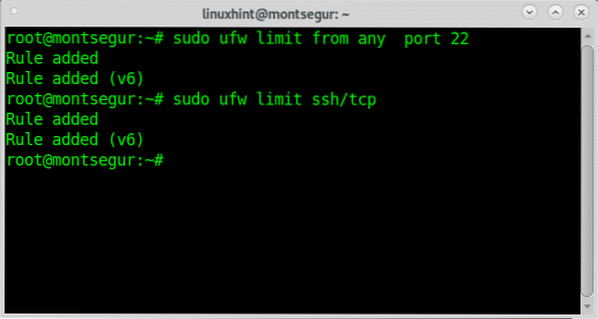

Ograničavanje rate_limit s UFW-om prilično je jednostavno, što nam omogućuje da spriječimo zloupotrebu ograničavanjem broja koji svaki domaćin može uspostaviti, s tim da bi UFW ograničenje brzine za ssh bilo:

# sudo ufw limit s bilo kojeg porta 22# sudo ufw limit ssh / tcp

Da biste vidjeli kako je UFW olakšao zadatak u nastavku, imate prijevod gornje UFW upute za isto:

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NOVO-m nedavno --set --name DEFAULT --maska 255.255.255.0 --izvor

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m conntrack --ctstate NOVO

-m nedavno --ažurirano --sekunde 30 --hitcount 6 --name DEFAULT --maska 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Gornja pravila napisana s UFW-om bila bi:

Nadam se da vam je ovaj vodič o Debian Firewall Setup Best Practices for Security bio koristan.

Phenquestions

Phenquestions