Jer, čak i ako se pridržavate izdanja Long Term Support (LTS), Linux distribucije često su u osnovi više izložene riziku od Windows strojeva da iznenada i spektakularno odu bez posla.

Zašto je u toliko slučajeva to tako??

- Kompatibilnost hardvera, uključujući ključne komponente poput GPU-a, i dalje je važan izazov jer mnogi dobavljači još uvijek ne podržavaju Linux distribuciju, a zajednici prepuštaju stvaranje zaobilaznih rješenja;

- Financijski model otvorenog koda ne potiče, a još manje zahtijeva temeljite procese osiguranja kvalitete;

- A onima koji prate korak s izdanjima koja krvare, temeljne promjene alata za upravljanje paketima imaju gadnu naviku ponekad zidati sustav otvaranjem nepopravljive Pandorine kutije s pogreškama ovisnosti. Popravak istih, čak i kad je to moguće, može uključivati rušenje donjih dana zečjih rupa. Ono što bi se moglo učiniti kao dobro iskustvo učenja za novopečenog korisnika, može postati frustrirajuća frustracija za veterana koji je na ivici preskakanja broda na Windows.

I problem stabilnosti Linuxa razbjesnio je mnoštvo korisnika. Pregledajte mnoge nitima korisnika u nevolji na AskUbuntu.com i naići ćete na mnoštvo isfrustriranih plakata koji su isprobali sve i na kraju zaključili da je jedini način naprijed instalacija od nule.

Iako to u početku može biti svojevrsni proces učenja, potičući korisnike da povremeno preispitaju kako svoj sustav učiniti vitkijim i pojednostavljuju postupak oporavka, nakon nekog vremena to postaje ništa bolja od velike, vremenski neispravne smetnje. Prije ili kasnije, čak i najnapredniji korisnici moći počet će žudjeti za stabilnošću.

Koristim Linux kao svoj svakodnevni OS više od 10 godina i prošao sam kroz pošten udio neželjenih čistih instalacija. Toliko, zapravo, da sam obećao da će moja posljednja ponovna instalacija biti moja zadnja. Od tada sam razvio sljedeću metodologiju. I radi na tome da moj Lubuntu sustav radi jednako dobro kao onog dana kada sam ga instalirao, bez ponovne instalacije od tada. Evo što radim.

Razmatranja: Što trebate napraviti sigurnosnu kopiju?

Prije nego što se odlučite za strategiju izrade sigurnosnih kopija, morate otkriti neke osnove:

- Što trebate napraviti za sigurnosnu kopiju? Trebate li sigurnosno kopirati cijelu particiju / volumen ili samo kućni direktorij korisnika?

- Hoće li inkrementalna strategija sigurnosnog kopiranja biti dovoljna za vaš slučaj upotrebe? Ili trebate napraviti sigurnosne kopije?

- Treba li sigurnosna kopija šifrirati?

- Koliko vam treba postupak obnavljanja?

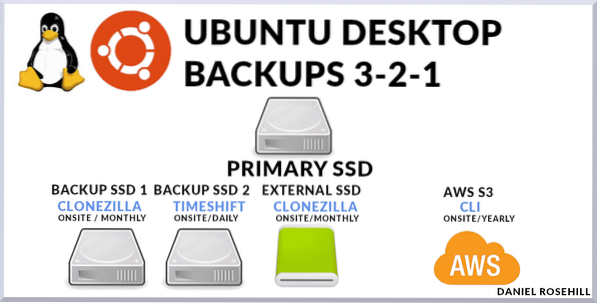

Moj sigurnosni sustav zasnovan je na mješavini metodologija.

Koristim Timeshift kao svoj primarni sustav sigurnosnih kopija, koji snima postepene snimke. I na web mjestu držim potpunu sigurnosnu kopiju diska koja isključuje direktorije koji ne sadrže korisničke podatke. U odnosu na korijen sustava to su:

- / razv

- / proc

- / sys

- / tmp

- /trčanje

- / mnt

- / mediji

- / izgubljeno + pronađeno

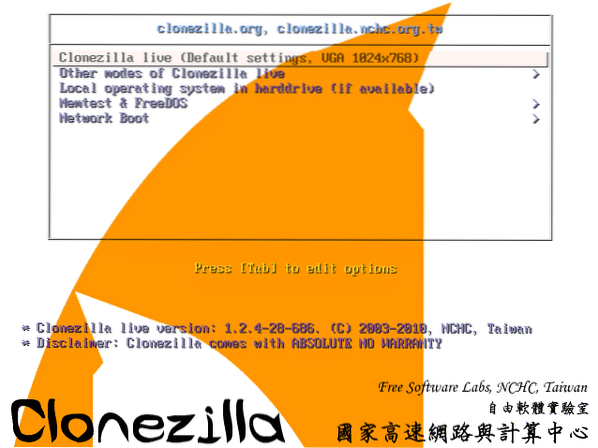

Napokon, zadržavam još dvije sigurnosne kopije. Jedna od njih je (stvarna) cjelovita particija sustava za sigurnosno kopiranje slika pomoću a Clonezilla živi USB. Clonezilla pakira niz alata niske razine za repliciranje instalacija. A druga je izvanmrežna sigurnosna kopija sustava koju otpremam na AWS S3 otprilike jednom godišnje kad god imam na raspolaganju sjajnu podatkovnu vezu.

Opcije sigurnosnih kopija

Danas je izbor alata koje možete koristiti velik.

Uključuje:

- Poznati CLI-ji poput rsync koji se mogu ručno skriptirati i pozvati kao cron posao

- Programi poput Déjà Dup, Duplicity, Bacula koji nude GUI za stvaranje i automatizaciju planova sigurnosnih kopija na lokalnim ili izvan odredišnih poslužitelja, uključujući one kojima upravljaju uobičajeni pružatelji usluga u oblaku

- Alati koji se povezuju s plaćenim uslugama u oblaku poput CrashPlan, SpiderOak One i CloudBerry. Posljednja kategorija uključuje usluge koje same nude jeftini prostor za pohranu u oblaku, tako da je ponuda potpuno kraj s krajem.

Pravilo 3-2-1

Dat ću kratki pregled alata koje trenutno koristim na glavnom stroju.

Iako sam napisao neke Bash skripte kako bih u svoju glavnu pohranu u oblaku ubacio bitne konfiguracijske datoteke koje koristim za svakodnevne datoteke, ova (bitna) komponenta mog plana sigurnosnih kopija jednostavno izrađuje sigurnosnu kopiju cijelog stroja, uključujući virtualne strojeve i sustav datoteke koje treba izostaviti ili sigurnosno kopirati odvojeno u nijansiranijim pristupima.

Njegova glavna postavka je poštivanje pravila rezervne kopije 3-2-1. Ovaj bi pristup trebao zaštititi vaše podatke - uključujući vaš glavni OS - u gotovo svim scenarijima neuspjeha.

Pravilo navodi da biste trebali držati:

- 3 kopije vaših podataka. Uvijek kažem da je ovo malo pogrešno, jer zapravo znači da biste trebali zadržati svoj primarni izvor podataka i dvije sigurnosne kopije. Jednostavno bih ovo nazvao "dvije sigurnosne kopije"

- Ove dvije sigurnosne kopije trebale bi se čuvati na različitim medijima za pohranu. Vratimo se tome na jednostavne uvjete kućnog računanja. Mogli biste napisati jednostavnu rsync skriptu koja (postepeno) kopira vaš glavni SSD u drugi priključeni medij za pohranu - recimo HDD priključen na sljedeći SATA priključak na vašoj matičnoj ploči. Ali što se događa ako vam se računalo zapali ili vam kuću opljačkaju? Ostali biste bez svog primarnog izvora podataka i bez sigurnosne kopije. Umjesto toga, primarni disk možete sigurnosno kopirati na mrežnu pohranu (NAS) ili jednostavno upotrijebiti Clonezillu za zapis na vanjski tvrdi disk.

- Jedna od dvije sigurnosne kopije trebala bi se čuvati izvan mjesta. Sigurnosne kopije izvan lokacije vitalne su jer bi vam u slučaju katastrofalnih prirodnih događaja, na primjer poplave, mogla uništiti cijelu kuću. Manje dramatično, veliki prenaponski događaj mogao bi ispržiti svu povezanu elektroniku u kući ili sve one u određenom krugu (to je razlog zašto držanje jedne sigurnosne kopije na licu mjesta nepovezanom na napajanje ima smisla - primjer bi bio jednostavan vanjski HDD / SDD ).Tehnički, "izvan mjesta" je bilo gdje gdje je udaljeno mjesto. Tako biste mogli upotrijebiti Clonezilla za daljinsko pisanje slike vašeg operativnog sustava na svoje radno računalo ili na njega priključeni pogon putem interneta. Danas je pohrana u oblaku dovoljno jeftina da se povoljno može instalirati čak i slike s cijelog pogona. Iz tog razloga jednom u godini sigurnosno kopiram svoj sustav u seriju Amazon S3. Korištenje AWS-a također vam daje veliku dodatnu suvišnost.

Moja implementacija sigurnosne kopije

Moj pristup sigurnosnim kopijama temelji se na nekoliko jednostavnih pravila:

- Želim stvari učiniti što jednostavnijima;

- Želim si pružiti najviše suvišnosti koje mogu razumno postići;

- Želim barem slijediti pravilo 3-2-1

Tako radim kako slijedi.

- Na radnoj površini držim dodatni pogon koji se isključivo koristi za smještaj Timehsift vratiti točke. Budući da mu posvećujem cijeli disk, imam poprilično prostora za poigravanje. Vodim dnevnu, mjesečnu i tjednu sigurnosnu kopiju. Do sada je Timeshift sve što mi treba za vraćanje sustava nekoliko dana unatrag do točke prije nego što je nešto, poput novog paketa, imalo negativan utjecaj na druge dijelove sustava. Čak i ako ne možete proći GRUB, Timeshift se može koristiti kao CLI s root privilegijama za popravak sustava. To je nevjerojatno svestran i koristan alat. Ovo je prva kopija na licu mjesta.

- Na radnoj površini držim dodatni pogon koji se koristi isključivo za smještaj Clonezilinih slika mog glavnog pogona. Budući da bi mi ove slike zaista bile korisne samo u slučaju da Timeshift ne uspije, napravim ih samo jednom u tri do šest mjeseci. Ovo je druga kopija na licu mjesta.

- Korištenjem Clonezille izrađujem dodatni tvrdi disk koji držim kod kuće izvan računala. Osim što za ovaj tvrdi disk koristim sigurnosnu kopiju uređaja, a ne sigurnosnu kopiju slike uređaja kao na prethodnoj slici - tako da bi bilo dobro da se odmah krene ako je moj primarni pogon ciglan. Na primjer, ako bih se oporavio s unutarnjeg sigurnosnog pogona Clonezille, prvo bih trebao slijediti postupak obnavljanja. Pod pretpostavkom da su ostale sistemske komponente u dobrom stanju nakon kvara tvrdog diska, teoretski bih trebao samo spojiti ovaj pogon na matičnu ploču da bih ga počeo koristiti. Ovo je treća kopija na licu mjesta.

- Napokon, jednom u šest mjeseci ili malo više, prenesem sliku svog sustava generiranu od Clonezille na AWS S3. Nepotrebno je reći da je ovo dugo prijenos s više dijelova i treba ga poduzeti s internetske veze s dobrom vezom za prijenos.

Sve u svemu, moj sustav uključuje tri kopije na licu mjesta i jednu kopiju moje glavne radne površine izvan lokacije.

Glavna za poneti

- Svi korisnici Linuxa trebali bi imati robusne strategije sigurnosnih kopija

- Pravilo sigurnosne kopije 3-2-1 dobro je mjerilo za sigurnost vaših podataka u gotovo svim okolnostima.

- Za izradu sigurnosnih kopija koristim kombinaciju Timeshifta i Cloudzille, iako na tržištu postoji mnoštvo drugih opcija, uključujući one koje se plaćaju. Za pohranu u oblaku koristim jednostavni AWS S3 segment, iako opet postoje integrirane usluge koje uključuju i softver i alate za pohranu.

Phenquestions

Phenquestions